Cum au drenat atacatorii 42 de milioane de dolari din @GMX_IO?

Prin reintrarea între contracte care a ocolit orice control de siguranță.

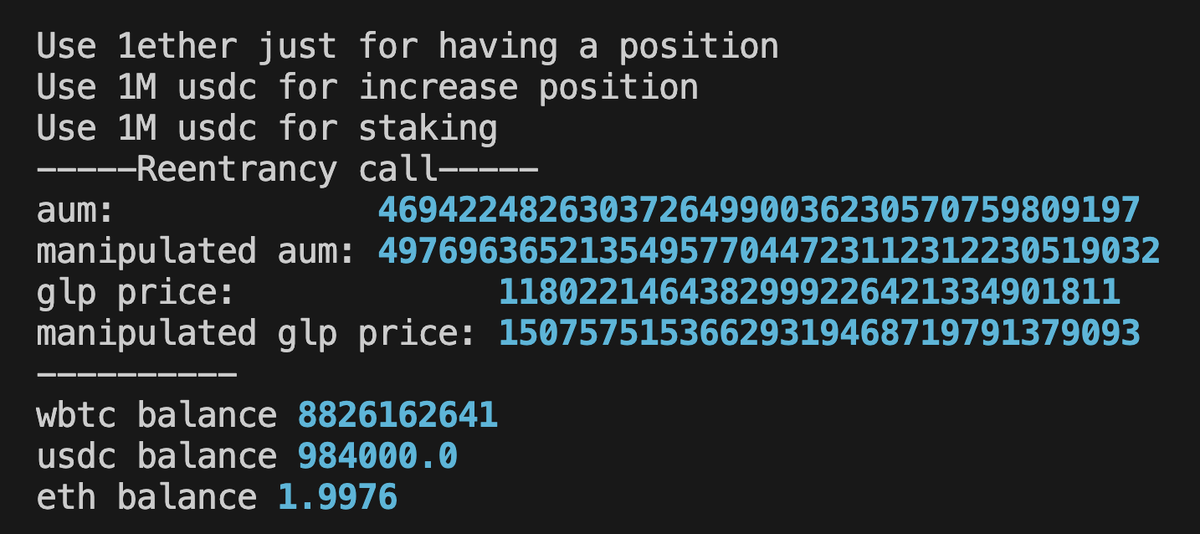

Am reprodus atacul folosind @WakeFramework.

Să o descompunem ↓

2/ Fiecare contract GMX avea gărzi de reintrare. Atacul a reușit oricum. Cum?

Exploit-ul a avut loc DUPĂ ce garda unui contract a ieșit deja, creând o fereastră pentru a manipula prețurile jetoanelor GLP.

3/ Atacul a exploatat responsabilitatea fragmentată a datelor:

• Vault se ocupă de poziții, ShortsTracker urmărește prețurile

• Atacatorul reintră după resetarea gardienilor de reintrare

• Ocolește actualizarea ShortsTracker → umflă prețul GLP

• Drenează valoarea la prețuri manipulate

4/ Citiți analiza detaliată și reproduceți scenariul. Prezentare completă și mediu bifurcat disponibile.

Înțelegerea acestor atacuri este primul pas pentru a le preveni în proiectul dvs.

6,48 K

28

Conținutul de pe această pagină este furnizat de terți. Dacă nu se menționează altfel, OKX nu este autorul articolului citat și nu revendică niciun drept intelectual pentru materiale. Conținutul este furnizat doar pentru informare și nu reprezintă opinia OKX. Nu este furnizat pentru a fi o susținere de nicio natură și nu trebuie să fie considerat un sfat de investiție sau o solicitare de a cumpăra sau vinde active digitale. În măsura în care AI-ul de generare este utilizat pentru a furniza rezumate sau alte informații, astfel de conținut generat de AI poate să fie inexact sau neconsecvent. Citiți articolul asociat pentru mai multe detalii și informații. OKX nu răspunde pentru conținutul găzduit pe pagini terțe. Deținerile de active digitale, inclusiv criptomonedele stabile și NFT-urile, prezintă un grad ridicat de risc și pot fluctua semnificativ. Trebuie să analizați cu atenție dacă tranzacționarea sau deținerea de active digitale este adecvată pentru dumneavoastră prin prisma situației dumneavoastră financiare.