¿Cómo lograron los atacantes drenar $42M de @GMX_IO?

A través de la reentrancia entre contratos que eludió cada verificación de seguridad.

Reprodujimos el ataque utilizando @WakeFramework.

Desglosemos esto ↓

2/ Cada contrato de GMX tenía protecciones contra reentradas. El ataque tuvo éxito de todos modos. ¿Cómo?

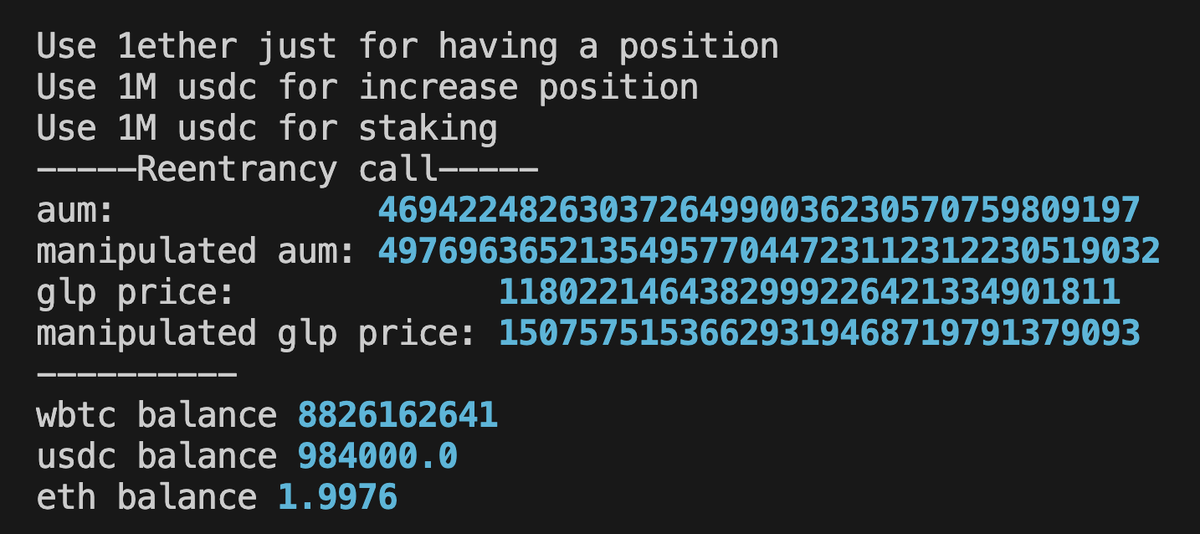

La explotación ocurrió DESPUÉS de que la protección de un contrato ya había salido, creando una ventana para manipular los precios de los tokens GLP.

3/ El ataque explotó la responsabilidad de datos fragmentados:

• Vault maneja posiciones, ShortsTracker rastrea precios

• El atacante vuelve a entrar después de que se restablece la protección contra reentradas

• Elude la actualización de ShortsTracker → infla el precio de GLP

• Drena valor a precios manipulados

4/ Lee el análisis detallado y reproduce el escenario. Guía completa y entorno bifurcado disponible.

Entender estos ataques es el primer paso para prevenirlos en tu proyecto.

6,48 mil

28

El contenido de esta página lo proporcionan terceros. A menos que se indique lo contrario, OKX no es el autor de los artículos citados y no reclama ningún derecho de autor sobre los materiales. El contenido se proporciona únicamente con fines informativos y no representa las opiniones de OKX. No pretende ser un respaldo de ningún tipo y no debe ser considerado como un consejo de inversión o una solicitud para comprar o vender activos digitales. En la medida en que la IA generativa se utiliza para proporcionar resúmenes u otra información, dicho contenido generado por IA puede ser inexacto o incoherente. Lee el artículo vinculado para obtener más detalles e información. OKX no es responsable del contenido alojado en sitios de terceros. El holding de activos digitales, incluyendo stablecoins y NFT, implican un alto grado de riesgo y pueden fluctuar en gran medida. Debes considerar cuidadosamente si el trading o holding de activos digitales es adecuado para ti a la luz de tu situación financiera.