Hur tömde angriparna 42 miljoner dollar från @GMX_IO?

Genom återinträde mellan kontrakt som kringgick varje säkerhetskontroll.

Vi återskapade attacken med hjälp av @WakeFramework.

Låt oss bryta ner det ↓

2/ Varje GMX-kontrakt hade återinträdesvakter. Attacken lyckades i alla fall. Hur?

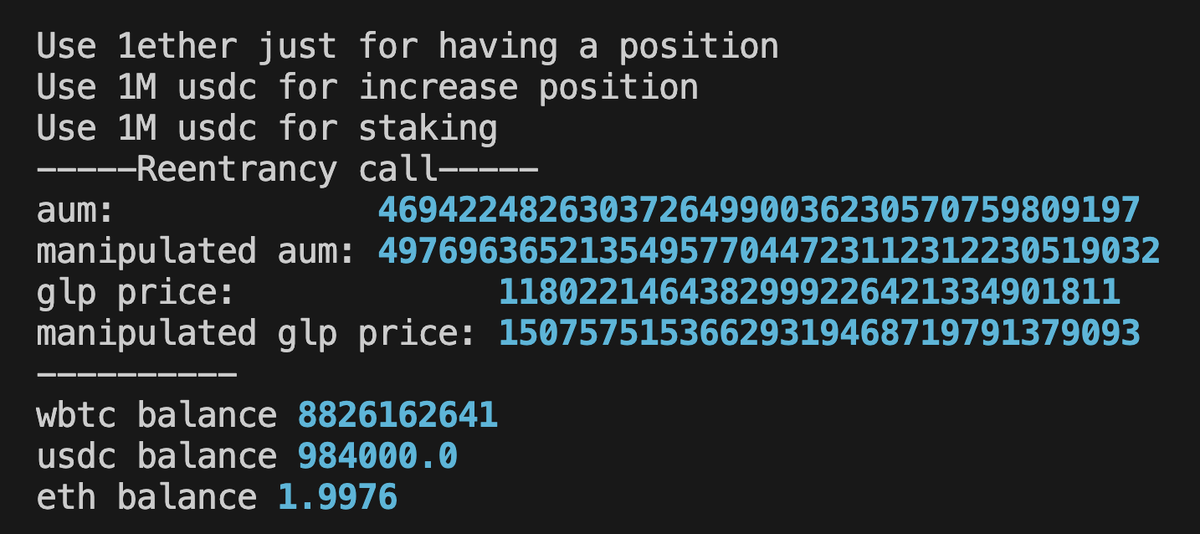

Exploateringen inträffade EFTER att ett kontrakts vakt redan hade lämnat, vilket skapade ett fönster för att manipulera GLP-tokenpriserna.

3/ Attacken utnyttjade fragmenterat dataansvar:

• Vault hanterar positioner, ShortsTracker spårar priser

• Angriparen går in igen efter att reentrancy guard återställs

• Kringgår ShortsTracker-uppdateringen → blåser upp GLP-priset

• Dränerar värde till manipulerade priser

4/ Läs den detaljerade analysen och återskapa scenariot. Fullständig genomgång och gafflad miljö tillgänglig.

Att förstå dessa attacker är det första steget för att förhindra dem i ditt projekt.

6,48 tn

28

Innehållet på den här sidan tillhandahålls av tredje part. Om inte annat anges är OKX inte författare till den eller de artiklar som citeras och hämtar inte någon upphovsrätt till materialet. Innehållet tillhandahålls endast i informationssyfte och representerar inte OKX:s åsikter. Det är inte avsett att vara ett godkännande av något slag och bör inte betraktas som investeringsrådgivning eller en uppmaning att köpa eller sälja digitala tillgångar. I den mån generativ AI används för att tillhandahålla sammanfattningar eller annan information kan sådant AI-genererat innehåll vara felaktigt eller inkonsekvent. Läs den länkade artikeln för mer detaljer och information. OKX ansvarar inte för innehåll som finns på tredje parts webbplatser. Innehav av digitala tillgångar, inklusive stabila kryptovalutor och NFT:er, innebär en hög grad av risk och kan fluktuera kraftigt. Du bör noga överväga om handel med eller innehav av digitala tillgångar är lämpligt för dig mot bakgrund av din ekonomiska situation.