Como é que os atacantes drenaram $42M de @GMX_IO?

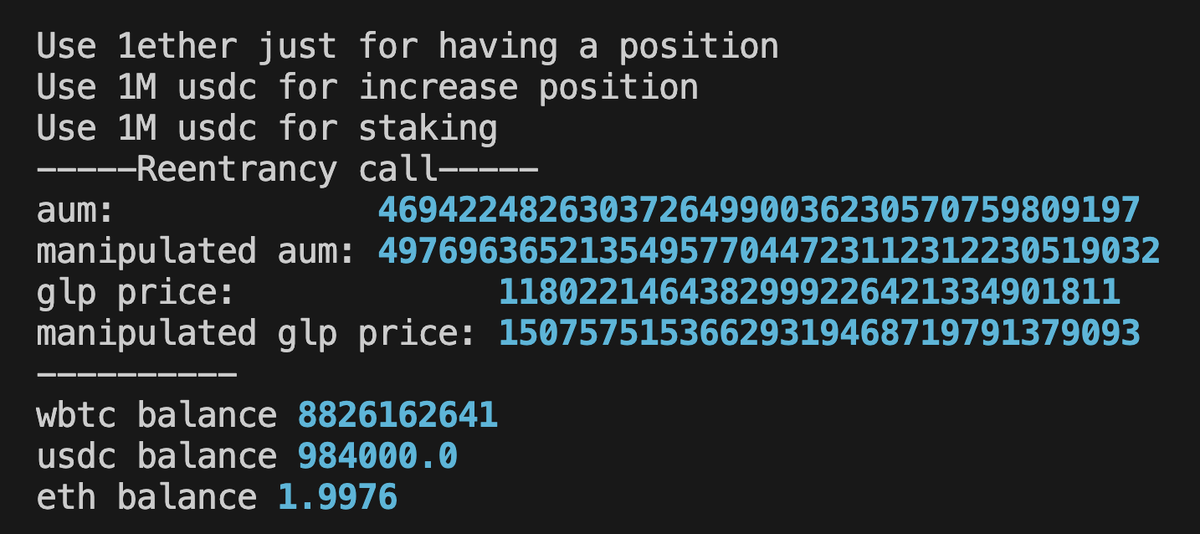

Através de reentrância entre contratos que contornou todas as verificações de segurança.

Reproduzimos o ataque usando @WakeFramework.

Vamos analisar isso ↓

2/ Cada contrato GMX tinha proteções contra reentrância. O ataque teve sucesso de qualquer forma. Como?

A exploração ocorreu DEPOIS de a proteção de um contrato já ter saído, criando uma janela para manipular os preços dos tokens GLP.

3/ O ataque explorou a responsabilidade de dados fragmentados:

• O Vault gere posições, o ShortsTracker acompanha preços

• O atacante reentra após o reset da proteção contra reentrância

• Contorna a atualização do ShortsTracker → infla o preço do GLP

• Drena valor a preços manipulados

4/ Leia a análise detalhada e reproduza o cenário. Passo a passo completo e ambiente bifurcado disponível.

Compreender esses ataques é o primeiro passo para preveni-los no seu projeto.

6,37 mil

24

O conteúdo apresentado nesta página é fornecido por terceiros. Salvo indicação em contrário, a OKX não é o autor dos artigos citados e não reivindica quaisquer direitos de autor nos materiais. O conteúdo é fornecido apenas para fins informativos e não representa a opinião da OKX. Não se destina a ser um endosso de qualquer tipo e não deve ser considerado conselho de investimento ou uma solicitação para comprar ou vender ativos digitais. Na medida em que a IA generativa é utilizada para fornecer resumos ou outras informações, esse mesmo conteúdo gerado por IA pode ser impreciso ou inconsistente. Leia o artigo associado para obter mais detalhes e informações. A OKX não é responsável pelo conteúdo apresentado nos sites de terceiros. As detenções de ativos digitais, incluindo criptomoedas estáveis e NFTs, envolvem um nível de risco elevado e podem sofrer grandes flutuações. Deve considerar cuidadosamente se o trading ou a detenção de ativos digitais é adequado para si à luz da sua condição financeira.