Jak napastnicy wykradli 42 miliony dolarów z @GMX_IO?

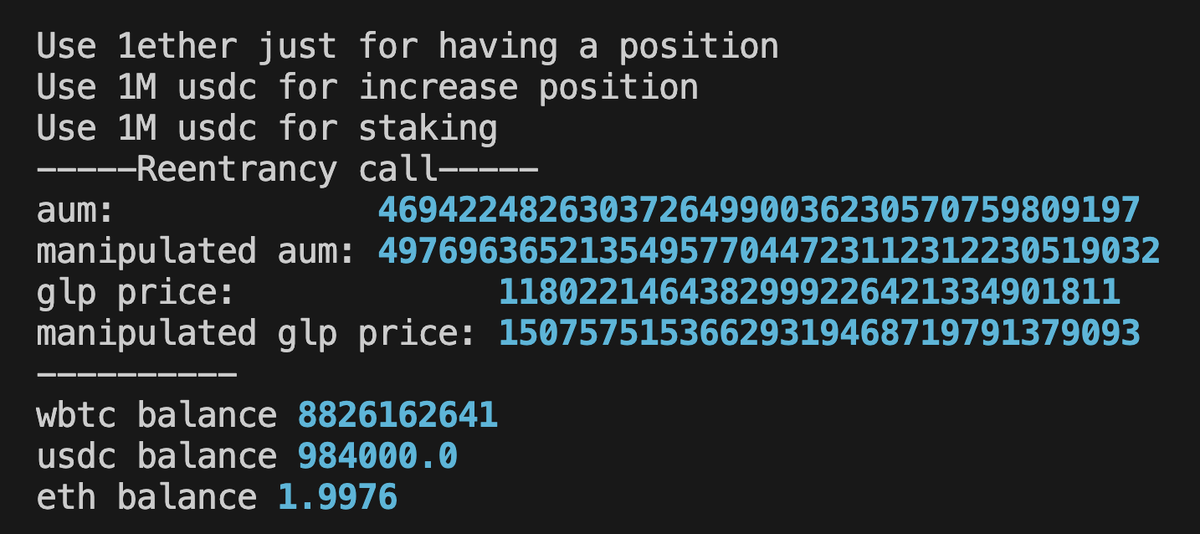

Poprzez reentrancy między kontraktami, która ominęła wszystkie kontrole bezpieczeństwa.

Odtworzyliśmy atak używając @WakeFramework.

Rozłóżmy to na czynniki ↓

2/ Każdy kontrakt GMX miał zabezpieczenia przed reentrancją. Atak i tak się powiódł. Jak?

Eksploatacja miała miejsce PO tym, jak zabezpieczenie jednego z kontraktów już opuściło, tworząc okno do manipulacji cenami tokenów GLP.

3/ Atak wykorzystał fragmentację odpowiedzialności za dane:

• Vault obsługuje pozycje, ShortsTracker śledzi ceny

• Napastnik ponownie wchodzi po zresetowaniu strażnika reentrancy

• Obejście aktualizacji ShortsTracker → inflacja ceny GLP

• Opróżnia wartość po zmanipulowanych cenach

4/ Przeczytaj szczegółową analizę i odtwórz scenariusz. Pełne przejście i rozdzielone środowisko są dostępne.

Zrozumienie tych ataków to pierwszy krok do ich zapobiegania w Twoim projekcie.

6,47 tys.

28

Treści na tej stronie są dostarczane przez strony trzecie. O ile nie zaznaczono inaczej, OKX nie jest autorem cytowanych artykułów i nie rości sobie żadnych praw autorskich do tych materiałów. Treść jest dostarczana wyłącznie w celach informacyjnych i nie reprezentuje poglądów OKX. Nie mają one na celu jakiejkolwiek rekomendacji i nie powinny być traktowane jako porada inwestycyjna lub zachęta do zakupu lub sprzedaży aktywów cyfrowych. Treści, w zakresie w jakim jest wykorzystywana generatywna sztuczna inteligencja do dostarczania podsumowań lub innych informacji, mogą być niedokładne lub niespójne. Przeczytaj podlinkowany artykuł, aby uzyskać więcej szczegółów i informacji. OKX nie ponosi odpowiedzialności za treści hostowane na stronach osób trzecich. Posiadanie aktywów cyfrowych, w tym stablecoinów i NFT, wiąże się z wysokim stopniem ryzyka i może podlegać znacznym wahaniom. Musisz dokładnie rozważyć, czy handel lub posiadanie aktywów cyfrowych jest dla Ciebie odpowiednie w świetle Twojej sytuacji finansowej.