Come hanno fatto gli attaccanti a drenare 42 milioni di dollari da @GMX_IO?

Attraverso la reentrancy cross-contract che ha eluso ogni controllo di sicurezza.

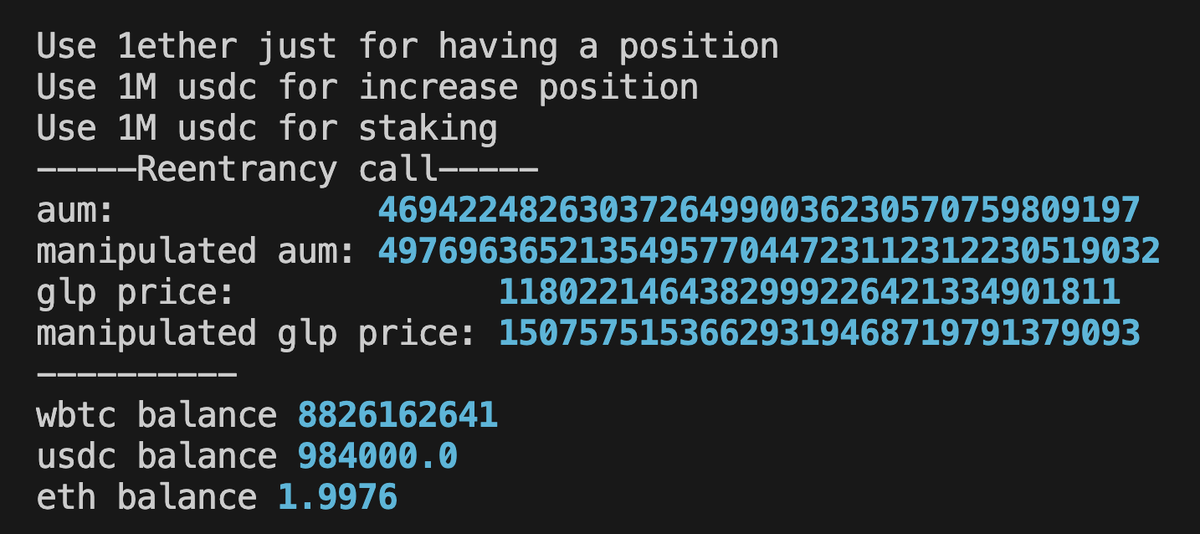

Abbiamo riprodotto l'attacco utilizzando @WakeFramework.

Analizziamo il tutto ↓

2/ Ogni contratto GMX aveva delle protezioni contro la reentrancy. L'attacco ha avuto successo comunque. Come?

L'exploit è avvenuto DOPO che la protezione di un contratto era già uscita, creando una finestra per manipolare i prezzi dei token GLP.

3/ L'attacco ha sfruttato la responsabilità dei dati frammentati:

• Vault gestisce le posizioni, ShortsTracker monitora i prezzi

• L'attaccante rientra dopo il ripristino della guardia di reentrancy

• Elude l'aggiornamento di ShortsTracker → gonfia il prezzo di GLP

• Svuota valore a prezzi manipolati

4/ Leggi l'analisi dettagliata e riproduci lo scenario. Walkthrough completo e ambiente forkato disponibili.

Comprendere questi attacchi è il primo passo per prevenirli nel tuo progetto.

6.365

24

Il contenuto di questa pagina è fornito da terze parti. Salvo diversa indicazione, OKX non è l'autore degli articoli citati e non rivendica alcun copyright sui materiali. Il contenuto è fornito solo a scopo informativo e non rappresenta le opinioni di OKX. Non intende essere un'approvazione di alcun tipo e non deve essere considerato un consiglio di investimento o una sollecitazione all'acquisto o alla vendita di asset digitali. Nella misura in cui l'IA generativa viene utilizzata per fornire riepiloghi o altre informazioni, tale contenuto generato dall'IA potrebbe essere impreciso o incoerente. Leggi l'articolo collegato per ulteriori dettagli e informazioni. OKX non è responsabile per i contenuti ospitati su siti di terze parti. Gli holding di asset digitali, tra cui stablecoin e NFT, comportano un elevato grado di rischio e possono fluttuare notevolmente. Dovresti valutare attentamente se effettuare il trading o detenere asset digitali è adatto a te alla luce della tua situazione finanziaria.