Hoe hebben aanvallers $42M van @GMX_IO gestolen?

Door cross-contract reentrancy die elke veiligheidscontrole omzeilde.

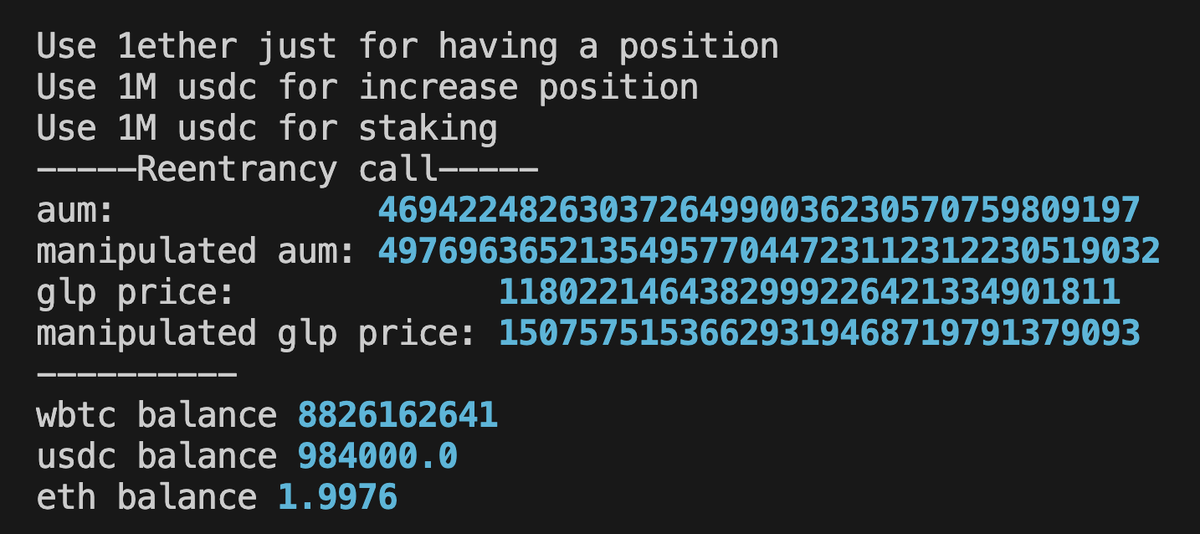

We hebben de aanval gereproduceerd met @WakeFramework.

Laten we het ontleden ↓

2/ Elk GMX-contract had herinvoegbeveiligingen. De aanval slaagde toch. Hoe?

De exploit vond PLAATS nadat de beveiliging van één contract al was verlaten, waardoor er een venster ontstond om de prijzen van GLP-tokens te manipuleren.

3/ De aanval maakte gebruik van gefragmenteerde gegevensverantwoordelijkheid:

• Vault beheert posities, ShortsTracker volgt prijzen

• Aanvaller komt opnieuw binnen nadat de reentrancy guard is gereset

• Omzeilt de ShortsTracker-update → inflateert de GLP-prijs

• Leegt waarde tegen gemanipuleerde prijzen

4/ Lees de gedetailleerde analyse en reproduceer het scenario. Volledige walkthrough en geforkte omgeving beschikbaar.

Het begrijpen van deze aanvallen is de eerste stap om ze in jouw project te voorkomen.

6,48K

28

De inhoud op deze pagina wordt geleverd door derden. Tenzij anders vermeld, is OKX niet de auteur van het (de) geciteerde artikel(en) en claimt geen auteursrecht op de materialen. De inhoud is alleen bedoeld voor informatieve doeleinden en vertegenwoordigt niet de standpunten van OKX. Het is niet bedoeld als een goedkeuring van welke aard dan ook en mag niet worden beschouwd als beleggingsadvies of een uitnodiging tot het kopen of verkopen van digitale bezittingen. Voor zover generatieve AI wordt gebruikt om samenvattingen of andere informatie te verstrekken, kan deze door AI gegenereerde inhoud onnauwkeurig of inconsistent zijn. Lees het gelinkte artikel voor meer details en informatie. OKX is niet verantwoordelijk voor inhoud gehost op sites van een derde partij. Het bezitten van digitale activa, waaronder stablecoins en NFT's, brengt een hoge mate van risico met zich mee en de waarde van deze activa kan sterk fluctueren. Overweeg zorgvuldig of de handel in of het bezit van digitale activa geschikt voor je is in het licht van je financiële situatie.