Después de que Monero fuera atacado por el 51%, la comunidad Qubic presionó a Dogecoin?

Autor: Instituto de Investigación CoinW

Recientemente, la cadena pública de IA Qubic reorganizó los bloques de Monero en un corto período de tiempo, impulsada por el mecanismo "Prueba útil de trabajo (uPoW)", lo que resultó en que 60 bloques quedaran huérfanos. Si bien aún es discutible si el ataque constituye un ataque estrictamente del 51%, su impacto en el mercado va más allá del nivel técnico. La incertidumbre sobre la integridad de la red obligó a los exchanges a tomar medidas de control de riesgos, lo que presionó el precio de Monero. Este ataque reveló que los presupuestos de seguridad bajo el mecanismo PoW pueden ser penetrados bajo incentivos externos, exponiendo la vulnerabilidad estructural de la concentración de poder de cómputo y los límites de seguridad.

Más notable aún, la votación posterior de la comunidad Qubic incluyó a Dogecoin, con una capitalización de mercado de más de USD 35 mil millones, como un objetivo potencial. Esta tendencia no solo ha profundizado las preocupaciones del mercado, sino que también ha calentado las discusiones externas sobre la relación entre la distribución de energía informática de incentivos y la integridad de la red. Los límites entre la portabilidad de la potencia informática y el presupuesto de seguridad se están reexaminando y, en este contexto, CoinW Research proporcionará un análisis más profundo de este evento a continuación.

1. El "ataque del 51%" de Qubic, ¿es una narrativa de marketing o una amenaza técnica?

1.1. Cómo el mecanismo uPoW rompe

los presupuestos de seguridad tradicionales En una arquitectura PoW estándar, la piedra angular de la estabilidad del hashrate es el presupuesto de seguridad en cadena, que es el circuito cerrado de incentivos formado por recompensas y tarifas en bloque. Tomando Monero como ejemplo, la red ha entrado en modo de emisión de cola, con una recompensa fija de 0,6 XMR por bloque, un promedio de cada dos minutos, alrededor de 720 bloques por día y un presupuesto de seguridad total (aproximadamente igual a los subsidios de los bloques mineros * precio de mercado XMR) de aproximadamente $ 110,367 por día, que también es el límite económico inferior que los atacantes deben soportar para continuar controlando la mayor parte de la potencia informática.

Qubic rompe esta limitación tradicional al introducir la prueba de trabajo útil (uPoW). A diferencia del modelo que se basa únicamente en recompensas por bloque, Qubic no solo recompensa a los mineros por el bloqueo de QUBIC, sino que también dirige el hashrate a la minería de Monero e intercambia esta parte de la recompensa por USDT para recomprar y quemar QUBIC en el mercado abierto. En este caso, los mineros no solo pueden recibir directamente subsidios en bloque de QUBIC, sino que también pueden obtener beneficios indirectos a través del efecto deflacionario de las recompras y quemas, lo que resulta en un mayor rendimiento integral que la minería de XMR solo. Esto permitió a Qubic movilizar rápidamente una gran cantidad de potencia informática en un corto período de tiempo, y condujo a la anomalía de la reestructuración de seis bloques y casi 60 bloques huérfanos. De hecho, ya en junio de este año, Qubic comenzó a minar Monero y Tari, e intercambió las recompensas por USDT para recomprar tokens QUBIC, que luego se quemaron. Según la divulgación oficial de Qubic, este mecanismo de minería es más del 50% más rentable que la minería de XMR y Tari solos.

Fuente:qubic.org

1.2.Qubic 51% La credibilidad del ataque es cuestionable

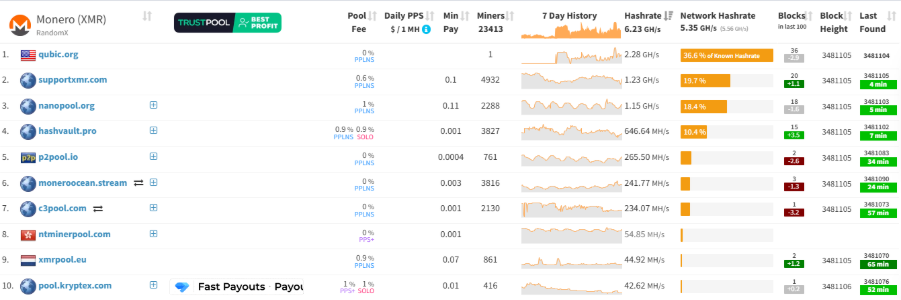

Aunque Qubic afirma haber logrado un "ataque del 51%" contra Monero, esta declaración ha sido cuestionada por la comunidad. Según datos públicos del instituto de investigación RIAT, su hashrate máximo es de solo 2.6 GH/s, mientras que el hashrate de toda la red de Monero es de alrededor de 6.25 GH/s durante el mismo período. En otras palabras, el hashrate de Qubic representa menos del 42%, lo que es una brecha significativa con respecto al 51% real de los ataques. Otros datos también respaldan este juicio, con datos de CoinWarz que muestran que el día del incidente, Monero alcanzó un pico de 6,77 GH/s en toda la red. El valor del monitor MiningPoolStats para el día es de aproximadamente 5,21 GH/s. Esto muestra además que la potencia informática máxima de Qubic fluctúa instantáneamente, no el control de estado estacionario. Según MiningPoolStats, la potencia de cálculo actual de los grupos de minería de Qubic es de aproximadamente 2,16 GH/s, lo que representa el 35,3% de la potencia de cálculo. Las diferencias de datos indican que su capacidad de control es inestable y carece de determinación continua.

Fuente:miningpoolstats

Aunque la mayor parte del control es cuestionable y la ciberseguridad de Monero no se ha visto afectada por la realidad, la perturbación del hashrate de Qubic ha golpeado el mercado a corto plazo. Kraken suspendió los depósitos de XMR debido a los riesgos de integridad de la red, elevando el umbral de confirmación a 720 bloques al reanudarse y reservándose el derecho de suspenderlo nuevamente. Esto indica que incluso si no se trata de un verdadero ataque del 51%, siempre que exista la posibilidad de manipulación computacional, la cadena de seguridad de la transacción estará bajo presión de antemano y la liquidez y la confianza se verán desafiadas simultáneamente.

2. Dogecoin se convierte en el próximo objetivo potencial

2.1 Dogecoin se convierte en el próximo objetivo potencial de ataque

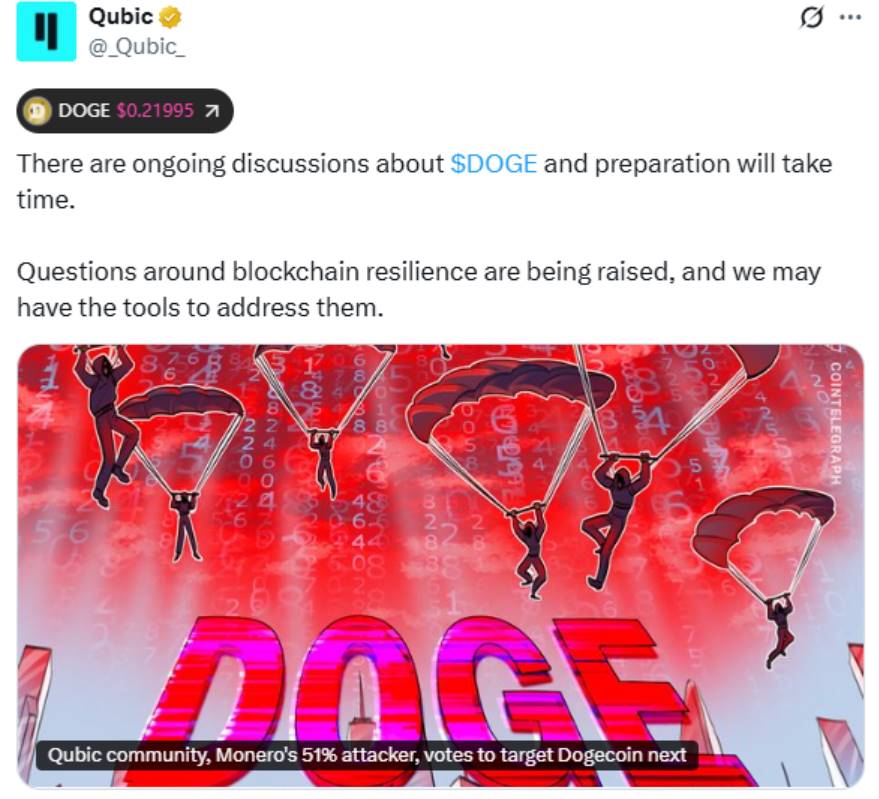

Después de Monero, Qubic ha convertido a Dogecoin en su próximo objetivo potencial. Recientemente, la comunidad de Qubic lanzó una nueva votación para determinar el objetivo de un posible ataque del 51% a continuación. Los resultados finales mostraron que Dogecoin recibió más de 300 votos, significativamente más que los candidatos de Kaspa frente a Zcash. La votación ha atraído la atención del mercado, y significa que el enfoque de Qubic ha cambiado de la moneda de privacidad Monero a una moneda meme convencional con una mayor capitalización de mercado y una base de usuarios más amplia.

Qubic ganó la atención del mercado porque demostró un nuevo modelo de incentivo económico en el ataque de Monero. Esto no es piratería en el sentido tradicional, sino más bien el uso de incentivos financieros para "alquilar" la potencia informática, remodelando así la suposición de seguridad de PoW. El patrón actual tiene el potencial de proyectarse en Dogecoin, amplificando la inquietud del mercado. Curiosamente, después de la votación, la comunidad Qubic también dijo que estaba minando Dogecoin en lugar de un "ataque". A juzgar por la declaración oficial de Qubic, la comunidad generalmente interpreta este incidente como una operación de marketing en lugar de un simple ataque técnico.

Fuente:@_Qubic_

2.2. ¿Se puede realizar el ataque Qubic Dogecoin?

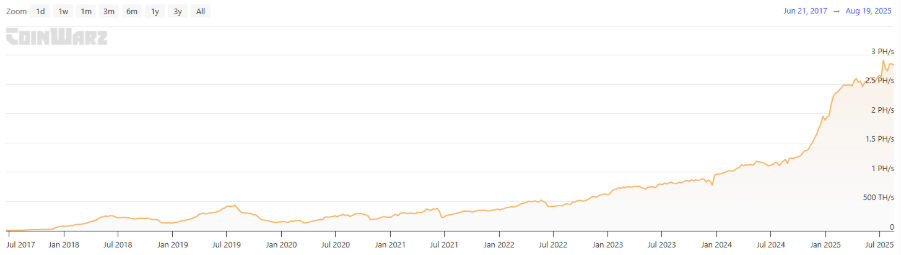

Cabe señalar que Qubic también utiliza el método de minar primero y luego "atacar" Monero. Como resultado, la comunidad especula que Qubic también puede "atacar" a Dogecoin en el futuro. ¿Se puede lograr? Para comprender los riesgos, primero es necesario examinar la escala del hashrate de Dogecoin. Según los datos de CoinWarz, la potencia informática actual de Dogecoin en toda la red es de aproximadamente 2,69 PH/s, con un máximo histórico de 7,68 PH/s, lo que muestra la escala de la inversión de los mineros en hardware y energía. Según el mecanismo de red, Dogecoin produce un promedio de un bloque por minuto, con una recompensa fija de 10,000 DOGE por bloque, por lo que la red agrega alrededor de 14.4 millones de DOGE todos los días. A un precio actual de alrededor de $ 0.21, Dogecoin tiene un presupuesto de seguridad diario de alrededor de $ 3 millones. Por el contrario, Monero agregó solo 432 XMR por día durante la fase de emisión de cola, lo que corresponde a un presupuesto de seguridad de alrededor de $ 110,000, que es mucho más bajo que Dogecoin. Esta brecha indica que, en las mismas condiciones, si Qubic intenta lanzar un ataque del 51% contra Dogecoin, el ataque a Dogecoin es mucho mayor que el de Monero en términos de capital y umbrales técnicos.

Fuente:coinwarz

La estrategia de Qubic no es invertir directamente grandes cantidades de dinero, sino atraer la migración temporal de la potencia informática a través de un modelo de subsidios. Si QUBIC incentiva a suficientes mineros a abandonar otras cadenas y cambiar a Dogecoin a corto plazo, aún puede tener un impacto en la estabilidad del bloque. Incluso si el "doble gasto" no se puede realizar realmente, puede conducir a una mayor latencia de bloque y un aumento en la tasa de bloqueo huérfano, interfiriendo así con el funcionamiento normal de la red. También se puede entender que el ataque de Qubic no tiene por qué ser "exitoso", siempre que cree caos, es suficiente para socavar la confianza del mercado.

Tres. Desde la perspectiva de los eventos Qubic, el nuevo juego de PoW bajo la potencia de cálculo de la IA

3.1. El dilema de la liquidez y la lealtad de los mineros

El consenso tradicional de PoW se basa en la lógica de que la potencia de cálculo es seguridad, es decir, cuanto mayor es la potencia de cálculo, mayor es el costo de atacar la red, formando un foso sólido. Sin embargo, el incidente de Qubic ha expuesto una nueva realidad de que la potencia informática no está bloqueada en una sola cadena durante mucho tiempo, sino que es un recurso que se puede transferir, alquilar o incluso especular rápidamente. Cuando la potencia informática es altamente líquida, sus propiedades se parecen más a la liquidez en el mercado de capitales, y acudirá en masa a áreas con mayores rendimientos en cualquier momento.

Esta liquidez cambia directamente la relación entre los mineros y la red. En el pasado, los mineros eran incentivados principalmente por recompensas y tarifas en bloque, formando un vínculo a largo plazo con la cadena. En el modelo Qubic, se redefinen los flujos de ingresos de los mineros. Esto permite a los mineros transformarse gradualmente en arbitrajistas del hashrate en lugar de guardianes a largo plazo de una cadena.

El impacto de mayor alcance es que la seguridad de las redes PoW ya no dependerá de la escala de la potencia informática en sí, sino de la estabilidad de la potencia informática. Una vez que el hashrate puede ser comprado por el mejor postor en cualquier momento, el costo de ataque de la red ya no es un número absoluto estático, sino que está altamente correlacionado con las fluctuaciones del mercado externo. Como resultado, PoW ya no es una piedra angular de seguridad sólida, sino una defensa temporal sujeta a la dinámica del mercado externo, donde los límites de seguridad pueden romperse en cualquier momento.

3.2.AI El nuevo juego de PoW en la era de la potencia informática

En el contexto de la alta demanda continua de potencia informática de IA, se ha redefinido la seguridad de las redes PoW. En el modelo tradicional, el hashrate solo circula dentro de la cadena, y el presupuesto de seguridad depende completamente de las recompensas y tarifas del bloque. En el modo Qubic, demuestra que la potencia informática también se puede canalizar fuera de la cadena. Para los mineros, el hashrate fluye naturalmente al mercado con los informes más altos. Esto significa que el presupuesto de seguridad de PoW ya no es un costo estático dentro de la cadena, sino que está vinculado al mercado global de hashrate, e incluso puede experimentar una caída repentina de seguridad cuando los precios del hashrate de IA se disparan.

En este entorno, es probable que PoW sea solo una solución de transición a corto plazo para las cadenas públicas de IA. El modelo de confiar únicamente en PoW para mantener la seguridad es difícil de mantener en el contexto de la salida de potencia informática a largo plazo. Es posible que más proyectos similares recurran a PoS o mecanismos de consenso híbridos en el futuro. Si la migración del mecanismo de consenso se puede completar sin problemas puede convertirse en un factor importante para juzgar la competitividad a largo plazo de las cadenas públicas de IA+PoW.

Al mismo tiempo, el enlace de seguridad externo se está convirtiendo en un camino más factible para que PoW e IA combinen cadenas públicas. Por ejemplo, a través de un mercado de arrendamiento seguro, similar al mecanismo de re-staking de EigenLayer, el capital comprometido de Ethereum se subcontrata a cadenas públicas de IA, proporcionándoles un presupuesto de seguridad más estable y resistente a los ataques. De esta manera, ya no depende de su propia escala de potencia informática, sino que cubre el riesgo de liquidez de la potencia informática al vincular la seguridad a largo plazo de las redes maduras, lo que puede convertirse en una dirección importante para que las cadenas públicas de IA rompan las limitaciones de PoW.