GMX wurde im Wert von 42 Millionen US-Dollar gestohlen, wie kann man die DeFi-Sicherheit gewährleisten?

Geschrieben von ChandlerZ, Foresight News

Am 9. Juli wurde das V1-System von GMX, einer dezentralen Börse, im Arbitrum-Netzwerk angegriffen. Der Angreifer nutzte eine Schwachstelle im Vertrag aus, um Vermögenswerte in Höhe von rund 42 Millionen US-Dollar aus dem GLP-Liquiditätspool zu übertragen. GMX hat nach dem Vorfall den Handel auf der Plattform ausgesetzt und die Präge- und Einlösungsfunktionen von GLP blockiert. Der Angriff betraf weder das V2-System noch den nativen Token von GMX, aber der Vorfall hat erneut eine Diskussion über den Asset-Management-Mechanismus innerhalb der DeFi-Protokolle ausgelöst.

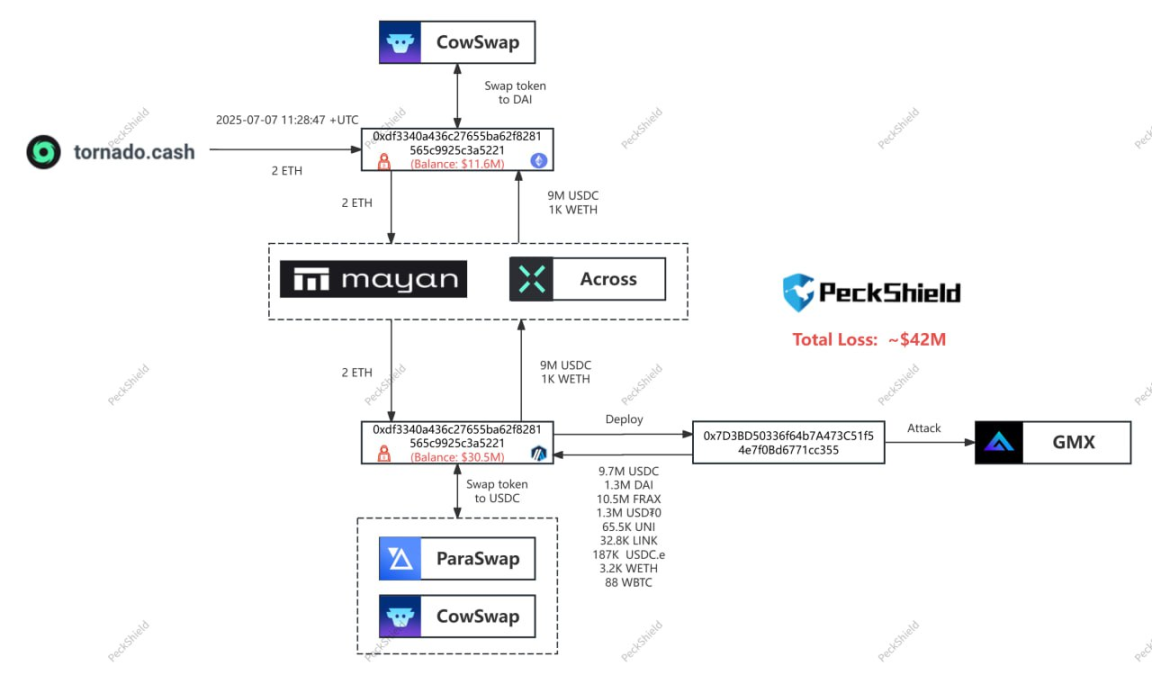

Der Ablauf des Angriffs und der Geldfluss

Die Analyse der Sicherheitsfirma PeckShield und Slowfog ergab, dass die Angreifer eine Lücke in der rechnerischen AUM-Verarbeitungslogik von GMX V1 ausnutzten. Dieser Defekt führt dazu, dass der Kontrakt den globalen Durchschnittspreis unmittelbar nach der Eröffnung einer Short-Position aktualisiert. Auf diese Weise konstruiert der Angreifer einen gerichteten Operationspfad, um Token-Preismanipulation und Arbitrage-Einlösung zu erreichen.

Die Angreifer überwiesen Vermögenswerte im Wert von rund 9,65 Millionen US-Dollar von Arbitrum auf Ethereum, wo sie gegen DAI und ETH eingetauscht wurden. Ein Teil der Gelder ging an Tornado Cash, ein Mischprotokoll. Die verbleibenden Vermögenswerte in Höhe von rund 32 Millionen US-Dollar verbleiben im Arbitrum-Netzwerk, darunter Token wie FRAX, wBTC, DAI und mehr.

Nach dem Vorfall rief GMX die Adresse des Hackers on-chain an, forderte die Rückgabe von 90 % der Gelder und war bereit, ein White-Hat-Prämie von 10 % auszusetzen. Laut den neuesten On-Chain-Daten haben GMX-Hacker Vermögenswerte, die aus dem GMX V1-Pool gestohlen wurden, gegen ETH getauscht.

Die Hacker stahlen WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, und alle anderen Vermögenswerte außer FRAX wurden für 11.700 ETH (etwa 32,33 Millionen US-Dollar) verkauft und zur Aufbewahrung an 4 Wallets verteilt. So hält der GMX-Hacker nun 11.700 ETH (ca. 32,33 Millionen US-Dollar) und 10,495 Millionen FRAX über 5 Wallets. Es ist etwa 42,8 Millionen Dollar wert.

Die Ember-Analyse besagte, dass die Operation des Hackers auch bedeuten sollte, dass die GMX-Projektpartei vorgeschlagen hat, die Vermögenswerte zurückzuzahlen und ein White-Hat-Prämie von 10 % zu erhalten.

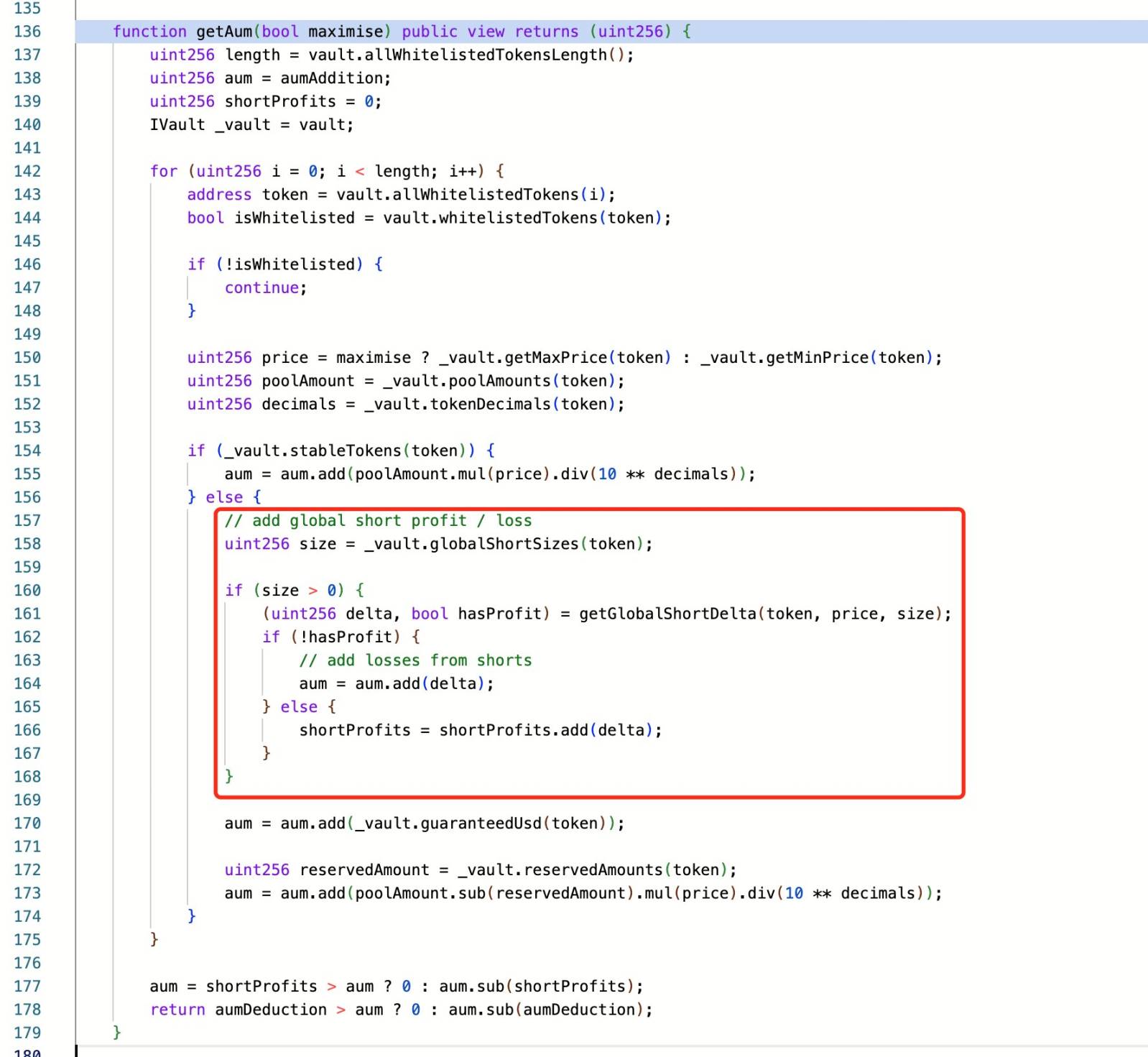

Ein Fehler in der Vertragslogik

Die Sicherheitsfirma stellte fest, dass der Angreifer, anstatt sich auf den Vertrag für unbefugten Zugriff zu verlassen oder Berechtigungskontrollen zu umgehen, die Funktion direkt auf der Grundlage der erwarteten Logik manipulierte und den Zeitunterschied zur Statusaktualisierung ausnutzte, um die Funktion während des Ausführungszeitraums wiederholt aufzurufen, d. h. eine typische Wiedereintrittsoperation.

Laut SlowMist ist die Ursache des Angriffs ein Designfehler in der GMX v1-Version, und die Short-Positionsoperation aktualisiert sofort den globalen shortAverage Price (globalShortAveragePrices), was sich direkt auf die Berechnung des verwalteten Vermögens (AUM) auswirkt, was zu einer Manipulation der GLP-Token-Preise führt. Ein Angreifer nutzte diese Design-Schwachstelle aus, indem er die Fähigkeit von Keeper ausnutzte, "timelock.enableLeverage" während der Orderausführung zu aktivieren, was eine Voraussetzung für die Erstellung einer großen Anzahl von Short-Positionen ist. Durch den Re-Angriff-Angriff eröffnete der Angreifer erfolgreich eine große Anzahl von Short-Positionen, manipulierte den globalen Durchschnittspreis, blähte den GLP-Preis in einer einzigen Transaktion künstlich in die Höhe und profitierte von der Rücknahmeoperation.

Dies ist nicht das erste Mal, dass diese Art von Angriff in DeFi-Projekten auftaucht. Wenn der Kontrakt den Saldo verarbeitet oder die Positionsaktualisierung hinter der Prägung oder Rücknahme von Vermögenswerten zurückbleibt, kann dies zu einem kurzfristigen inkonsistenten Zustand führen, und der Angreifer konstruiert den Operationspfad und zieht die nicht verpfändeten Vermögenswerte ab.

GMX V1 verwendet ein Shared-Pool-Design, das aus mehreren Benutzer-Assets besteht, um einen einheitlichen Tresor zu bilden, und der Vertrag steuert die Kontoinformationen und den Liquiditätsstatus. GLP ist der repräsentative LP-Token des Pools, und sein Preis und Wechselkurs werden dynamisch durch On-Chain-Daten und Vertragslogik berechnet. Es gibt beobachtbare Risiken bei dieser Art von synthetischen Token-Systemen, einschließlich Arbitrage-Raumverstärkung, Manipulationsraumbildung und Zustandsverzögerung zwischen Aufrufen.

Offizielle Stellungnahme

GMX-Beamte gaben nach dem Angriff schnell eine Erklärung ab, in der es hieß, dass der Angriff nur das V1-System und seinen GLP-Pool betraf. GMX V2, native Token und andere Märkte sind nicht betroffen. Um mögliche zukünftige Angriffe zu verhindern, hat das Team den Handelsbetrieb auf V1 ausgesetzt und die GLP-Prägung und -Einlösungsfunktionen auf Arbitrum und Avalanche deaktiviert.

Das Team erklärte auch, dass sein derzeitiger Schwerpunkt auf der Wiederherstellung der Betriebssicherheit und der Prüfung von Vertragsinterna liegt. Das V2-System übernimmt nicht die logische Struktur von V1 und verwendet unterschiedliche Clearing-, Quoting- und Positionshandhabungsmechanismen mit begrenztem Risiko.

Der GMX-Token, der in den 24 Stunden nach dem Angriff um mehr als 17% von einem Tiefstand von etwa 14,42 $ auf 10,3 $ gefallen war, hat sich nun leicht erholt und wird nun bei 11,78 $ gehandelt. Vor der Veranstaltung hatte GMX ein kumulatives Handelsvolumen von mehr als 30,5 Milliarden US-Dollar, mehr als 710.000 registrierte Benutzer und mehr als 229 Millionen US-Dollar an Open Interest.

Sicherheit von Krypto-Assets gerät weiter unter Druck

Der GMX-Angriff ist kein Einzelfall. Seit 2025 hat die Kryptowährungsbranche durch Hackerangriffe mehr Geld verloren als im gleichen Zeitraum des Vorjahres. Auch wenn die Zahl der Vorfälle im zweiten Quartal zurückgegangen ist, bedeutet dies nicht, dass das Risiko nachgelassen hat. Dem CertiK-Bericht zufolge beliefen sich die Gesamtverluste durch Hacking, Betrug und Exploits in der ersten Hälfte des Jahres 2025 auf über 2,47 Milliarden US-Dollar, was einem Anstieg von fast 3 % gegenüber den 2,4 Milliarden US-Dollar, die im Jahr 2024 gestohlen wurden, entspricht. Der Diebstahl der Cold Wallet von Bybit und das Hacken der Cetus DEX verursachten einen Gesamtschaden von 1,78 Milliarden US-Dollar, was den Großteil der Gesamtschäden ausmachte. Diese Art von zentralisiertem Diebstahl in großem Maßstab zeigt, dass es bei hochwertigen Vermögenswerten immer noch an angemessenen Isolations- und Redundanzmechanismen mangelt und die Fragilität des Plattformdesigns immer noch nicht effektiv angegangen wird.

Unter den Arten von Angriffen sind Wallet-Einbrüche die kostspieligsten, um finanzielle Verluste zu verursachen. In der ersten Jahreshälfte gab es 34 damit zusammenhängende Vorfälle, die zum Transfer von Vermögenswerten in Höhe von rund 1,7 Milliarden US-Dollar führten. Im Vergleich zu technisch ausgefeilten Exploits werden Wallet-Angriffe meist durch Social Engineering, Phishing-Links oder Permission-Spoofing umgesetzt, was zwar eine niedrigere technische Einstiegshürde hat, aber extrem zerstörerisch ist. Hacker tendieren zunehmend dazu, Assets auf Benutzerterminals zu übertragen, insbesondere in Szenarien, in denen die Multi-Faktor-Authentifizierung nicht aktiviert ist oder man sich auf Hot Wallets verlässt.

Gleichzeitig nehmen Phishing-Angriffe immer noch rasant zu und werden zum zufälligsten Vektor. In der ersten Jahreshälfte wurden insgesamt 132 Phishing-Angriffe registriert, was zu einem kumulierten Verlust von 410 Millionen US-Dollar führte. Angreifer können Webseiten, Vertragsschnittstellen oder getarnte Transaktionsbestätigungsprozesse fälschen, um Benutzer dazu zu verleiten, falsch zu arbeiten und private Schlüssel oder Autorisierungsberechtigungen zu erhalten. Angreifer passen ihre Taktiken ständig an, um die Identifizierung von Phishing zu erschweren, und das Sicherheitsbewusstsein und die Tools auf der Benutzerseite sind zu einer kritischen Verteidigungslinie geworden.