GMX werd gestolen $ 42 miljoen, hoe zorg je voor DeFi-beveiliging?

Geschreven door ChandlerZ, Foresight News

Op 9 juli werd het V1-systeem van GMX, een gedecentraliseerde beurs, aangevallen op het Arbitrum-netwerk. De aanvaller maakte misbruik van een kwetsbaarheid in het contract om ongeveer $ 42 miljoen aan activa over te dragen uit de GLP-liquiditeitspool. GMX heeft de handel op het platform na het incident opgeschort en de munt- en aflossingsfuncties van GLP geblokkeerd. De aanval had geen invloed op het V2-systeem of de native token van GMX, maar het incident heeft opnieuw geleid tot discussie over het vermogensbeheermechanisme binnen DeFi-protocollen.

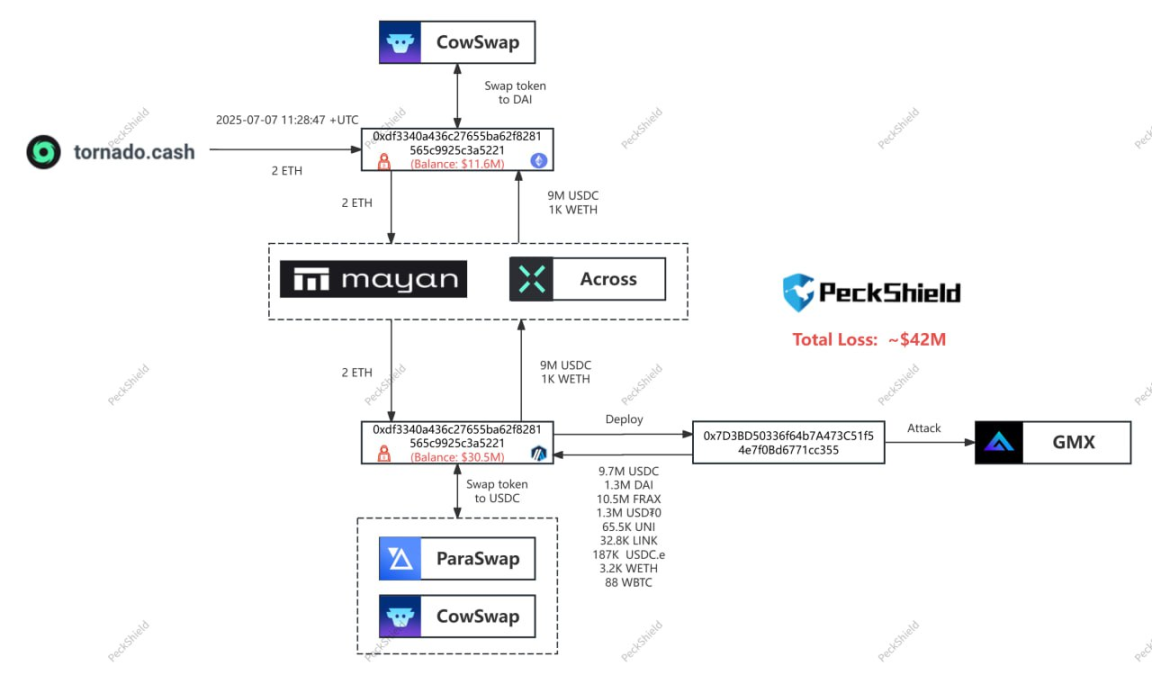

Het proces van de aanval en de geldstroom

Uit analyse van beveiligingsbedrijf PeckShield en Slowfog bleek dat de aanvallers misbruik maakten van een fout in de computationele AUM-verwerkingslogica van GMX V1. Dit defect zorgt ervoor dat het contract de wereldwijde gemiddelde prijs onmiddellijk na het openen van een shortpositie bijwerkt. Op deze manier construeert de aanvaller een directioneel operatiepad om tokenprijsmanipulatie en arbitrage-aflossing te bereiken.

De aanvallers brachten ongeveer $9,65 miljoen aan activa over van Arbitrum naar Ethereum, waar ze werden ingewisseld voor DAI en ETH. Een deel van het geld ging naar Tornado Cash, een mengprotocol. De resterende ongeveer $ 32 miljoen aan activa blijft in het Arbitrum-netwerk, waarbij tokens zoals FRAX, wBTC, DAI en meer betrokken zijn.

In de nasleep van het incident schreeuwde GMX on-chain naar het adres van de hacker, eiste de teruggave van 90% van het geld en was bereid een white hat-premie van 10% aan te bieden. Volgens de laatste on-chain gegevens hebben GMX-hackers activa die uit de GMX V1-pool zijn gestolen, ingeruild voor ETH.

De hackers hebben WBTC/WETH/UNI/FRAX/LINK/USDC/USDT gestolen, en alle andere activa behalve FRAX zijn verkocht voor 11.700 ETH (ongeveer $ 32,33 miljoen) en gedistribueerd naar 4 portefeuilles voor opslag. Dus de GMX-hacker heeft nu 11,700 ETH (ongeveer $ 32.33 miljoen) en 10.495 miljoen FRAX via 5 portefeuilles. Het is ongeveer $ 42.8 miljoen waard.

Ember-analyse zei dat de operatie van de hacker ook zou moeten betekenen dat de GMX-projectpartij voorstelde om de activa terug te betalen en een white hat-premie van 10% te krijgen.

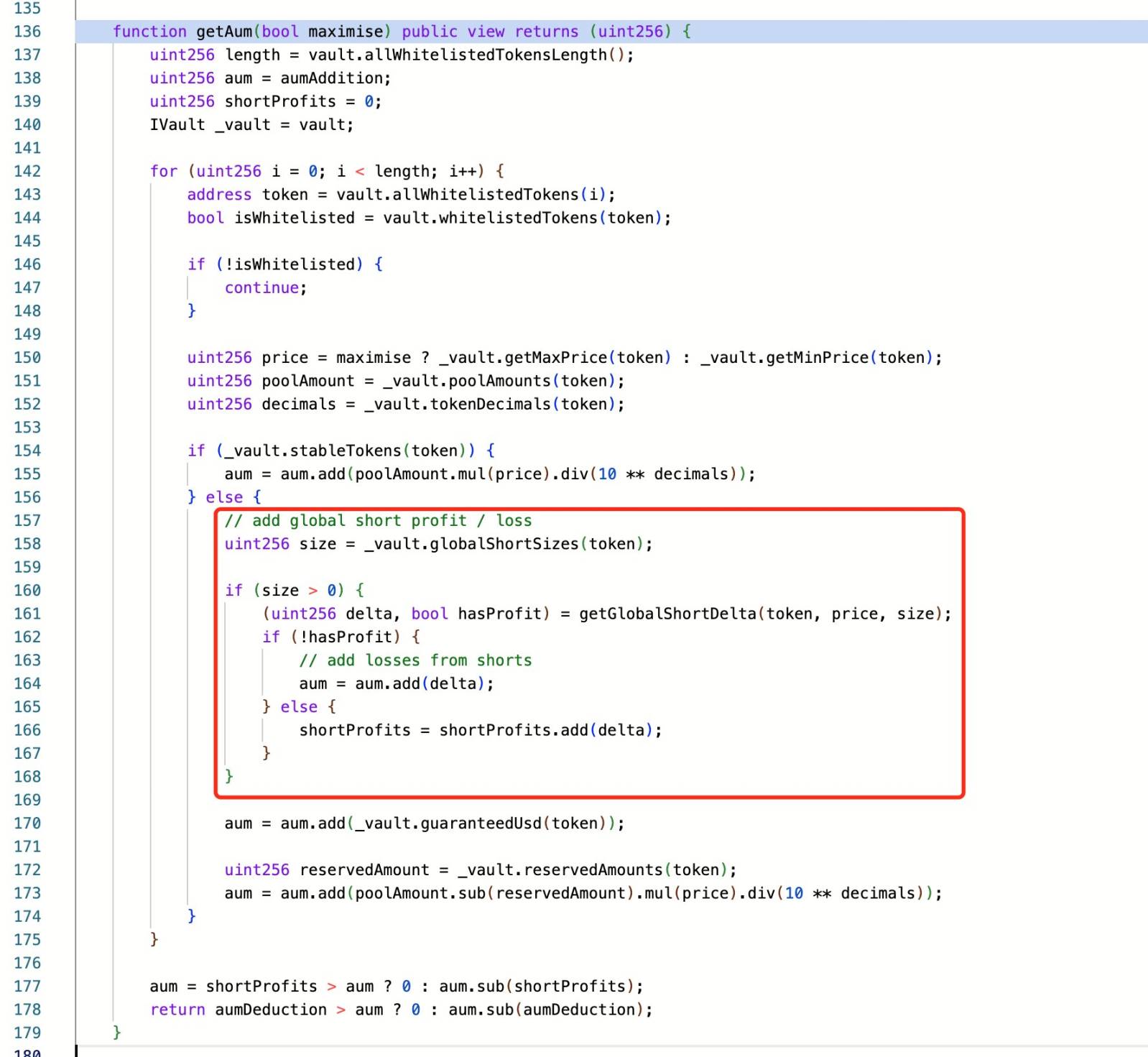

Een fout in de contractlogica

Het beveiligingsbedrijf merkte op dat in plaats van te vertrouwen op het contract voor ongeoorloofde toegang of het omzeilen van toestemmingscontroles, de aanvaller de functie rechtstreeks manipuleerde op basis van de verwachte logica en gebruik maakte van het tijdsverschil van de statusupdate om de functie herhaaldelijk aan te roepen tijdens de uitvoeringsperiode, d.w.z. een typische heringangsoperatie.

Volgens SlowMist is de hoofdoorzaak van de aanval een ontwerpfout in de GMX v1-versie, en de shortpositie-operatie zal de wereldwijde shortAverage Price (globalShortAveragePrices) onmiddellijk bijwerken, wat rechtstreeks van invloed is op de berekening van beheerd vermogen (AUM), wat resulteert in de manipulatie van GLP-tokenprijzen. Een aanvaller maakte misbruik van deze beveiligingslek in het ontwerp door gebruik te maken van de mogelijkheid van Keeper om "timelock.enableLeverage" in te schakelen tijdens het uitvoeren van orders, wat een vereiste is voor het maken van een groot aantal shortposities. Door de re-entrancy-aanval opende de aanvaller met succes een groot aantal shortposities, manipuleerde hij de wereldwijde gemiddelde prijs, dreef hij de GLP-prijs kunstmatig op in één enkele transactie en profiteerde hij van de aflossingsoperatie.

Dit is niet de eerste keer dat dit type aanval in DeFi-projecten verschijnt. Wanneer het contract het saldo verwerkt of de positie-update achterblijft bij het minten of aflossen van activa, kan dit een inconsistente toestand op korte termijn blootleggen en stelt de aanvaller het operatiepad samen en trekt de niet-verpande activa in.

GMX V1 maakt gebruik van een gedeeld poolontwerp, dat bestaat uit meerdere gebruikersactiva om een uniforme kluis te vormen, en het contract controleert de accountinformatie en liquiditeitsstatus. GLP is het representatieve LP-token van de pool en de prijs en wisselkoers worden dynamisch berekend door on-chain gegevens en contractlogica. Er zijn waarneembare risico's verbonden aan dit soort synthetische tokensystemen, waaronder arbitrage ruimteversterking, manipulatie ruimtevorming en toestandsvertraging tussen aanroepen.

Officiële reactie

GMX-functionarissen gaven snel een verklaring af na de aanval en zeiden dat de aanval alleen het V1-systeem en de GLP-pool trof. GMX V2, native tokens en andere markten worden niet beïnvloed. Om mogelijke toekomstige aanvallen te voorkomen, heeft het team de handelsactiviteiten op V1 opgeschort en de GLP-munt- en aflossingsmogelijkheden op Arbitrum en Avalanche uitgeschakeld.

Het team verklaarde ook dat de huidige focus ligt op het herstellen van de operationele beveiliging en het controleren van interne contracten. Het V2-systeem erft niet de logische structuur van V1 en maakt gebruik van verschillende mechanismen voor clearing, quotering en positieafhandeling met een beperkte blootstelling aan risico's.

Het GMX-token, dat in de 24 uur na de aanval met meer dan 17% daalde, van een dieptepunt van ongeveer $ 14,42 naar $ 10,3, heeft zich nu licht hersteld en wordt nu verhandeld op $ 11,78. Voorafgaand aan het evenement had GMX een cumulatief handelsvolume van meer dan $ 30,5 miljard, meer dan 710.000 geregistreerde gebruikers en meer dan $ 229 miljoen aan openstaande rente.

De beveiliging van crypto-activa blijft onder druk komen te staan

De GMX-aanval staat niet op zichzelf. Sinds 2025 heeft de cryptocurrency-industrie meer geld verloren door hacking dan in dezelfde periode vorig jaar. Hoewel het aantal incidenten in het tweede kwartaal is afgenomen, betekent dit niet dat het risico is afgenomen. Volgens het CertiK-rapport bedroegen de totale verliezen als gevolg van hacking, oplichting en exploits in de eerste helft van 2025 meer dan $ 2,47 miljard, een stijging van bijna 3% op jaarbasis ten opzichte van de $ 2,4 miljard die in 2024 werd gestolen. De diefstal van de cold wallet van Bybit en het hacken van de Cetus DEX veroorzaakten in totaal $1,78 miljard aan schade, goed voor het grootste deel van de totale verliezen. Dit soort gecentraliseerde grootschalige diefstal toont aan dat hoogwaardige activa nog steeds geen adequate isolatie- en redundantiemechanismen hebben, en dat de kwetsbaarheid van het platformontwerp nog steeds niet effectief wordt aangepakt.

Van de soorten aanvallen zijn inbraken in portemonnees het duurst om financiële verliezen te veroorzaken. In de eerste helft van het jaar waren er 34 gerelateerde incidenten, wat resulteerde in de overdracht van ongeveer $ 1,7 miljard aan activa. Vergeleken met technisch geavanceerde exploits worden wallet-aanvallen meestal geïmplementeerd via social engineering, phishing-links of permission spoofing, die een lagere technische toetredingsdrempel heeft, maar extreem destructief is. Hackers neigen steeds meer naar activa die naar gebruikersterminals gaan, vooral in scenario's waarin multi-factor authenticatie niet is ingeschakeld of er wordt vertrouwd op hot wallets.

Tegelijkertijd nemen phishing-aanvallen nog steeds snel toe en worden ze de meest incidentele vector. In de eerste helft van het jaar werden in totaal 132 phishing-aanvallen geregistreerd, wat resulteerde in een cumulatief verlies van $ 410 miljoen. Aanvallers kunnen webpagina's, contractinterfaces of verkapte transactiebevestigingsprocessen vervalsen om gebruikers te begeleiden bij het verkeerd werken en het verkrijgen van privésleutels of autorisatiemachtigingen. Aanvallers passen hun tactieken voortdurend aan om phishing moeilijker te identificeren, en beveiligingsbewustzijn en tooling aan de gebruikerskant zijn een kritieke verdedigingslinie geworden.