Das ist die Art von Fehler, die Protokollteams nachts wach hält.

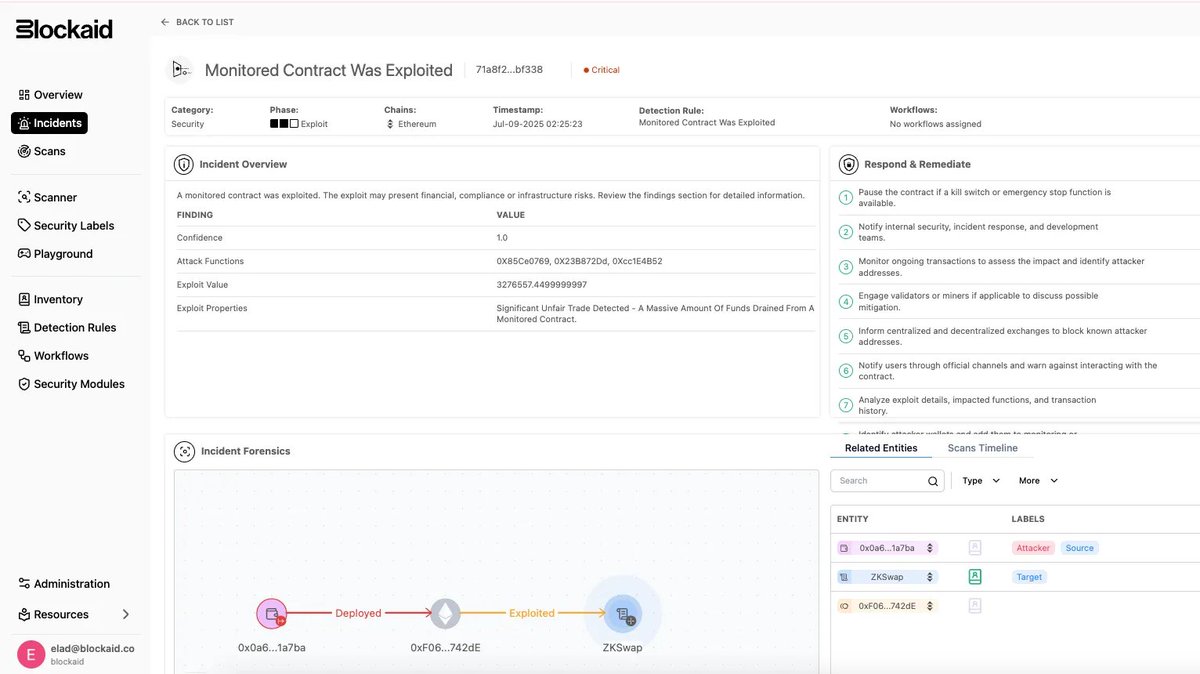

Ein $5M Exploit auf ZKSwap, ermöglicht durch eine einzige Anweisung, die am falschen Ort gelassen wurde.

Hier ist eine tiefgehende Analyse, wie es dazu kam und wie Onchain-Überwachung es hätte stoppen können.

🧵

1/ Am 9. Juli wurde GMX um 42 Millionen Dollar gehackt.

Aber an diesem Tag passierte noch etwas anderes, das kaum jemand bemerkte: Die Brücke von ZKSwap wurde still und heimlich um 5 Millionen Dollar geleert.

Der interessante Teil? Es war kein ausgeklügelter Exploit beteiligt. Nur eine kritische Funktion, die… nichts tat.

2/ ZKSwap ist ein zk-Rollup, das auf Ethereum basiert.

Wie viele Rollups verwendet es eine Brücke, um Vermögenswerte zwischen L1 und L2 zu bewegen.

Als Sicherheitsmaßnahme enthält die Brücke einen "Exodus-Modus", eine Möglichkeit für Benutzer, Gelder zurückzufordern, ohne den Betreiber zu benötigen.

Theoretisch ist das eine großartige Idee. In der Praxis…

3/ Exodus-Modus ermöglicht es Benutzern, manuell nachzuweisen, dass sie Token im letzten verifizierten L2-Zustand besessen haben.

Es ist ein Fallback-Mechanismus: vertrauenslos, selbstverwaltend, nicht-interaktiv.

Aber die Implementierung von ZKSwap hatte einen fatalen Fehler: Die Funktion, die für die Überprüfung der Nachweise verantwortlich war, hat nichts überprüft.

Wörtlich.

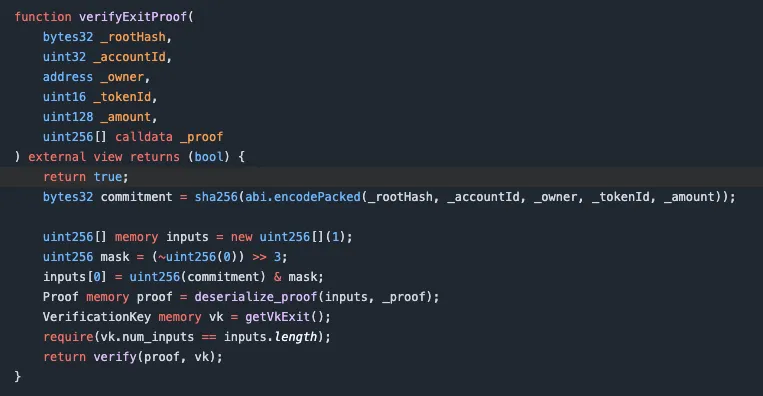

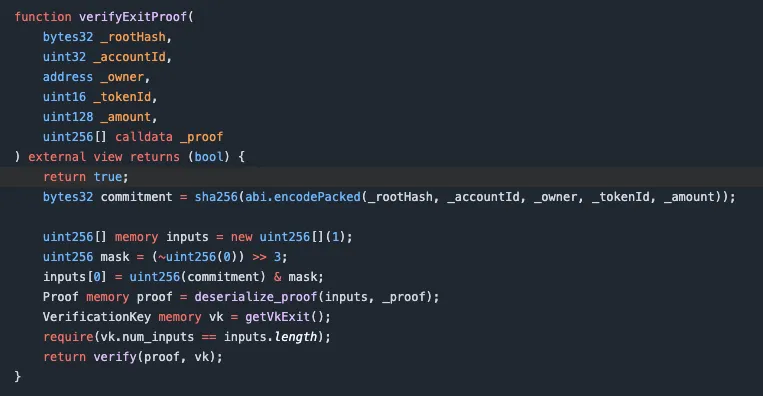

4/ Hier ist der Code, der den Angriff hätte stoppen sollen 👇

Auf den ersten Blick sieht es aus wie ein echter zk-proof Verifier.

Aber schau dir die erste Zeile genau an: return true;

Das war's. Nichts anderes wird ausgeführt.

5/ Das Ergebnis? Jeder "Beweis" für eine Auszahlung (egal wie gefälscht) wurde validiert.

Der Vertrag akzeptierte willkürliche Ansprüche über Token-Bilanzen... und kreditiert sie, als wären sie echt.

Er verwandelte einen vertrauenslosen Rückfallmechanismus in einen ungeschützten Wasserhahn.

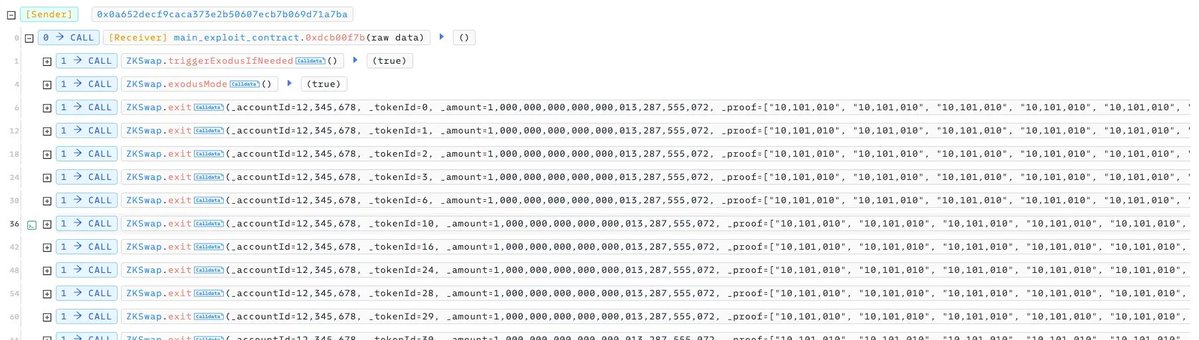

6/ Der Angreifer benötigte keine ausgeklügelten Exploits - nur wiederholte Aufrufe von exit() mit erfundenen Daten.

Sie umgingen die Kontostandsprüfungen, zogen über mehrere Token ab und missbrauchten schwache Nullifier-Logik, um der Entdeckung zu entgehen.

Während der Vertrag sagte: ✅

7/ Das war kein obskurer Sonderfall.

Das war die Kernlogik für die Wiederherstellung von Vermögenswerten, die völlig offen gelassen wurde.

Und da der Exodus-Modus selten ausgelöst wird, blieb der fehlerhafte Pfad... monatelang unbemerkt.

8/ Hier sind die Punkte, die Alarm auslösen sollten:

• Exodus-Modus, der nach langer Untätigkeit ausgelöst wird

• Dutzende von Abhebungsanfragen, die gleichzeitig erfolgen

• Plötzlicher Anstieg der Änderungen bei BalancesToWithdraw

All dies war sichtbar und hätte mit einer Echtzeit-Onchain-Überwachung gestoppt werden können.

9/ Was ist also die Lektion?

• Der Notfallcode ist immer noch Produktionscode

• Fallback-Pfade helfen nicht, wenn sie nicht funktionieren

• Echtzeitüberwachung ist nicht optional, sie ist überlebenswichtig

34.185

379

Der Inhalt dieser Seite wird von Dritten bereitgestellt. Sofern nicht anders angegeben, ist OKX nicht der Autor der zitierten Artikel und erhebt keinen Anspruch auf das Urheberrecht an den Materialien. Der Inhalt wird ausschließlich zu Informationszwecken bereitgestellt und gibt nicht die Ansichten von OKX wieder. Er stellt keine wie auch immer geartete Befürwortung dar und sollte nicht als Anlageberatung oder Aufforderung zum Kauf oder Verkauf digitaler Vermögenswerte betrachtet werden. Soweit generative KI zur Bereitstellung von Zusammenfassungen oder anderen Informationen verwendet wird, können solche KI-generierten Inhalte ungenau oder inkonsistent sein. Bitte lesen Sie den verlinkten Artikel für weitere Details und Informationen. OKX ist nicht verantwortlich für Inhalte, die auf Websites Dritter gehostet werden. Der Besitz digitaler Vermögenswerte, einschließlich Stablecoins und NFTs, ist mit einem hohen Risiko verbunden und kann starken Schwankungen unterliegen. Sie sollten sorgfältig abwägen, ob der Handel mit oder der Besitz von digitalen Vermögenswerten angesichts Ihrer finanziellen Situation für Sie geeignet ist.