🔔 Hora para #ZKMeshMini, junte-se a nós enquanto analisamos os principais desenvolvimentos da semana passada no espaço zk.

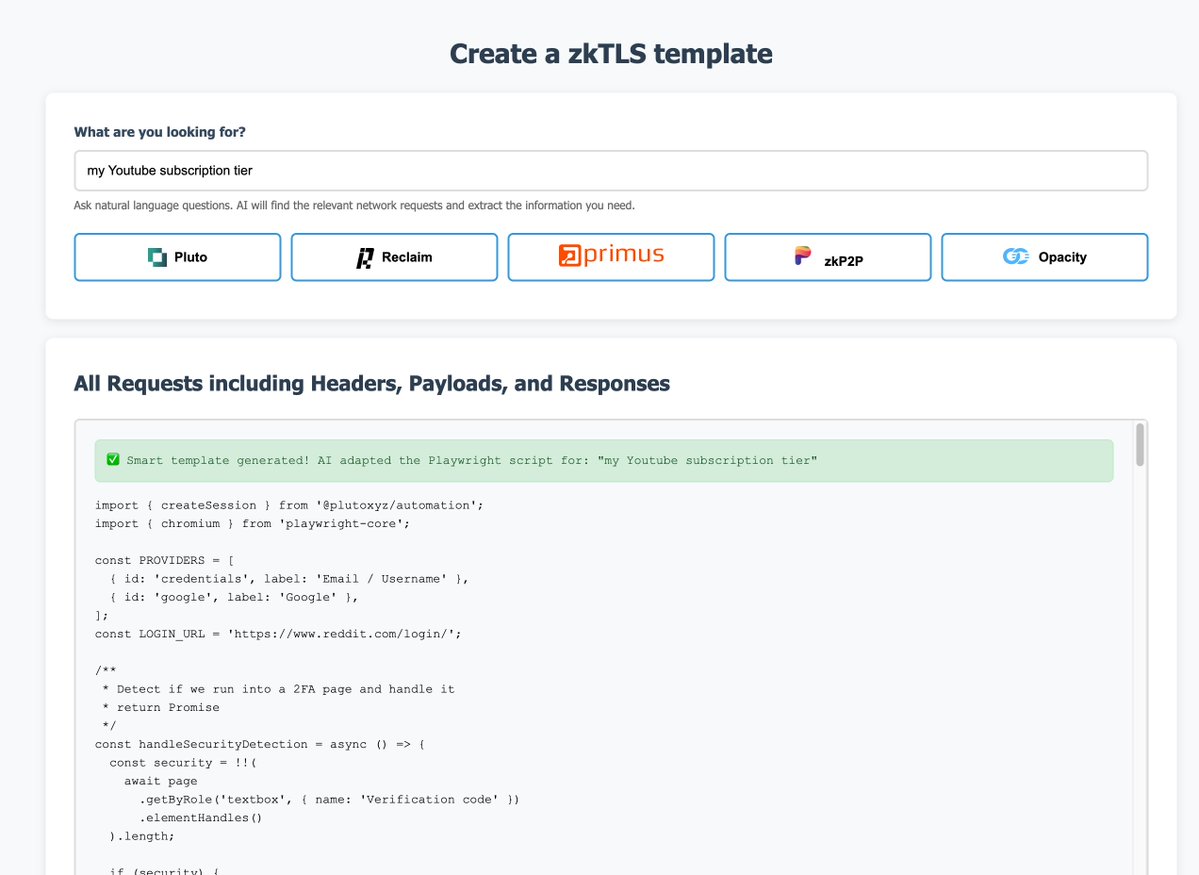

👾 @chriscyph lança uma extensão para templates zkTLS em várias plataformas

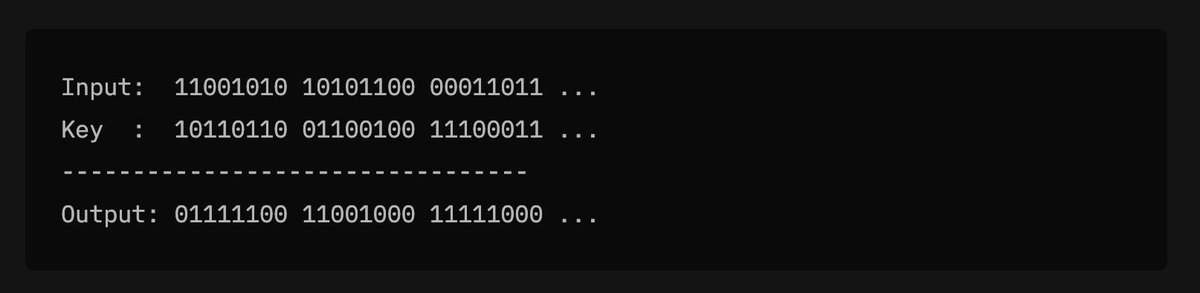

👾 @zkv_xyz explica otimizações de CPU para criptografia pós-quântica

👾 Hackers construíram aplicativos móveis interessantes com o kit de ferramentas @zkmopro

👾 @zksecurityXYZ descobriu um bug de colisão no Halo2

👾 Um novo artigo na @QuantaMagazine explica um ataque Fiat-Shamir

🧵👇

@chriscyph @zkv_xyz @chriscyph disponibilizou um Extensões de Análise de Requisições de Rede de código aberto para gerar modelos em vários sistemas zkTLS diferentes usando apenas prompts em linguagem natural.

@chriscyph @zkv_xyz @zkv_xyz explica como a criptografia pós-quântica baseada em rede (PQC) aproveita a vetorização da CPU para velocidade, enquanto os esquemas baseados em isogenia permanecem compactos, mas menos paralelizáveis — o hardware é tão importante quanto a matemática no desempenho da PQC.

@chriscyph @zkv_xyz Usando o kit de ferramentas do aplicativo móvel @zkmopro ZK, hackers construíram vários projetos interessantes na @ETHGlobal, incluindo provas sobre metadados de fotos, verificação de identidade de fotos e muito mais!

@chriscyph @zkv_xyz @zkmopro @ETHGlobal @zksecurityXYZ explica o bug de "colisão de consulta" que encontraram no sistema Halo2 - essencialmente permitindo que um provador malicioso forje provas ao explorar consultas duplicadas no mesmo ponto de avaliação.

8,04 mil

9

O conteúdo apresentado nesta página é fornecido por terceiros. Salvo indicação em contrário, a OKX não é o autor dos artigos citados e não reivindica quaisquer direitos de autor nos materiais. O conteúdo é fornecido apenas para fins informativos e não representa a opinião da OKX. Não se destina a ser um endosso de qualquer tipo e não deve ser considerado conselho de investimento ou uma solicitação para comprar ou vender ativos digitais. Na medida em que a IA generativa é utilizada para fornecer resumos ou outras informações, esse mesmo conteúdo gerado por IA pode ser impreciso ou inconsistente. Leia o artigo associado para obter mais detalhes e informações. A OKX não é responsável pelo conteúdo apresentado nos sites de terceiros. As detenções de ativos digitais, incluindo criptomoedas estáveis e NFTs, envolvem um nível de risco elevado e podem sofrer grandes flutuações. Deve considerar cuidadosamente se o trading ou a detenção de ativos digitais é adequado para si à luz da sua condição financeira.