Como os invasores drenaram US$ 42 milhões de @GMX_IO?

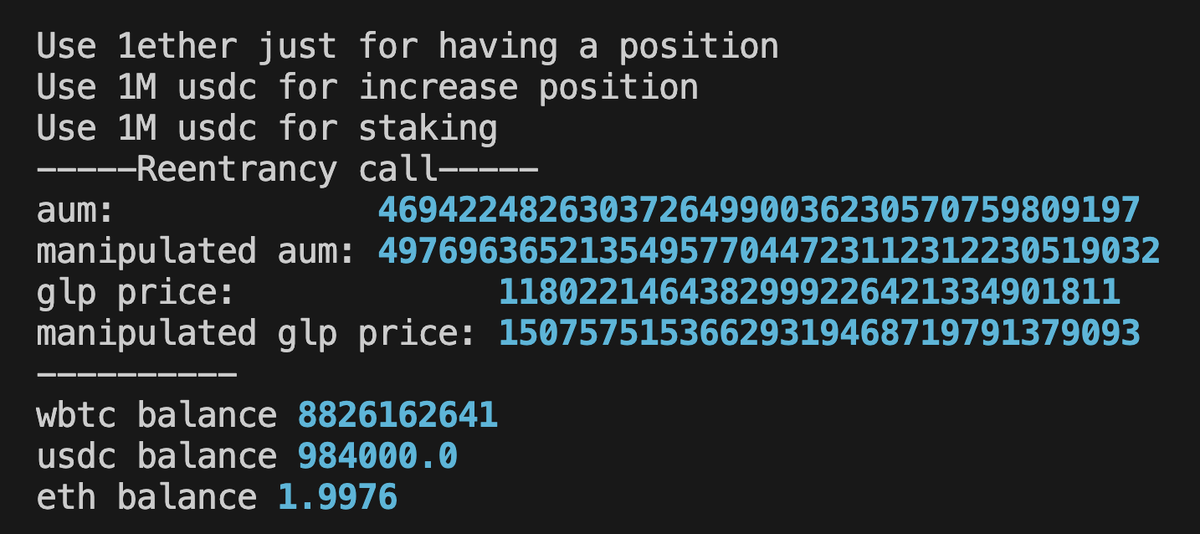

Por meio de reentrância de contrato cruzado que ignorou todas as verificações de segurança.

Reproduzimos o ataque usando @WakeFramework.

Vamos decompô-lo ↓

2/ Cada contrato GMX tinha guardas de reentrada. O ataque foi bem-sucedido de qualquer maneira. Como?

A exploração ocorreu DEPOIS que a guarda de um contrato já havia saído, criando uma janela para manipular os preços dos tokens GLP.

3/ O ataque explorou a responsabilidade de dados fragmentados:

• O Vault lida com posições, o ShortsTracker rastreia os preços

• O atacante entra novamente após a redefinição da guarda de reentrância.

• Ignora a atualização do ShortsTracker → infla o preço do GLP

• Drena valor a preços manipulados

4/ Leia a análise detalhada e reproduza o cenário. Passo a passo completo e ambiente bifurcado disponível.

Entender esses ataques é o primeiro passo para evitá-los em seu projeto.

6,49 mil

28

O conteúdo desta página é fornecido por terceiros. A menos que especificado de outra forma, a OKX não é a autora dos artigos mencionados e não reivindica direitos autorais sobre os materiais apresentados. O conteúdo tem um propósito meramente informativo e não representa as opiniões da OKX. Ele não deve ser interpretado como um endosso ou aconselhamento de investimento de qualquer tipo, nem como uma recomendação para compra ou venda de ativos digitais. Quando a IA generativa é utilizada para criar resumos ou outras informações, o conteúdo gerado pode apresentar imprecisões ou incoerências. Leia o artigo vinculado para mais detalhes e informações. A OKX não se responsabiliza pelo conteúdo hospedado em sites de terceiros. Possuir ativos digitais, como stablecoins e NFTs, envolve um risco elevado e pode apresentar flutuações significativas. Você deve ponderar com cuidado se negociar ou manter ativos digitais é adequado para sua condição financeira.