Bagaimana penyerang menguras $42 juta dari @GMX_IO?

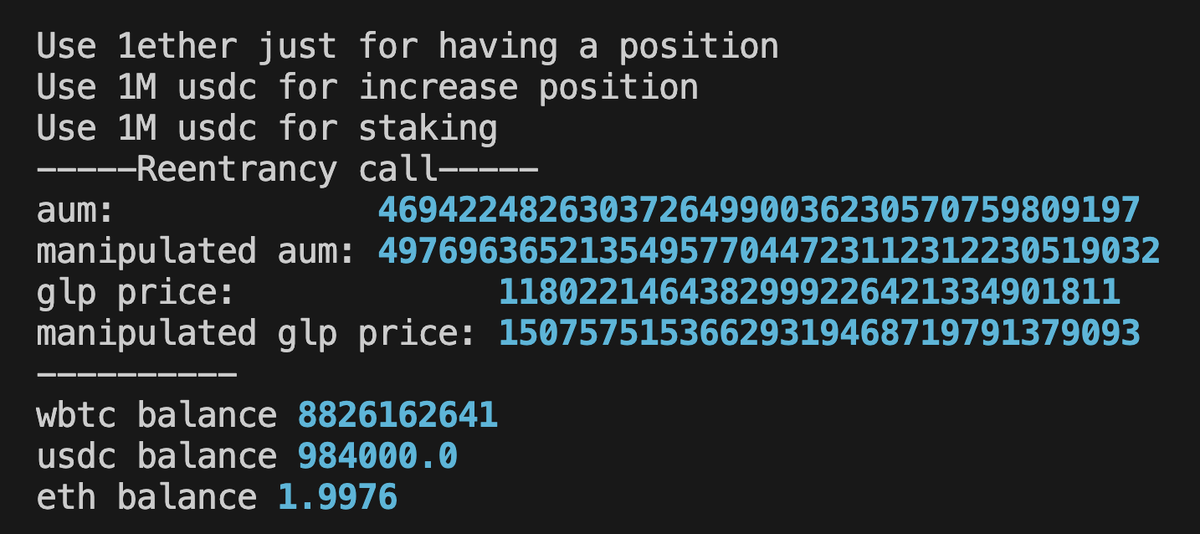

Melalui reentrancy lintas kontrak yang melewati setiap pemeriksaan keamanan.

Kami mereproduksi serangan menggunakan @WakeFramework.

Mari kita uraikan ↓

2/ Setiap kontrak GMX memiliki penjaga reentrancy. Serangan itu tetap berhasil. Bagaimana?

Eksploitasi terjadi SETELAH satu penjaga kontrak telah keluar, menciptakan jendela untuk memanipulasi harga token GLP.

3/ Serangan mengeksploitasi tanggung jawab data yang terfragmentasi:

• Vault menangani posisi, ShortsTracker melacak harga

• Penyerang masuk kembali setelah penjaga reentrancy diatur ulang

• Melewati pembaruan ShortsTracker → meningkatkan harga GLP

• Menguras nilai dengan harga yang dimanipulasi

4/ Baca analisis terperinci dan reproduksi skenarionya. Panduan lengkap dan lingkungan bercabang tersedia.

Memahami serangan ini adalah langkah pertama untuk mencegahnya dalam proyek Anda.

6,37 rb

24

Konten pada halaman ini disediakan oleh pihak ketiga. Kecuali dinyatakan lain, OKX bukanlah penulis artikel yang dikutip dan tidak mengklaim hak cipta atas materi tersebut. Konten ini disediakan hanya untuk tujuan informasi dan tidak mewakili pandangan OKX. Konten ini tidak dimaksudkan sebagai dukungan dalam bentuk apa pun dan tidak dapat dianggap sebagai nasihat investasi atau ajakan untuk membeli atau menjual aset digital. Sejauh AI generatif digunakan untuk menyediakan ringkasan atau informasi lainnya, konten yang dihasilkan AI mungkin tidak akurat atau tidak konsisten. Silakan baca artikel yang terkait untuk informasi lebih lanjut. OKX tidak bertanggung jawab atas konten yang dihosting di situs pihak ketiga. Kepemilikan aset digital, termasuk stablecoin dan NFT, melibatkan risiko tinggi dan dapat berfluktuasi secara signifikan. Anda perlu mempertimbangkan dengan hati-hati apakah trading atau menyimpan aset digital sesuai untuk Anda dengan mempertimbangkan kondisi keuangan Anda.