كيف استنزف المهاجمون 42 مليون دولار من @GMX_IO؟

من خلال إعادة الدخول عبر العقود التي تجاوزت كل فحص للسلامة.

أعدنا إنتاج الهجوم باستخدام @WakeFramework.

دعنا نقسمها ↓

2 / كان لكل عقد GMX حراس إعادة الدخل. نجح الهجوم على أي حال. كيف؟

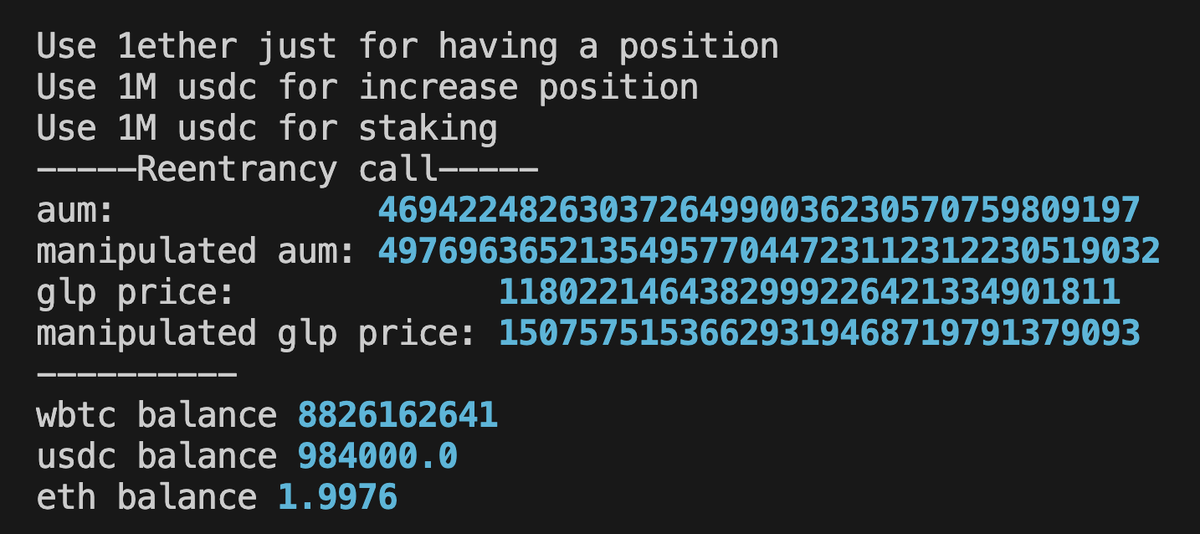

حدث الاستغلال بعد خروج حارس أحد العقود بالفعل ، مما أدى إلى إنشاء نافذة للتلاعب بأسعار رموز GLP.

3/ استغل الهجوم مسؤولية البيانات المجزأة:

• يتعامل Vault مع المراكز ، ويتتبع ShortsTracker الأسعار

• يدخل المهاجم مرة أخرى بعد إعادة ضبط حارس الدخول

• يتجاوز تحديث ShortsTracker → يضخم سعر GLP

• قيمة الصرف بأسعار تم التلاعب بها

4 / اقرأ التحليل التفصيلي وأعد إنتاج السيناريو. تتوفر تجول كامل وبيئة متشعبة.

فهم هذه الهجمات هو الخطوة الأولى لمنعها في مشروعك.

6.38 ألف

24

المحتوى الوارد في هذه الصفحة مُقدَّم من أطراف ثالثة. وما لم يُذكَر خلاف ذلك، فإن OKX ليست مُؤلِّفة المقالة (المقالات) المذكورة ولا تُطالِب بأي حقوق نشر وتأليف للمواد. المحتوى مٌقدَّم لأغراض إعلامية ولا يُمثِّل آراء OKX، وليس الغرض منه أن يكون تأييدًا من أي نوع، ولا يجب اعتباره مشورة استثمارية أو التماسًا لشراء الأصول الرقمية أو بيعها. إلى الحد الذي يُستخدَم فيه الذكاء الاصطناعي التوليدي لتقديم مُلخصَّات أو معلومات أخرى، قد يكون هذا المحتوى الناتج عن الذكاء الاصطناعي غير دقيق أو غير مُتسِق. من فضلك اقرأ المقالة ذات الصِلة بهذا الشأن لمزيدٍ من التفاصيل والمعلومات. OKX ليست مسؤولة عن المحتوى الوارد في مواقع الأطراف الثالثة. والاحتفاظ بالأصول الرقمية، بما في ذلك العملات المستقرة ورموز NFT، فيه درجة عالية من المخاطر وهو عُرضة للتقلُّب الشديد. وعليك التفكير جيِّدًا فيما إذا كان تداوُل الأصول الرقمية أو الاحتفاظ بها مناسبًا لك في ظل ظروفك المالية.