GMX dicuri $42 juta, bagaimana cara memastikan keamanan DeFi?

Ditulis oleh ChandlerZ, Berita Pandangan Jauh

Pada 9 Juli, sistem V1 GMX, pertukaran terdesentralisasi, diserang di jaringan Arbitrum. Penyerang mengeksploitasi kerentanan di dalam kontrak untuk mentransfer sekitar $42 juta aset dari kumpulan likuiditas GLP. GMX telah menangguhkan perdagangan di platform setelah insiden tersebut dan memblokir fungsi pencetakan dan penebusan GLP. Serangan tersebut tidak memengaruhi sistem V2 GMX atau token asli, tetapi insiden tersebut sekali lagi memicu diskusi tentang mekanisme manajemen aset dalam protokol DeFi.

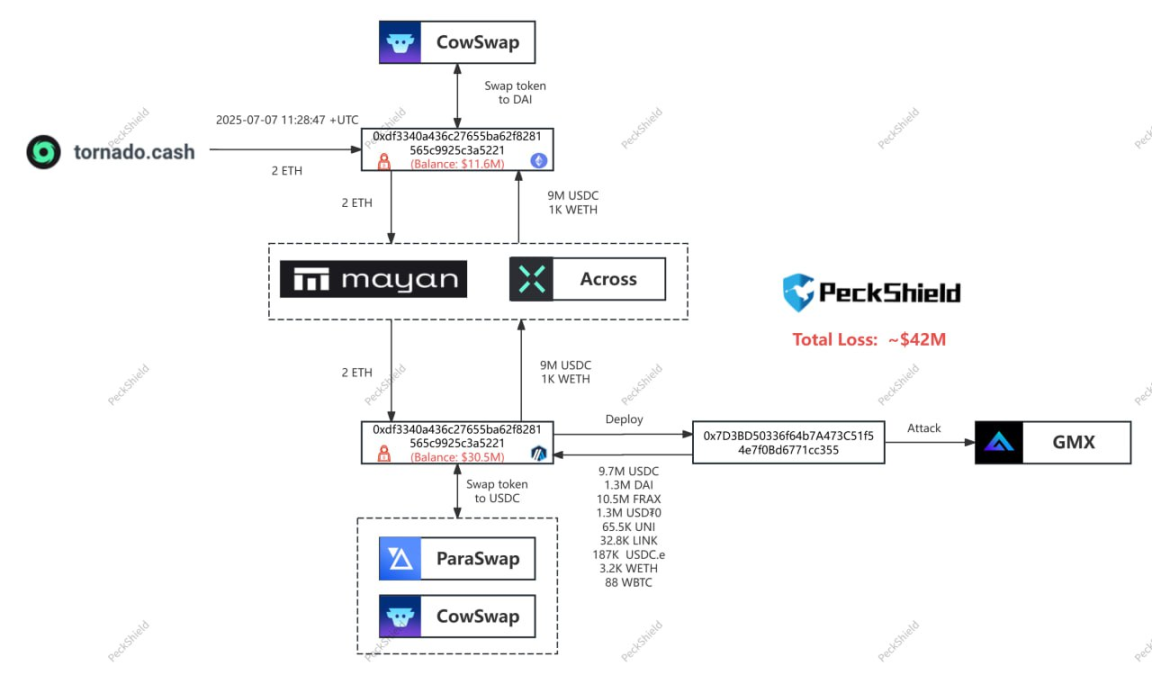

Proses serangan dan aliran dana

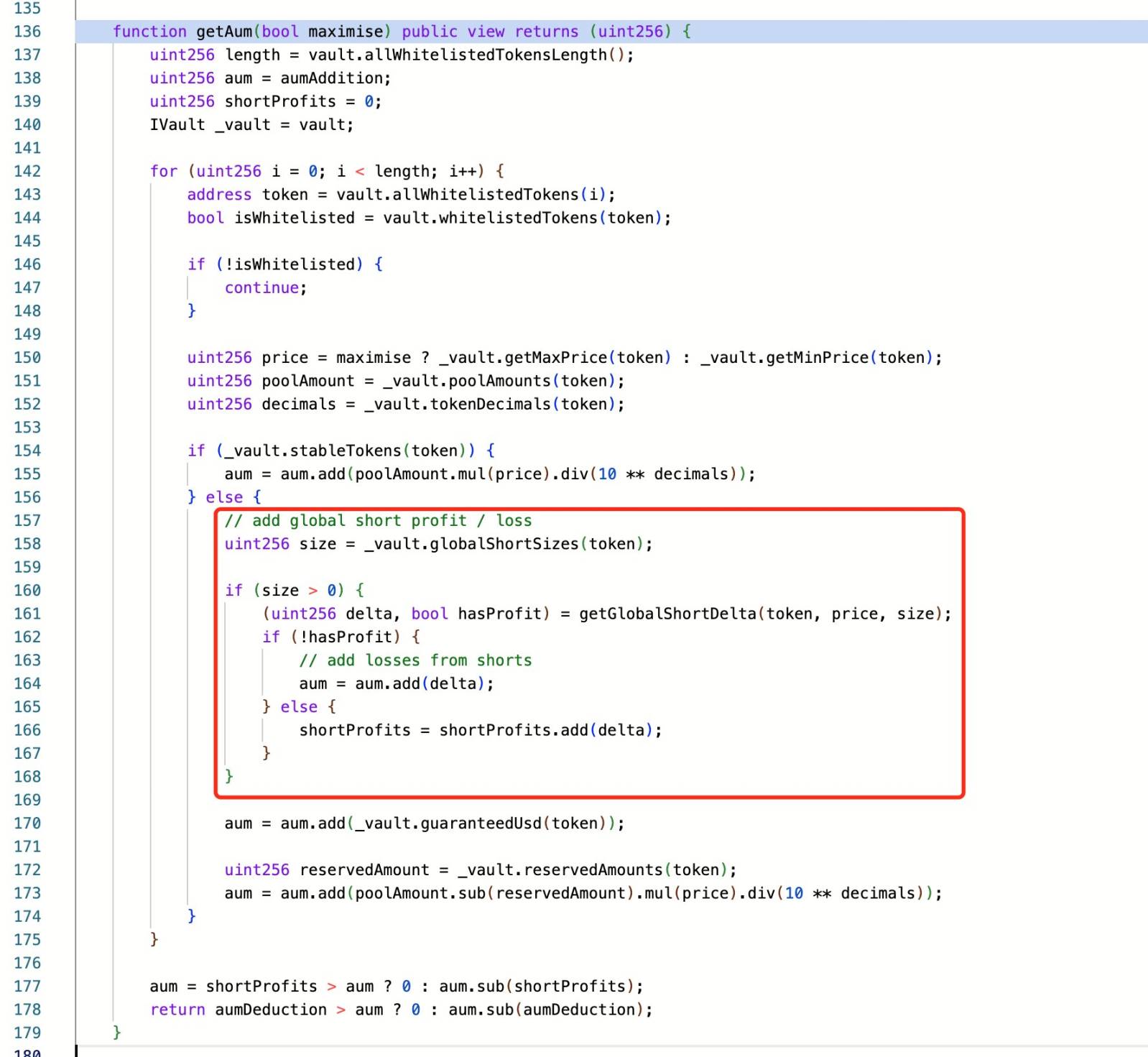

Perusahaan keamanan PeckShield dan analisis Slowfog mengungkapkan bahwa penyerang mengeksploitasi kelemahan dalam logika pemrosesan AUM komputasi GMX V1. Cacat ini menyebabkan kontrak memperbarui harga rata-rata global segera setelah membuka posisi short. Dengan cara ini, penyerang membangun jalur operasi terarah untuk mencapai manipulasi harga token dan penebusan arbitrase.

Para penyerang mentransfer sekitar $9,65 juta aset dari Arbitrum ke Ethereum, di mana mereka menukar dengan DAI dan ETH. Sebagian dana masuk ke Tornado Cash, protokol pencampuran. Aset sekitar $32 juta yang tersisa tetap berada di jaringan Arbitrum, yang melibatkan token seperti FRAX, wBTC, DAI, dan banyak lagi.

Setelah insiden itu, GMX berteriak ke alamat peretas secara on-chain, menuntut pengembalian 90% dana, dan bersedia menawarkan hadiah topi putih 10%. Menurut data on-chain terbaru, peretas GMX telah menukar aset yang dicuri dari kumpulan GMX V1 dengan ETH.

Para peretas mencuri WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, dan semua aset lainnya kecuali FRAX telah dijual seharga 11.700 ETH (sekitar $32,33 juta) dan didistribusikan ke 4 dompet untuk penyimpanan. Jadi peretas GMX sekarang memegang 11.700 ETH (sekitar $32,33 juta) dan 10,495 juta FRAX melalui 5 dompet. Nilainya sekitar $42.8 juta.

Analisis Ember mengatakan bahwa operasi peretas juga berarti bahwa pihak proyek GMX mengusulkan untuk membayar kembali aset dan mendapatkan hadiah topi putih 10%.

Cacat dalam logika kontrak

Perusahaan keamanan mencatat bahwa alih-alih mengandalkan kontrak untuk akses tidak sah atau melewati kontrol izin, penyerang secara langsung memanipulasi fungsi berdasarkan logika yang diharapkan dan memanfaatkan perbedaan waktu pembaruan status untuk berulang kali memanggil fungsi selama periode eksekusi, yaitu, operasi re-entrancy yang khas.

Menurut SlowMist, akar penyebab serangan tersebut adalah cacat desain pada versi GMX v1, dan operasi posisi short akan segera memperbarui shortAverage Price global (globalShortAveragePrices), yang secara langsung mempengaruhi perhitungan aset yang dikelola (AUM), yang mengakibatkan manipulasi harga token GLP. Penyerang mengeksploitasi kerentanan desain ini dengan mengeksploitasi kemampuan Keeper untuk mengaktifkan "timelock.enableLeverage" selama eksekusi pesanan, yang merupakan prasyarat untuk membuat sejumlah besar posisi short. Melalui serangan re-entrancy, penyerang berhasil membuka sejumlah besar posisi short, memanipulasi harga rata-rata global, secara artifisial menggelembungkan harga GLP dalam satu transaksi, dan mendapat untung dari operasi penebusan.

Ini bukan pertama kalinya jenis serangan ini muncul di proyek DeFi. Ketika kontrak memproses saldo atau pembaruan posisi tertinggal dari pencetakan atau penebusan aset, itu dapat mengekspos keadaan jangka pendek yang tidak konsisten, dan penyerang membangun jalur operasi dan menarik aset yang tidak dijaminkan.

GMX V1 menggunakan desain kumpulan bersama, yang terdiri dari beberapa aset pengguna untuk membentuk brankas terpadu, dan kontrak mengontrol informasi akun dan status likuiditas. GLP adalah token LP perwakilan pool, dan harga serta nilai tukarnya dihitung secara dinamis oleh data on-chain dan logika kontrak. Ada risiko yang dapat diamati dalam sistem token sintetis semacam ini, termasuk amplifikasi ruang arbitrase, pembentukan ruang manipulasi, dan jeda status antar panggilan.

Tanggapan resmi

Pejabat GMX dengan cepat mengeluarkan pernyataan setelah serangan itu, mengatakan bahwa serangan itu hanya memengaruhi sistem V1 dan kumpulan GLP-nya. GMX V2, token asli, dan pasar lainnya tidak terpengaruh. Untuk mencegah kemungkinan serangan di masa depan, tim telah menangguhkan operasi perdagangan di V1 dan menonaktifkan kemampuan pencetakan dan penukaran GLP di Arbitrum dan Avalanche.

Tim juga menyatakan bahwa fokusnya saat ini adalah memulihkan keamanan operasional dan mengaudit internal kontrak. Sistem V2 tidak mewarisi struktur logis V1 dan menggunakan mekanisme kliring, kuotasi, dan penanganan posisi yang berbeda dengan paparan risiko terbatas.

Token GMX, yang turun lebih dari 17% dalam 24 jam setelah serangan, dari level terendah sekitar $14,42 menjadi $10,3, kini telah pulih sedikit dan sekarang diperdagangkan pada $11,78. Sebelum acara tersebut, GMX memiliki volume perdagangan kumulatif lebih dari $30,5 miliar, lebih dari 710.000 pengguna terdaftar, dan lebih dari $229 juta dalam minat terbuka.

Keamanan aset kripto terus berada di bawah tekanan

Serangan GMX bukanlah kasus yang terisolasi. Sejak 2025, industri cryptocurrency telah kehilangan lebih banyak uang karena peretasan daripada pada periode yang sama tahun lalu. Meskipun jumlah insiden menurun pada kuartal kedua, ini tidak berarti bahwa risikonya telah mereda. Menurut laporan CertiK, total kerugian akibat peretasan, penipuan, dan eksploitasi telah melebihi $2,47 miliar pada paruh pertama tahun 2025, naik hampir 3% dari tahun ke tahun dari $2,4 miliar yang dicuri pada tahun 2024. Pencurian dompet dingin Bybit dan peretasan Cetus DEX menyebabkan kerusakan total $1,78 miliar, terhitung sebagian besar dari total kerugian. Pencurian skala besar terpusat semacam ini menunjukkan bahwa aset bernilai tinggi masih tidak memiliki mekanisme isolasi dan redundansi yang memadai, dan kerapuhan desain platform masih belum ditangani secara efektif.

Di antara jenis serangan, intrusi dompet adalah yang paling mahal untuk menyebabkan kerugian finansial. Ada 34 insiden terkait pada paruh pertama tahun ini, menghasilkan transfer aset sekitar $1,7 miliar. Dibandingkan dengan eksploitasi yang canggih secara teknis, serangan dompet sebagian besar diterapkan melalui rekayasa sosial, tautan phishing, atau spoofing izin, yang memiliki hambatan teknis yang lebih rendah untuk masuk tetapi sangat merusak. Peretas semakin tertarik pada on-ramp aset ke terminal pengguna, terutama dalam skenario di mana otentikasi multi-faktor tidak diaktifkan atau dompet panas diandalkan.

Pada saat yang sama, serangan phishing masih berkembang pesat, menjadi vektor yang paling insidental. Sebanyak 132 serangan phishing tercatat pada paruh pertama tahun ini, menghasilkan kerugian kumulatif sebesar $410 juta. Penyerang dapat memalsukan halaman web, antarmuka kontrak, atau proses konfirmasi transaksi terselubung untuk memandu pengguna agar salah beroperasi dan mendapatkan kunci pribadi atau izin otorisasi. Penyerang terus-menerus mengadaptasi taktik mereka untuk membuat phishing lebih sulit diidentifikasi, dan kesadaran keamanan serta alat di sisi pengguna telah menjadi garis pertahanan penting.