SUI Ecosystem DEX #Cetus Onko koodin tietoturvatarkastus todella riittävä hyökkäyksen kohteena?

Cetukseen kohdistuneen hyökkäyksen syy ja vaikutus eivät ole vielä selvillä, mutta voimme ensin tutustua Cetuksen koodin tietoturva-auditointiin.

Asiaan perehtymättömät eivät voi ymmärtää tiettyä tekniikkaa, mutta tämä auditointiyhteenveto on ymmärrettävissä.

➤ Certikin auditointi

Certikin Cetuksen koodin tietoturvatarkastuksessa havaittiin vain 2 pientä vaaraa, jotka ratkaistiin. On myös 9 informaatioriskiä, joista 6 on ratkaistu.

Certik antoi kokonaisarvosanaksi 83,06 ja koodin auditointipisteeksi 96.

➤ Muut Cetuksen (SUI Chain) tarkastusraportit

Cetuksen Githubissa on lueteltu yhteensä 5 kooditarkastusraporttia, lukuun ottamatta Certikin auditointia. On arvioitu, että projektiryhmä tiesi myös, että Certikin auditointi oli muodollisuus, joten se ei sisällyttänyt tätä raporttia.

Cetus tukee sekä Aptos- että SUI-ketjuja, ja 5 auditointiraporttia ovat MoveBitiltä, OtterSeciltä ja Zelliciltä. Niistä MoveBit ja OtterSec tarkastavat Cetuksen koodin Aptos- ja SUI-ketjuissa, ja Zellicin tulisi myös tarkastaa SUI-ketjun koodi.

Koska tällä kertaa hyökkäyksen kohteeksi joutui SUI-ketjun Cetus, tarkastelemme alla vain Cetuksen tarkastusraporttia SUI-ketjusta.

❚ MoveBitin tarkastusraportti

Raportti ladattiin Githubiin 28.4.2023

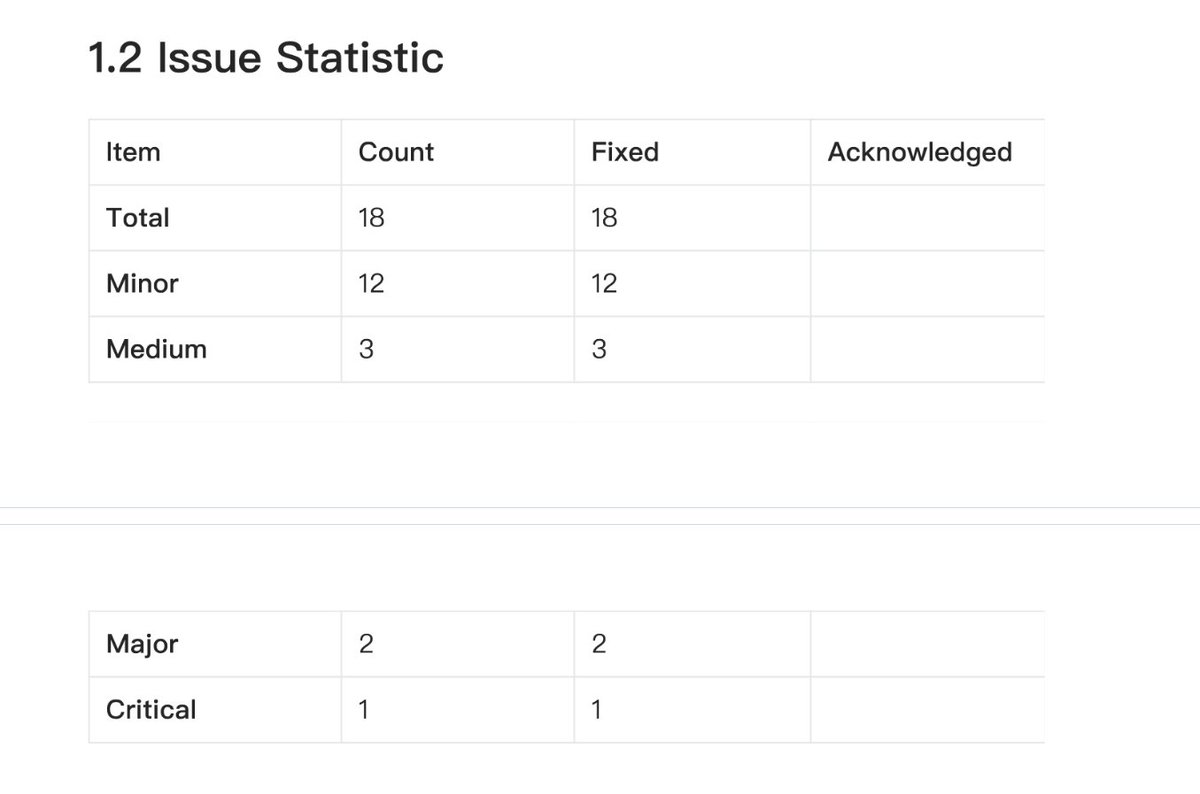

Jos emme ymmärrä tarkastuksen tarkkaa sisältöä, voimme löytää tällaisen taulukon, josta näemme raportissa lueteltujen riskiongelmien määrän kullakin tasolla ja kuinka hyvin ne on ratkaistu.

MoveBin Cetust-tarkastusraportissa havaittiin yhteensä 18 riskiongelmaa, mukaan lukien 1 kuolemaan johtava riskiongelma, 2 suurta riskiongelmaa, 3 keskisuuren riskin ongelmaa ja 12 lievän riskin ongelmaa, jotka kaikki on ratkaistu.

Ongelmia on enemmän kuin Certik on löytänyt, ja Cetus on ratkaissut ne kaikki.

❚ OtterSecin auditointiraportti

Raportti ladattiin Githubiin 2023-05-12

OtterSecin Cetus-tarkastusraportissa havaittiin yhteensä 1 korkean riskin ongelma, 1 keskisuuren riskin ongelma ja 7 tietoriskiä, eikä kuvakaappauksia otettu, koska raporttitaulukko ei suoraan osoittanut riskiongelman ratkaisua.

Niistä sekä korkean että keskisuuren riskin ongelmat on ratkaistu. Tietoriskiongelmat, 2 ratkaistu, 2 korjattua korjaustiedostoa ja 3 muuta. Karkean tutkimuksen jälkeen nämä 3 ovat:

•Sui- ja Aptos-versioiden koodi on epäjohdonmukainen, mikä voi vaikuttaa likviditeettipoolien hinnanlaskennan tarkkuuteen.

• Keskeytetyn tilan varmennuksen puute, ei tarkistettu, onko likviditeettipooli keskeytetyssä tilassa swap-hetkellä. Jos pooli on keskeytetty, kaupankäynti voi silti olla mahdollista.

• Muunna U256-tyyppi U64-tyypiksi, jos arvo ylittää MAX_U64, se aiheuttaa ylivuotoa, mikä voi johtaa laskentavirheisiin suurten tapahtumien tapauksessa.

On epävarmaa, liittyykö hyökkäys edellä mainittuihin ongelmiin.

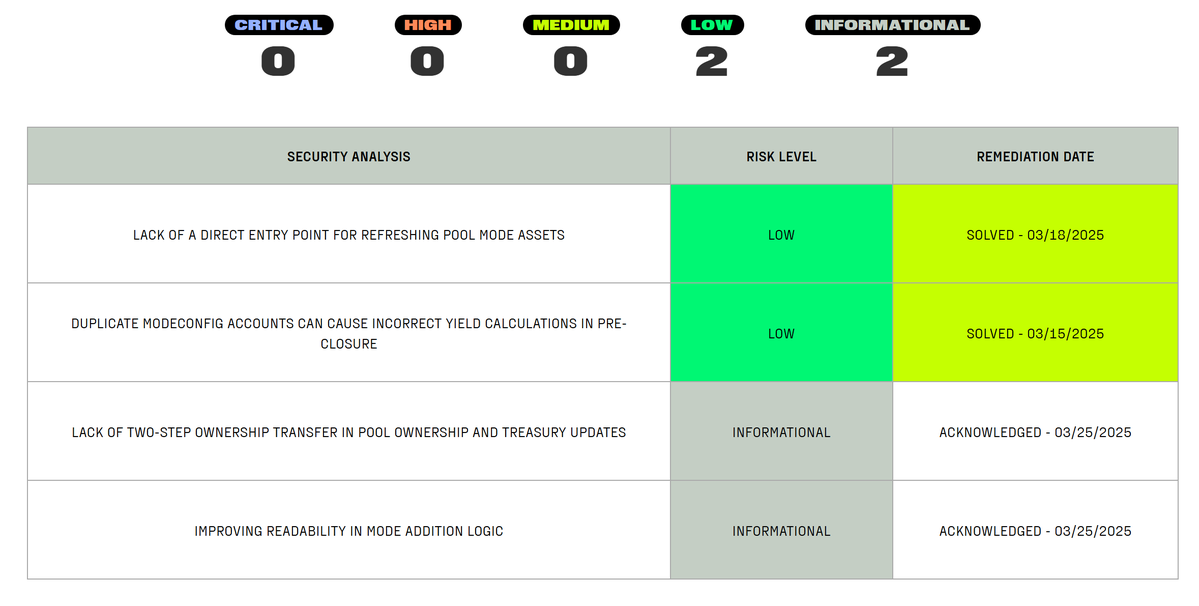

❚ Zellicin auditointiraportti

Raportti ladattiin Githubiin huhtikuussa 2025

Zellicin Cetus-tarkastusraportissa tunnistettiin kolme informaatioriskiä, joista yhtäkään ei korjattu:

• Toiminnon valtuutusongelma, jonka avulla kuka tahansa voi soittaa tallettaakseen maksuja mille tahansa kumppanitilille. Se ei vaikuta riskialttiilta, se on rahan säästämistä, ei rahan nostamista. Joten Cetus ei toistaiseksi korjannut sitä.

• On funktio, johon vanhentunut sukupolvi edelleen viittaa, ja koodi on tarpeetonta, mikä vaikuttaa riskialttiilta, mutta koodi ei ole tarpeeksi ohjaileva.

• Yksi NFT-näyttötietojen käyttöliittymän renderöintiongelmista saattoi olla merkkipohjainen, mutta Cetus käytti monimutkaisempaa TypeName-tietotyyppiä Move-kielessä. Tämä ei ole ongelma, ja on mahdollista, että Cetus kehittää tulevaisuudessa muita ominaisuuksia NFT:ille.

Kaiken kaikkiaan Zellic löysi 3 otsonikerroksen aliongelmaa, jotka ovat periaatteessa riskittömiä ja kuuluvat koodin määrittelynäkökulmaan.

Meidän on muistettava nämä kolme auditoijaa: MoveBit, OtterSec, Zellic. Koska suurin osa markkinoilla olevista auditoijista on hyviä EVM-auditoinneissa, nämä kolme auditoijaa kuuluvat Move-kielikooditarkastajiin.

➤ Auditointi- ja suojaustaso (otetaan esimerkkinä uusi DEX)

Ensinnäkin projekteihin, joita ei ole auditoitu koodilla, liittyy tietty määrä Rug-riskiä. Loppujen lopuksi hän ei ole edes valmis maksamaan tästä tarkastuksesta, ja ihmisten on vaikea uskoa, että hänellä on halu toimia pitkään.

Toiseksi Certik-auditointi on itse asiassa eräänlainen "inhimillinen auditointi". Miksi kyseessä on "ihmisen auditointi", Certikillä on erittäin läheinen yhteistyö coinmarketcapin kanssa. coinmarketcapin projektisivulla on auditointikuvake, jota klikkaamalla pääset Certikin navigointialustalle, skynetiin.

coinmarketcap Binancen omistamana alustana mahdollisti epäsuorasti Certikin kumppanuuden solmimisen Binancen kanssa. Itse asiassa Binancella ja Certikillä on aina ollut hyvä suhde, joten useimmat projektit, jotka haluavat listautua Binanceen, hakevat Certikin tarkastusta.

Siksi, jos hanke hakee Certikin tarkastusta, se todennäköisesti haluaa listautua Binanceen.

Historia on kuitenkin osoittanut, että hyökkäyksen todennäköisyys vain Certikin tarkastamaan projektiin, kuten DEXX:ään, ei ole pieni. On jopa projekteja, jotka ovat olleet FUG:ia, kuten ZKasino.

Tietysti Certikillä on myös muuta tietoturva-apua, ei vain koodin tarkastusta, Certik skannaa verkkosivustoja, DNS:ää jne., ja koodin tarkastuksen lisäksi on joitain muita turvallisuustietoja.

Kolmanneksi monissa hankkeissa etsitään 1~useampaa kuin yhtä muuta korkealaatuista tarkastusyksikköä suorittamaan koodin tietoturvatarkastuksia.

Neljänneksi, ammattimaisten kooditarkastusten lisäksi joissakin projekteissa toteutetaan myös bug bounty -ohjelmia ja auditointikilpailuja aivoriihen ja haavoittuvuuksien poistamiseksi.

Koska tämä on DEX-tuote, otetaan esimerkkeinä joitain uudempia DEX:iä:

---------------------------

✦✦✦GMX V2 on kooditarkastus, jonka suoritti 5 yritystä, mukaan lukien abdk, certora, dedaub, guardian ja sherlock, ja se käynnisti yhden jopa 5 miljoonan dollarin bug bounty -ohjelman.

✦✦✦DeGate, yhteensä 35 yritystä Secbitistä, Least Authoritysta ja Trail of Bitsistä suorittivat kooditarkastuksia ja käynnistivät yhden jopa 1,11 miljoonan dollarin bug bounty -ohjelman.

✦✦✦DYDX V4 on Informal Systemsin suorittama koodin tietoturvatarkastus, ja yksi jopa 5 miljoonan dollarin bug bounty -ohjelma on käynnistetty.

✦✦✦HyperLiquid suorittaa HyperLiquidin koodin tietoturvatarkastuksia ja on käynnistänyt yhden jopa miljoonan dollarin bug bounty -ohjelman.

✦✦UniversalX:n auditoivat Certik ja toinen asiantuntija-auditoija (virallinen auditointiraportti on väliaikaisesti poistettu hyllyiltä)

✦GMGN on erityinen siinä mielessä, että koodin tarkastusraporttia ei löydy, vain yksi jopa 10 000 dollarin bug bounty -ohjelma.

➤ Kirjoita loppuun

Tarkasteltuamme näiden DEX:ien koodin tietoturvatarkastuksia voimme nähdä, että jopa Cetuksen kaltaiset DEX:t, joita 3 auditoijaa auditoi yhdessä, ovat edelleen alttiita hyökkäyksille. Usean agentin auditoinnit yhdistettynä haavoittuvuuspalkkio-ohjelmiin tai auditointikilpailuihin takaavat suhteellisen turvallisen turvallisuuden.

Joissakin uusissa Defi-protokollissa on kuitenkin edelleen ongelmia koodin tarkastuksessa, joita ei ole korjattu, minkä vuoksi Brother Bee kiinnittää erityistä huomiota uusien Defi-protokollien kooditarkastukseen.

Kuinka turvallisia ovat DeFi-projektit, joihin ihmiset ovat hulluina osallistumaan rahastoihinsa?

Turvallisuus ei ole vähäpätöinen asia!

Erityisesti DeFi/PayFi/RwaFi-tuotteissa, joissa käyttäjien varoja talletetaan tai valtuutetaan, turvallisuus on aina ensimmäinen ja tärkein.

Markkinat (hakkerit) ovat testanneet kypsiä DeFi-tuotteita, kuten Uniswapia, GMX:ää ja DyDx:ää, jo pitkään, ja niiden turvallisuus on suhteellisen parempi.

Uusiin DeFi-sovelluksiin liittyy kuitenkin enemmän epävarmuutta. Siksi uusilla DeFi-tuotteilla on suhteellisesti korkeampi tuotto tai airdrop-tuotto. Koska se on riskikorvaus varhaisille osallistujille.

Vaikka koodin tietoturvatarkastukset eivät voi täysin taata sen turvallisuutta, ne voivat suhteellisen varmistaa turvallisuuden. Tässä artikkelissa tarkastelemme useita uusia DeFi/PayFi/RwaFi-...... Tietoturvan hallinta, kuten vastaavien tuotteiden kooditarkastus.

➤Huma @humafinance

❚ Projektin esittely

Huma on Solana-ekosysteemiin ja Stellariin perustuva PayFi-projekti, jonka tavoitteena on keksiä uudelleen lohkoketjun maksut, tuotot ja rahoitus.

❚ Ekologinen mittakaava

Tällä hetkellä Huma on TGE:tä edellä, ja ekologiseen osallistumiseen tarkoitettujen varojen suuruudelle on asetettu yläraja.

Human virallisen verkkosivuston mukaan protokollan aktiivinen likviditeetti on tällä hetkellä 104 miljoonaa dollaria ja kaupankäyntivolyymi 4,3 miljardia dollaria.

❚ Koodin tarkastaja: Halborn

Vuonna 2019 perustettu Halborn on tarkastanut monien vastaavien projektien, kuten julkisten ketjujen ja DeFi:n, koodin, kuten: Thorchain, Taiko, Core Chain, Story, Plume, Solayer, Zetachain, Avalanche, Persistenct jne.

❚ Tilintarkastuskertomus

Tarkastusraportin mukaan Huma tunnisti yhteensä 2 matalan riskin ongelmaa, jotka on ratkaistu. 2 Informaatioriskit ovat tiedossa. Kohtalaista tai ylempää riskiä ei havaittu.

❚ Bug bountyt ja tietoturvakilpailut

Heinäkuussa 2026 Huma käynnisti 50 000 dollarin bug bounty -ohjelman cantina -alustalla.

Cantina on vuonna 2023 perustettu Web3-tietoturvamarkkinapaikka-alusta, joka tarjoaa tietoturvapalveluita, kuten tietoturvakilpailuja, bug bountyja, tietoturva-arviointeja ja paljon muuta. Tunnetut projektit, kuten Uniswap, Morpho, Pendle, PancakeSwap ja muut, ovat käynnistäneet bug bounty -ohjelmia tai tietoturvakilpailuja.

➤DefiApp-@defidotapp

❚ Projektin esittely

DefiApp on ketjun abstraktioon perustuva yhdistetty DeFi, mukaan lukien spot-swap-, ikuiset futuurit ja lainaussovellukset.

❚ Ekologinen mittakaava

DeFillaman mukaan DefiAppin 24 tunnin yhteenlaskettu kaupankäyntivolyymi on $137,38 miljoonaa. Suurin päivittäinen kokonaiskaupankäyntivolyymi oli 225,76 miljoonaa dollaria.

❚ Koodin tarkastajat

DefiApp-dokumentaatio osoittaa, että eri virastot tarkastavat eri osat:

✦ Infrastruktuuriosa: Sela

Sela on pilvitietoturvapalveluorganisaatio, jonka kumppaneita ovat Microsoft, Google, AWZ ja Alibaba.

✦ Verkkosovellusosio: Halborn

✦ Älykäs sopimusosa: Cantina

✦ Airdrop-osa: pashov

Pashov Audit Group on lohkoketjujen tietoturvayritys, joka on tarkastanut projekteja, kuten DeFi, Gaming ja Chain Split, kuten Sushi, 1inch, Aave, Ethena, Radiant ja paljon muuta.

❚ Tilintarkastuskertomus

DefiApp-dokumentaation koodin tarkastusraportin linkki on linkitetty sen Githubiin, mutta linkkiä ei voi avata, eikä sen Githubista löydy auditointiraporttia.

Etkö ole varma, etkö ole vielä suorittanut auditointia? Vai eikö sitä ole vielä lähetetty Githubiin? @defidotapp

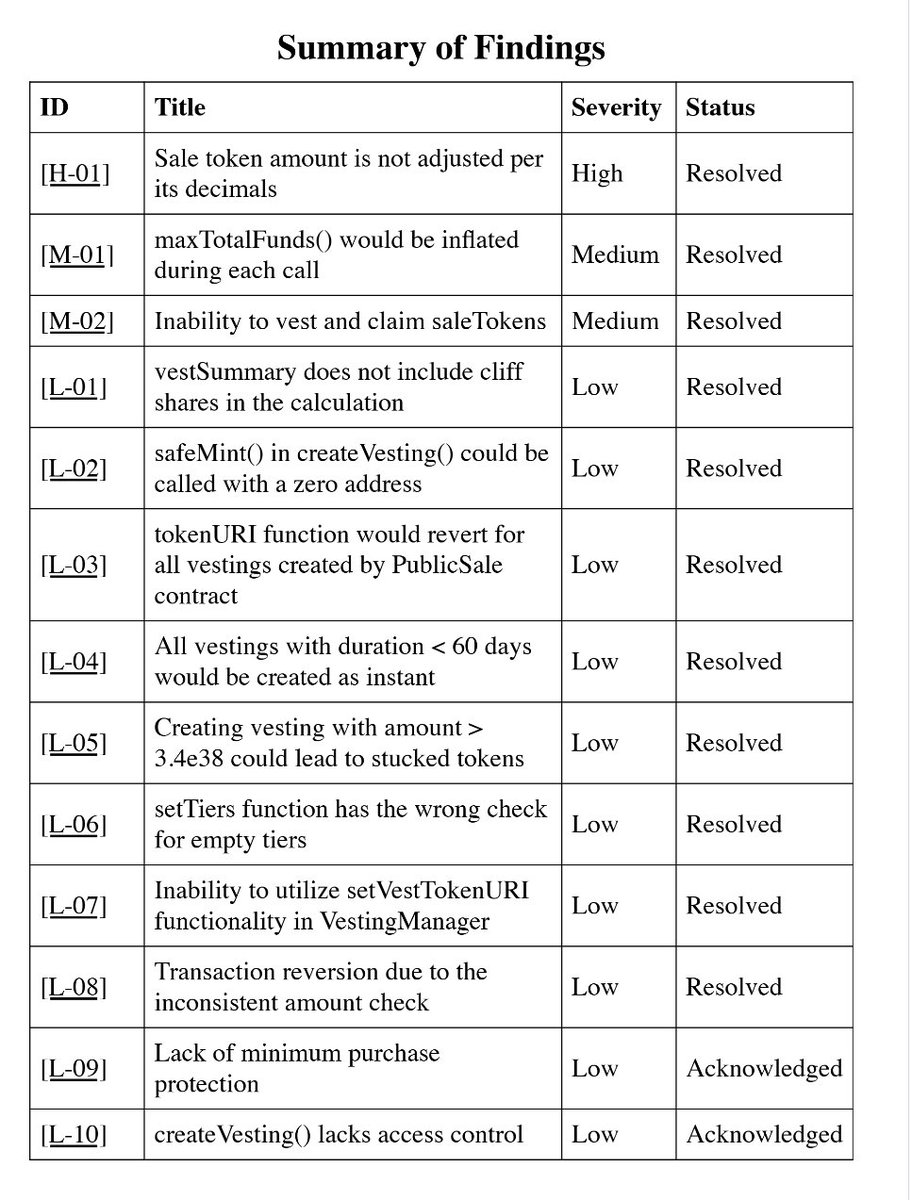

Listattujen tilintarkastajien verkkosivuilta löytyi vain pashovin tarkastusraportti DefiAppista eli airdrop-osan tarkastus.

Pashovin tarkastusraportti osoittaa, että DefiApp pudotti osan koodista ja löysi yhteensä 1 korkean riskin, 2 keskisuuren riskin ja 10 matalan riskin koodia. Kaikki paitsi 2 matalan riskin ongelmaa ratkaistiin.

➤StandX-@StandX_Official

❚ Projektin esittely

Ikuiset futuurit DEX, jonka tiedetään tällä hetkellä tukevan Solana- ja BSC-ketjuja.

❚ Ekologinen mittakaava

StandX:n virallisen verkkosivuston mukaan StandX:llä on $TVL 2297 miljoonaa, yhteensä 30 468 tapahtumaa ketjussa ja 7 798 aktiivista osallistujaa.

❚ Koodin tarkastajat

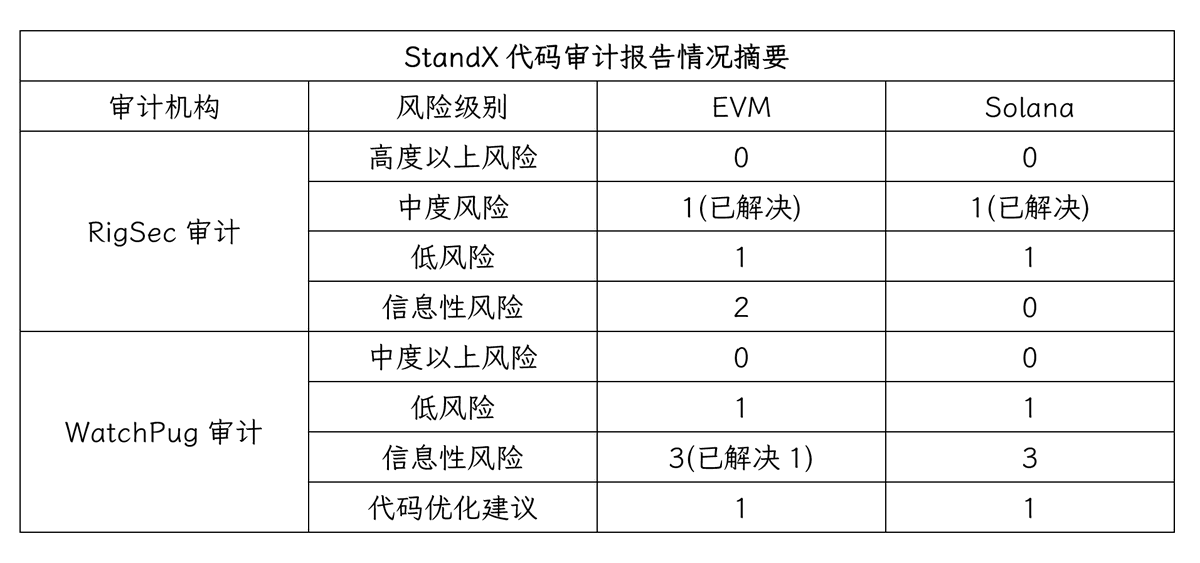

StandX:n koodi koostuu kahdesta osasta, EVM-ketjusta ja Solana-reunasta, jotka kaikki ovat RigSecin ja WatchPugin kaksoisauditoimia.

RigSec on digitaalisen omaisuuden turvallisuuteen keskittynyt yritys, jonka päämarkkinat ovat tällä hetkellä Aasiassa, ja sen tarkastettuihin hankkeisiin kuuluu edgeX Exchange.

WatchPug on lohkoketjun tietoturva-auditointiyritys, joka keskittyy DeFi-protokollien, NFT-projektien ja Web3-sovellusten koodin tarkastukseen. Tarkastettuja projekteja ovat muun muassa Equilibria Finance, Penpie.

❚ Tilintarkastuskertomus

StandX:n solana- ja EVM-ketjukoodin tarkasti 2 auditoijaa, ja raportti osoitti, että kaikki kohtalaiset tai korkeammat riskit käsiteltiin. On olemassa useita matalan riskin, tietoriskien ja koodin optimointisuosituksia.

➤ Kirjoita loppuun

Kaiken kaikkiaan Huma on hieman turvallisempi. Sen lisäksi, että koodin tarkastusraportissa havaittu riskitaso on alhaisempi, bug bounty -ohjelma on ollut käynnissä lähes vuoden. Tämä saattaa selittää, miksi Huma täyttyy alle 1 tunnissa joka kerta, kun Humalle kehittyy kertymä. Suurten rahastojen turvallisuustietoisuus on edelleen suhteellisen korkea.

StandX:n 4 auditointiraporttia osoittavat, että riskitaso on suhteellisen alhainen ja yli kohtalaisen on ratkaistu. Tarkastuksen suorittaneet kaksi koodintarkastusyritystä ovat kuitenkin suhteellisen tunnettuja, ja StandX:n turvallisuuteen liittyy tiettyä epävarmuutta.

Mitä tulee DefiAppiin, on mahdollista, että muiden osien kuin airdrop-sopimuksen auditointispekulaatioita ei ehkä ole vielä saatu päätökseen. Tai ehkä auditointi on saatu päätökseen ja tiimi työskentelee ongelman korjaamiseksi.

Lopuksi, vaikka uusi DeFi-tuote läpäisisi koodin tietoturvatarkastuksen, se ei silti voi olla varma, että se on täysin turvallinen.

Muistuta kaikkia olemaan varovaisia osallistuessaan varhaisiin Defi-projekteihin ja olemaan vielä varovaisempia toiminnassa!

39

33,88 t.

Tällä sivulla näytettävä sisältö on kolmansien osapuolten tarjoamaa. Ellei toisin mainita, OKX ei ole lainatun artikkelin / lainattujen artikkelien kirjoittaja, eikä OKX väitä olevansa materiaalin tekijänoikeuksien haltija. Sisältö on tarkoitettu vain tiedoksi, eikä se edusta OKX:n näkemyksiä. Sitä ei ole tarkoitettu minkäänlaiseksi suositukseksi, eikä sitä tule pitää sijoitusneuvontana tai kehotuksena ostaa tai myydä digitaalisia varoja. Siltä osin kuin yhteenvetojen tai muiden tietojen tuottamiseen käytetään generatiivista tekoälyä, tällainen tekoälyn tuottama sisältö voi olla epätarkkaa tai epäjohdonmukaista. Lue aiheesta lisätietoa linkitetystä artikkelista. OKX ei ole vastuussa kolmansien osapuolten sivustojen sisällöstä. Digitaalisten varojen, kuten vakaakolikoiden ja NFT:iden, omistukseen liittyy suuri riski, ja niiden arvo voi vaihdella merkittävästi. Sinun tulee huolellisesti harkita, sopiiko digitaalisten varojen treidaus tai omistus sinulle taloudellisessa tilanteessasi.