SUI-ecosysteem DEX #Cetus is aangevallen, is codebeveiligingsaudit echt voldoende?

De redenen en gevolgen van de aanval op Cetus zijn voorlopig nog onduidelijk, laten we eerst kijken naar de codebeveiligingsaudit van Cetus.

Als leken begrijpen we de specifieke technologie misschien niet, maar deze audit samenvatting is wel te begrijpen.

➤ Certik's audit

Laten we kijken, Certik heeft bij de codebeveiligingsaudit van Cetus slechts 2 lichte risico's ontdekt, die inmiddels zijn opgelost. Daarnaast zijn er 9 informatieve risico's, waarvan er 6 zijn opgelost.

Certik heeft een algehele score van 83,06 gegeven, de score voor de code-audit is 96 punten.

➤ Andere auditrapporten van Cetus (SUI-keten)

Op de Github van Cetus zijn in totaal 5 code-auditrapporten vermeld, exclusief de audit van Certik. Het lijkt erop dat het projectteam ook weet dat de audit van Certik slechts een formaliteit is, daarom is dit rapport niet opgenomen.

Cetus ondersteunt zowel de Aptos- als de SUI-keten, en deze 5 auditrapporten zijn afkomstig van MoveBit, OtterSec en Zellic. MoveBit en OtterSec hebben respectievelijk de code van Cetus op de Aptos- en SUI-keten geaudit, en Zellic heeft waarschijnlijk ook de code op de SUI-keten geaudit.

Aangezien de aanval gericht was op Cetus op de SUI-keten, bekijken we hieronder alleen het auditrapport van Cetus op de SUI-keten.

❚ Auditrapport van MoveBit

Rapport geüpload op Github: 2023-04-28

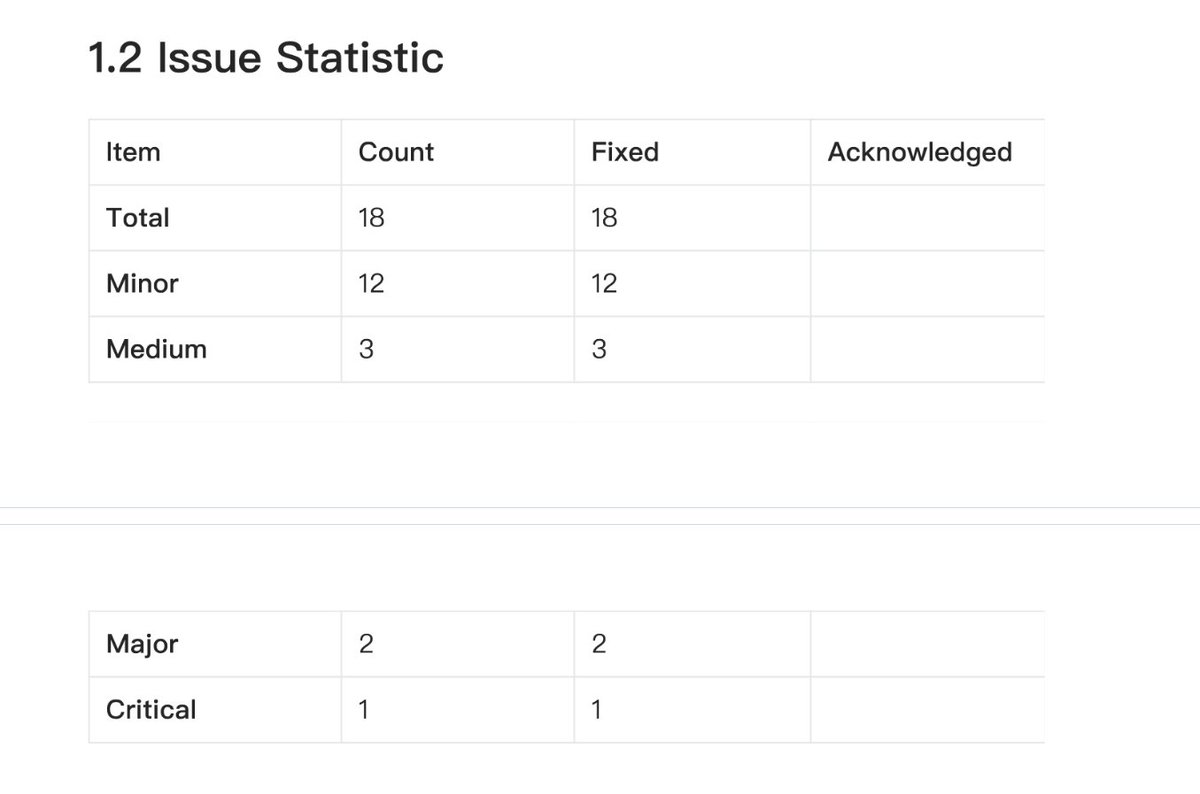

Als we de specifieke auditinhoud niet begrijpen, kunnen we zo'n tabel vinden en kijken naar het aantal risico's op verschillende niveaus dat in het rapport is vermeld, en de status van de oplossingen.

In het auditrapport van MoveBit zijn in totaal 18 risico's ontdekt, waaronder 1 kritiek risico, 2 belangrijke risico's, 3 gematigde risico's en 12 lichte risico's, die allemaal zijn opgelost.

Dit aantal is hoger dan de problemen die Certik heeft ontdekt, en Cetus heeft deze problemen allemaal opgelost.

❚ Auditrapport van OtterSec

Rapport geüpload op Github: 2023-05-12

OtterSec heeft in het auditrapport van Cetus 1 hoog risico, 1 gematigd risico en 7 informatieve risico's ontdekt. Omdat de tabel in het rapport de status van de oplossingen niet direct weergeeft, zal ik geen screenshot maken.

Het hoog risico en het gematigd risico zijn inmiddels opgelost. Van de informatieve risico's zijn er 2 opgelost, 2 hebben een patch ingediend, en er zijn nog 3 over. Na een globale studie zijn deze 3 als volgt:

• Probleem met inconsistentie tussen de Sui- en Aptos-versie van de code, wat de nauwkeurigheid van de prijsberekening van de liquiditeitspool kan beïnvloeden.

• Ontbreken van een validatie van de pauzestatus, waardoor er geen controle is of de liquiditeitspool in een pauzestatus verkeert tijdens een Swap. Als de pool is gepauzeerd, kan er mogelijk nog steeds worden verhandeld.

• Het omzetten van het u256-type naar het u64-type, wat kan leiden tot een overflow als de waarde MAX_U64 overschrijdt, wat bij grote transacties kan leiden tot rekenfouten.

Het is momenteel onduidelijk of de aanval verband houdt met deze problemen.

❚ Auditrapport van Zellic

Rapport geüpload op Github: april 2025

Zellic heeft in het auditrapport van Cetus 3 informatieve risico's ontdekt, die allemaal niet zijn opgelost:

• Een functie-autorisatieprobleem dat iedereen toestaat om kosten naar elk partneraccount te storten. Dit lijkt geen risico te zijn, het is geld storten, niet opnemen. Daarom heeft Cetus dit voorlopig niet opgelost.

• Er is een functie die is afgeschreven maar nog steeds wordt aangeroepen, wat leidt tot code-overbodigheid, wat lijkt op een laag risico, maar de code-normativiteit is niet voldoende.

• Een UI-weergaveprobleem in de NFT-gegevens, dat oorspronkelijk met een karaktertype kon worden gedaan, maar Cetus heeft een complexer TypeName-datatype uit de Move-taal gebruikt. Dit is geen probleem en mogelijk zal Cetus in de toekomst andere functies voor NFT's ontwikkelen.

Over het algemeen heeft Zellic 3 subproblemen ontdekt die weinig risico met zich meebrengen en voornamelijk betrekking hebben op code-normativiteit.

We moeten deze drie auditinstellingen onthouden: MoveBit, OtterSec, Zellic. Omdat de meeste auditinstellingen op de markt gespecialiseerd zijn in EVM-audits, behoren deze drie tot de instellingen die zich richten op Move-taalcode-audits.

➤ Audit- en beveiligingsniveaus (met nieuwe DEX als voorbeeld)

Ten eerste, projecten die niet zijn geaudit, hebben een bepaald Rug-risico. Tenslotte, als ze zelfs het geld voor deze audit niet willen uitgeven, is het moeilijk om te geloven dat ze de intentie hebben om op lange termijn te opereren.

Ten tweede, Certik-audits zijn eigenlijk een soort "persoonlijke audits". Waarom noemen we het "persoonlijke audits"? Certik heeft een zeer nauwe samenwerking met CoinMarketCap. Op de projectpagina van CoinMarketCap is er een auditpictogram, dat, wanneer erop geklikt, naar het navigatieplatform Skynet van Certik leidt.

CoinMarketCap, als platform onder Binance, heeft indirect de samenwerking tussen Certik en Binance bevorderd. In feite is de relatie tussen Binance en Certik altijd goed geweest, dus de meeste projecten die op Binance willen worden genoteerd, zullen Certik's audit zoeken.

Dus als een project Certik's audit zoekt, is de kans groot dat ze op Binance willen komen.

Echter, de geschiedenis heeft bewezen dat projecten die alleen door Certik zijn geaudit, een aanzienlijke kans hebben om aangevallen te worden, zoals DEXX. Sommige projecten zijn zelfs al FUG gegaan, zoals ZKasino.

Natuurlijk biedt Certik ook andere veiligheidsdiensten aan, niet alleen code-audits, maar ook scans van websites, DNS, en andere veiligheidsinformatie buiten de code-audit.

Ten derde, veel projecten zullen 1 tot meerdere andere kwaliteitsauditinstellingen zoeken voor codebeveiligingsaudits.

Ten vierde, naast professionele code-audits, zullen sommige projecten ook bug bounty-programma's en auditcompetities opzetten om ideeën te verzamelen en kwetsbaarheden uit te sluiten.

Aangezien dit een aanval op een DEX-product betreft, nemen we enkele nieuwere DEX als voorbeeld:

---------------------------

✦✦✦ GMX V2, geaudit door 5 bedrijven: abdk, certora, dedaub, guardian, sherlock, en heeft een bug bounty-programma met een maximale beloning van 5 miljoen dollar.

✦✦✦ DeGate, geaudit door 35 bedrijven: Secbit, Least Authority, Trail of Bits, en heeft een bug bounty-programma met een maximale beloning van 1,11 miljoen dollar.

✦✦✦ DYDX V4, geaudit door Informal Systems, en heeft een bug bounty-programma met een maximale beloning van 5 miljoen dollar.

✦✦✦ hyperliquid, geaudit door hyperliquid, en heeft een bug bounty-programma met een maximale beloning van 1 miljoen dollar.

✦✦ UniversalX, geaudit door Certik en een andere expert auditinstelling (het officiële auditrapport is tijdelijk verwijderd).

✦ GMGN is bijzonder, er is geen auditrapport gevonden, alleen een bug bounty-programma met een maximale beloning van 10.000 dollar.

➤ Tot slot

Na het bekijken van de codebeveiligingsaudit van deze DEX, kunnen we concluderen dat zelfs een DEX zoals Cetus, dat door 3 auditinstellingen gezamenlijk is geaudit, nog steeds kan worden aangevallen. Meerdere auditinstellingen, in combinatie met bug bounty-programma's of auditcompetities, bieden relatief meer veiligheid.

Echter, voor sommige nieuwe DeFi-protocollen zijn er nog steeds problemen die niet zijn opgelost in de code-audit, wat de reden is waarom de broer van de bijen bijzonder aandacht besteedt aan de code-auditstatus van nieuwe DeFi-protocollen.

Hoe veilig zijn de DeFi-projecten waar mensen gek op zijn om betrokken te raken bij hun geld?

Veiligheid is geen kleinigheid!

Vooral voor DeFi/PayFi/RwaFi-producten, waar gebruikersgelden worden gestort of geautoriseerd, is beveiliging altijd de eerste en belangrijkste.

Volwassen DeFi-producten zoals Uniswap, GMX en DyDx zijn lange tijd getest door de markt (hackers) en hun beveiliging is relatief hoger.

Er is echter een hogere mate van onzekerheid bij nieuwe DeFi-toepassingen. Dat is de reden waarom nieuwe DeFi-producten een relatief hoger rendement of airdrop-rendement zullen hebben. Omdat het een risicocompensatie is voor vroege deelnemers.

Hoewel beveiligingsaudits van de code de veiligheid niet volledig kunnen garanderen, kan het de veiligheid wel relatief garanderen. In dit artikel bekijken we verschillende nieuwe DeFi/PayFi/RwaFi-...... Beveiligingsbeheer zoals code-audit van vergelijkbare producten.

➤Huma @humafinance

❚ Introductie van het project

Huma is een PayFi-project gebaseerd op het Solana-ecosysteem en Stellar, dat tot doel heeft betalingen, opbrengsten en financiering op de blockchain opnieuw uit te vinden.

❚ Ecologische schaal

Op dit moment loopt Huma voor op de TGE en is er een limiet op de omvang van de fondsen voor ecologische participatie.

Volgens de officiële website van Huma heeft het protocol momenteel een totale actieve liquiditeit van $ 104 miljoen en een totaal handelsvolume van $ 4,3 miljard.

❚ Code auditor: Halborn

Halborn, opgericht in 2019, heeft de code van veel vergelijkbare projecten gecontroleerd, zoals openbare ketens en DeFi, zoals: Thorchain, Taiko, Core Chain, Story, Plume, Solayer, Zetachain, Avalanche, Persistenct, enz.

❚ Auditrapport

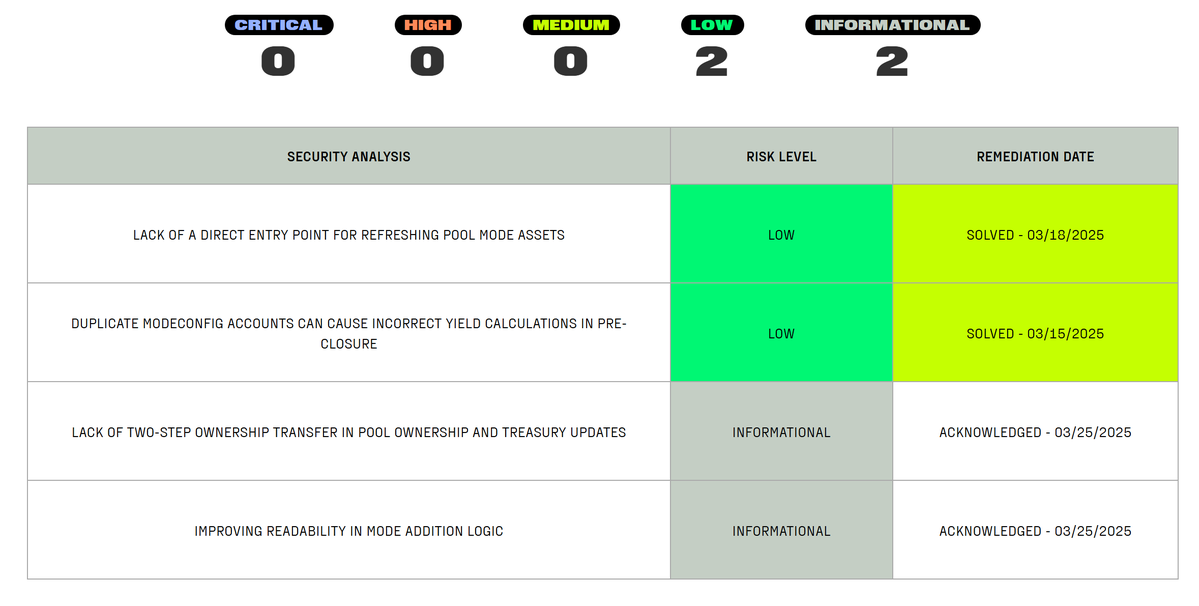

Volgens het auditrapport heeft Huma in totaal 2 problemen met een laag risico geïdentificeerd die zijn opgelost. Er zijn 2 informatierisico's bekend. Er werd geen matig of hoger risico vastgesteld.

❚ Bug bounties en beveiligingswedstrijden

In juli 2026 lanceerde Huma een bug bounty-programma van $ 50,000 op het cantina-platform.

Cantina is een Web3-beveiligingsmarktplaatsplatform, opgericht in 2023, dat beveiligingsdiensten aanbiedt zoals beveiligingswedstrijden, bug bounties, beveiligingsbeoordelingen en meer. Bekende projecten zoals Uniswap, Morpho, Pendle, PancakeSwap en anderen hebben bug bounty-programma's of beveiligingswedstrijden op hen gelanceerd.

➤DefiApp @defidotapp

❚ Introductie van het project

DefiApp is een geaggregeerde DeFi op basis van ketenabstractie, inclusief spotswap, eeuwigdurende futures en leentoepassingen.

❚ Ecologische schaal

Volgens DeFillama heeft DefiApp een 24-uurs totaal handelsvolume van $ 137,38 miljoen. Het hoogste dagelijkse totale handelsvolume was $ 225,76 miljoen.

❚ Code auditors

Uit de DefiApp-documentatie blijkt dat verschillende onderdelen door verschillende instanties worden gecontroleerd:

✦ Sectie infrastructuur: Sela

Sela is een organisatie voor cloudbeveiligingsdiensten met partners als Microsoft, Google, AWZ en Alibaba.

✦ Sectie webapplicatie: Halborn

✦ Smart contract onderdeel: Cantina

✦ Airdrop onderdeel: pashov

Pashov Audit Group is een blockchain-beveiligingsbedrijf dat projecten zoals DeFi, Gaming en Chain Split heeft gecontroleerd, zoals Sushi, 1inch, Aave, Ethena, Radiant en meer.

❚ Auditrapport

De link naar het code-auditrapport in de DefiApp-documentatie is gekoppeld aan de Github, maar de link kan niet worden geopend en er kan geen auditrapport worden gevonden in de Github.

Weet u niet zeker of u uw audit nog niet hebt afgerond? Of is het nog niet ingediend bij Github? @defidotapp

Op de websites van de vermelde auditors werd alleen het auditrapport van pashov over DefiApp, dat wil zeggen de audit van het airdrop-gedeelte, gevonden.

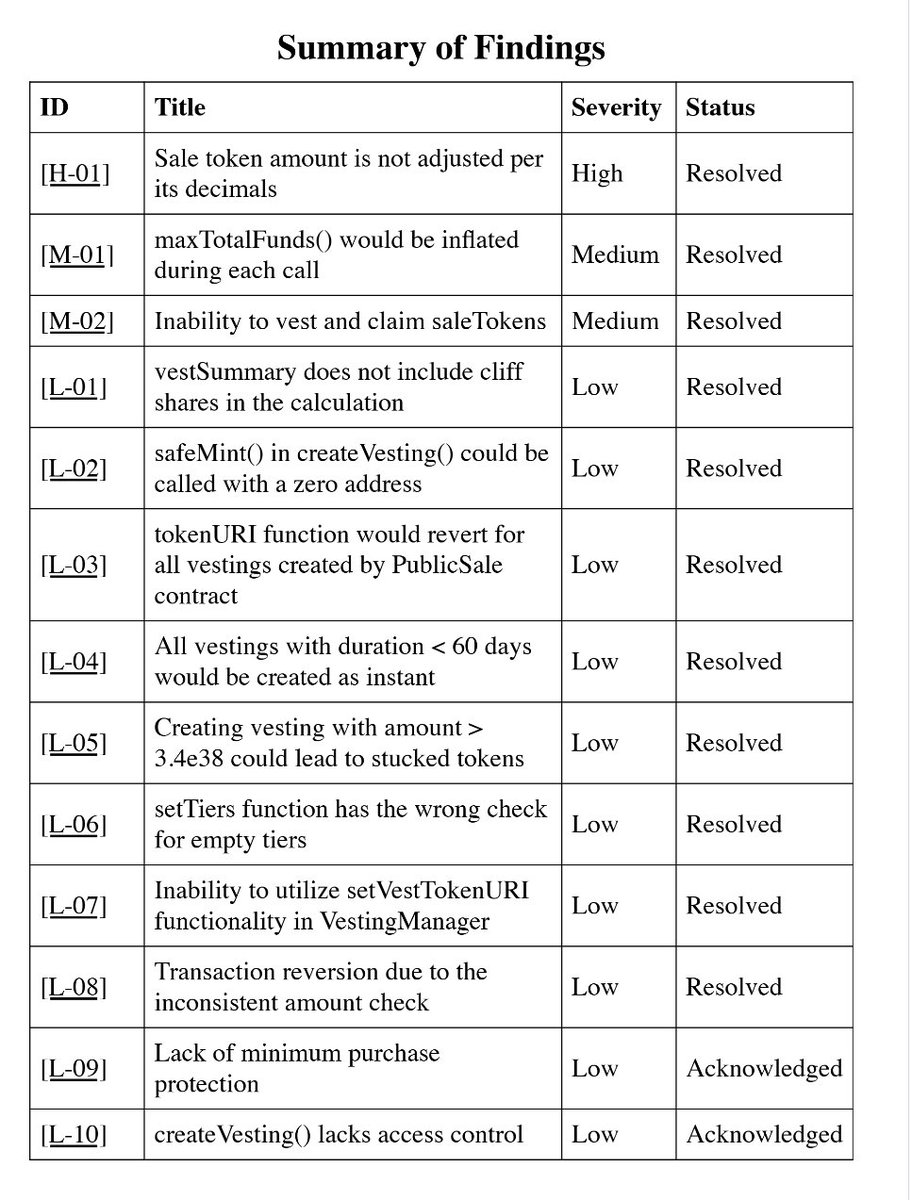

Uit het auditrapport van Pashov blijkt dat DefiApp een deel van de code heeft gedropt en in totaal 1 hoog risico, 2 gemiddeld risico en 10 laag risico heeft gevonden. Op 2 na zijn alle problemen met een laag risico opgelost.

➤StandX @StandX_Official

❚ Introductie van het project

Perpetual futures DEX, waarvan momenteel bekend is dat het Solana- en BSC-ketens ondersteunt.

❚ Ecologische schaal

Volgens de officiële website van StandX heeft StandX $TVL 2297 miljoen, een totaal van 30.468 transacties op de keten en 7.798 actieve deelnemers.

❚ Code auditors

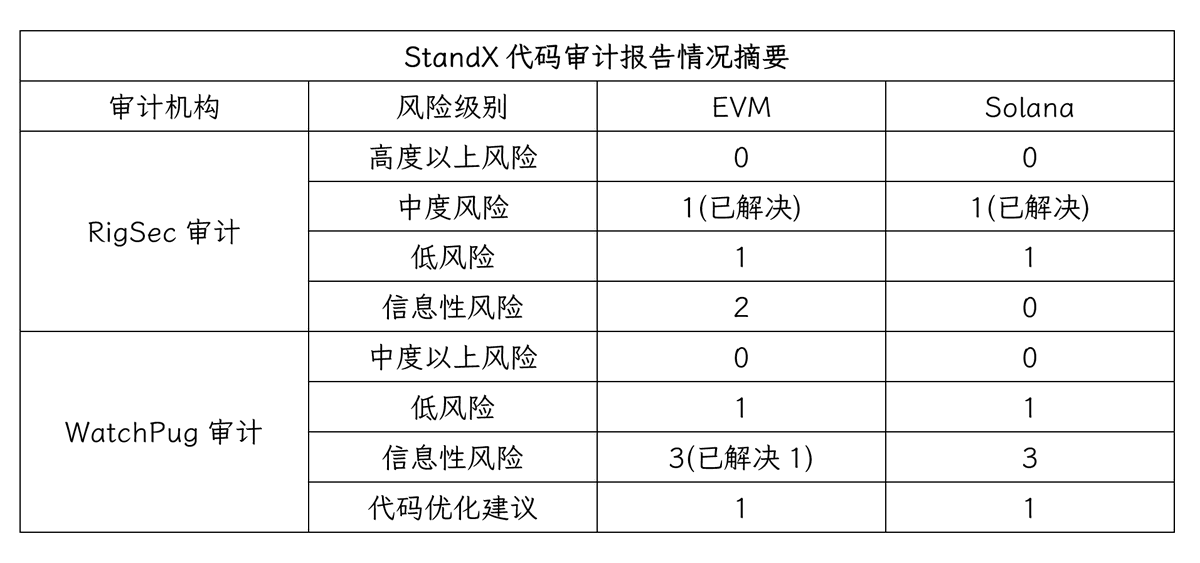

De code van StandX bestaat uit twee delen, de EVM-keten en de Solana-edge, die allemaal dubbel worden gecontroleerd door RigSec en WatchPug.

RigSec is een bedrijf dat zich richt op de beveiliging van digitale activa, en de belangrijkste markt bevindt zich momenteel in Azië, en de gecontroleerde projecten omvatten edgeX Exchange.

WatchPug is een blockchain-beveiligingsauditbedrijf dat zich richt op code-auditing van DeFi-protocollen, NFT-projecten en Web3-applicaties. Gecontroleerde projecten zijn onder meer Equilibria Finance, Penpie en anderen.

❚ Auditrapport

De solana- en EVM-chaincode van StandX werden gecontroleerd door 2 auditors en uit het rapport bleek dat alle matige of hogere risico's werden aangepakt. Er zijn verschillende aanbevelingen voor informatierisico's en code-optimalisatie met een laag risico.

➤ Schrijf aan het einde

Over het algemeen is Huma een beetje veiliger. Niet alleen is het risiconiveau dat in het code-auditrapport wordt aangetroffen lager, maar het bug bounty-programma loopt al bijna een jaar. Dit kan verklaren waarom Huma elke keer dat Huma een afzetting ontwikkelt, in minder dan 1 uur tankt. Het veiligheidsbewustzijn van grote fondsen is nog relatief hoog.

Uit de 4 auditrapporten van StandX blijkt dat het risiconiveau relatief laag is en boven matig is opgelost. De twee code-auditbedrijven die de audit hebben uitgevoerd, zijn echter relatief bekend en er is een zekere onzekerheid over de beveiliging van StandX.

Wat DefiApp betreft, is het mogelijk dat de auditspeculatie van andere onderdelen, behalve het airdrop-contract, nog niet is afgerond. Of misschien is de audit voltooid en werkt het team aan een oplossing voor het probleem.

Ten slotte, voor een nieuw DeFi-product, zelfs als het een codebeveiligingsaudit doorstaat, kan het nog steeds niet zeker zijn dat het volledig veilig is.

Herinner iedereen eraan om voorzichtig te zijn bij deelname aan vroege Defi-projecten, en wees nog voorzichtiger in de operatie!

39

33,88K

De inhoud op deze pagina wordt geleverd door derden. Tenzij anders vermeld, is OKX niet de auteur van het (de) geciteerde artikel(en) en claimt geen auteursrecht op de materialen. De inhoud is alleen bedoeld voor informatieve doeleinden en vertegenwoordigt niet de standpunten van OKX. Het is niet bedoeld als een goedkeuring van welke aard dan ook en mag niet worden beschouwd als beleggingsadvies of een uitnodiging tot het kopen of verkopen van digitale bezittingen. Voor zover generatieve AI wordt gebruikt om samenvattingen of andere informatie te verstrekken, kan deze door AI gegenereerde inhoud onnauwkeurig of inconsistent zijn. Lees het gelinkte artikel voor meer details en informatie. OKX is niet verantwoordelijk voor inhoud gehost op sites van een derde partij. Het bezitten van digitale activa, waaronder stablecoins en NFT's, brengt een hoge mate van risico met zich mee en de waarde van deze activa kan sterk fluctueren. Overweeg zorgvuldig of de handel in of het bezit van digitale activa geschikt voor je is in het licht van je financiële situatie.