攻击者是如何从 @GMX_IO 中窃取 4200 万美元的?

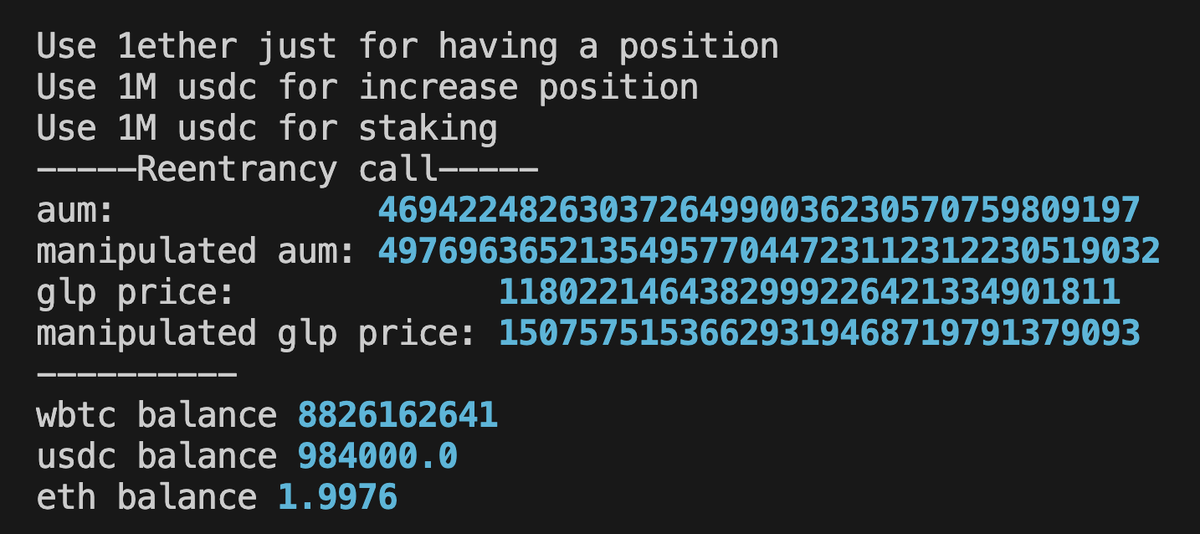

通过跨合约重入攻击,绕过了所有安全检查。

我们使用 @WakeFramework 复现了这次攻击。

让我们来分析一下 ↓

2/ 每个 GMX 合约都有重入保护。然而,攻击仍然成功了。怎么回事?

这个漏洞发生在一个合约的保护已经退出之后,创造了一个操纵 GLP 代币价格的窗口。

3/ 攻击利用了数据责任的碎片化:

• Vault 处理头寸,ShortsTracker 跟踪价格

• 攻击者在重入保护重置后重新进入

• 绕过 ShortsTracker 更新 → 使 GLP 价格膨胀

• 在操纵的价格下抽走价值

4/ 阅读详细分析并重现场景。完整的操作流程和分叉环境可用。

理解这些攻击是防止它们在您的项目中发生的第一步。

6,471

28

本页面内容由第三方提供。除非另有说明,欧易不是所引用文章的作者,也不对此类材料主张任何版权。该内容仅供参考,并不代表欧易观点,不作为任何形式的认可,也不应被视为投资建议或购买或出售数字资产的招揽。在使用生成式人工智能提供摘要或其他信息的情况下,此类人工智能生成的内容可能不准确或不一致。请阅读链接文章,了解更多详情和信息。欧易不对第三方网站上的内容负责。包含稳定币、NFTs 等在内的数字资产涉及较高程度的风险,其价值可能会产生较大波动。请根据自身财务状况,仔细考虑交易或持有数字资产是否适合您。