Cours de Sui

en USD$3,517

-$0,2176 (-5,83 %)

USD

Nous n'avons pas trouvé cette crypto. Vérifiez votre orthographe ou essayez-en une autre recherche.

Cap. boursière

$12,54 Md

Approvisionnement en circulation

3,57 Md / 10 Md

Sommet historique

$5,368

Volume sur 24 h

$1,29 Md

4.0 / 5

À propos de Sui

Avis de non-responsabilité

Le contenu social sur cette page (« Contenu »), y compris mais sans s’y limiter les tweets et les statistiques fournis par LunarCrush, est issu de tiers et fourni « tel quel » à des fins d’information uniquement. OKX ne garantit ni la qualité ni l’exactitude du Contenu, et le Contenu ne représente pas les opinions d’OKX. Il n’est pas destiné à dispenser (i) des conseils ou recommandations en matière d’investissement ; il ne doit pas (ii) non plus être considéré comme une invitation à acheter, à vendre ni à détenir des actifs numériques, ni (iii) comme des conseils financiers, comptables, juridiques ou fiscaux. Les actifs numériques (dont les stablecoins et les NFT) présentent un niveau de risque élevé, et leur valeur peut varier considérablement. Les cours et les performances des actifs numériques ne sont pas garantis et peuvent changer sans préavis.OKX ne fournit aucune recommandation en matière d’investissement ou d’actif. Évaluez attentivement votre situation financière pour déterminer si vous êtes en mesure de détenir ou de trader des actifs numériques. Demandez conseil auprès de votre expert juridique, fiscal ou en investissement pour toute question portant sur votre situation personnelle. Pour plus de détails, consultez nos Conditions d’utilisation et notre Avertissement sur les risques. En utilisant le site Web tiers (« SWT »), vous acceptez que toute utilisation du SWT soit soumise et régie par les conditions du SWT. Sauf mention écrite expresse, OKX et ses sociétés affiliées (« OKX ») ne sont en aucun cas associées au propriétaire ou à l’exploitant du SWT. Vous acceptez qu’OKX ne soit responsable d’aucune perte, d’aucun dommage et d’aucune autre conséquence découlant de votre utilisation du SWT. Sachez que l’utilisation d’un SWT peut déboucher sur la perte ou la baisse de vos actifs. Le produit peut être indisponible dans certaines juridictions.

Performance du cours de Sui

214 % plus performant que le marché boursier

Année dernière

+224,50 %

$1,08

3 mois

+22,94 %

$2,86

30 jours

-6,41 %

$3,76

7 jours

+0,39 %

$3,50

Sui sur les réseaux sociaux

Lors d'une récente interview, le fondateur du langage Move @b1ackd0g a parlé de la manière dont Sui attire les développeurs dans le domaine de la cryptographie :

Sam pense que l'idée principale est de réduire les barrières à l'entrée, en mettant d'abord l'accent sur l'utilité, puis en attirant progressivement les développeurs dans l'écosystème grâce à des résultats concrets.

Il ne faut pas leur demander dès le départ de réorienter toute leur carrière vers le Web3, mais plutôt de montrer d'abord la valeur pratique qui est facile à essayer. Grâce aux SDK, API et aux blocs de transactions programmables (PTB), les développeurs peuvent facilement essayer des fonctionnalités alimentées par la cryptographie sur Sui, telles que : 💳 micro-paiements, 🧮 facturation à l'utilisation, 🎮 réalisation de la propriété des actifs en jeu, et tout cela sans qu'ils aient besoin de se transformer immédiatement en "applications cryptographiques".

📹 Intervieweur : @KevinWSHPod

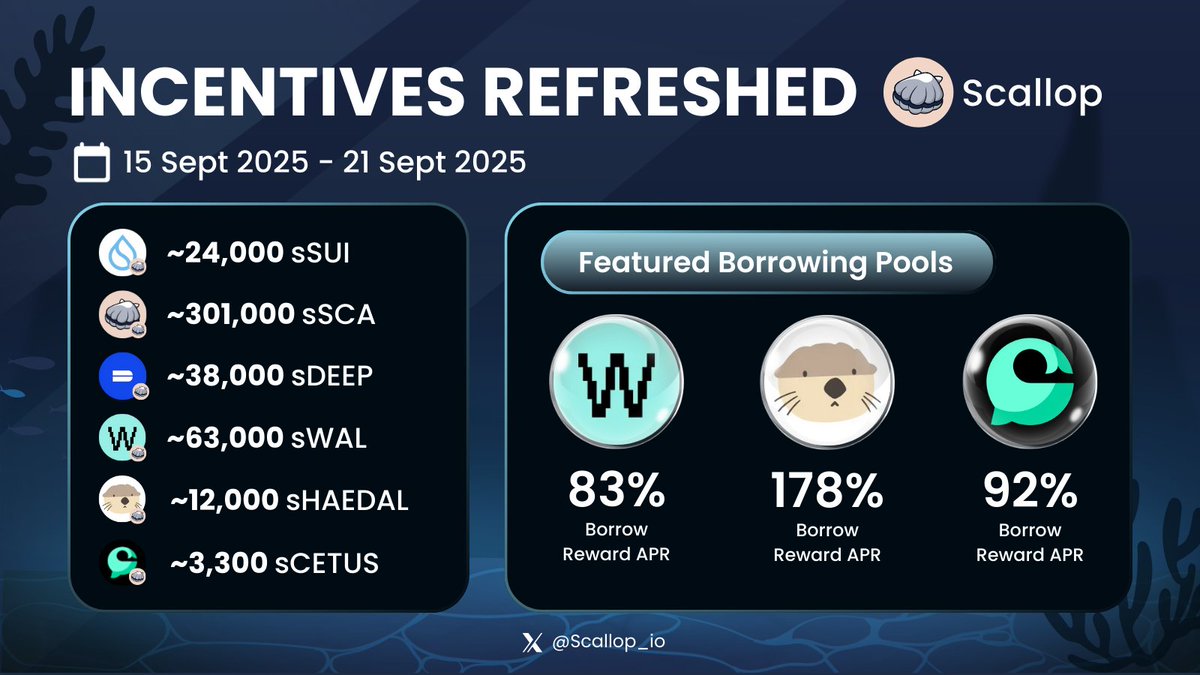

💧PROGRAMME D'INCITATION SCALLOP💧

Les incitations à l'emprunt de Scallop sont renouvelées chaque semaine !

Stakez $SCA et recevez jusqu'à 4x de Boost pour le Taux d'APR de Récompense d'Emprunt !

💧Incitations sSUI : ~24,000 sSUI

🐚Incitations sSCA : ~301,000 sSCA

🔥Incitations sDEEP : ~38,000 sDEEP

🔥Incitations sWAL : ~63,000 sWAL

🔥Incitations sHAEDAL : ~12,000 sHAEDAL

🔥Incitations sCETUS : ~3,300 sCETUS

Commencez à gagner ici :

Il y a quelque temps, j'ai vu $U sur Binance Alpha, et ces deux derniers jours, il a de nouveau grimpé dans le classement des hausses, son mouvement correspond vraiment à son nom — une inversion en forme de U.

Je ne sais pas depuis quand, mais dans le monde des cryptomonnaies, les tokens à une seule lettre sont devenus à la mode : d'abord $EOS renommé en $A, puis $B, et maintenant c'est au tour de $U, il ne reste pas beaucoup de noms pour les suivants.

Je viens de faire quelques recherches, Union @union_build n'est pas seulement un token avec un bon concept, c'est en fait une L1 d'interopérabilité cross-chain ZK, déjà le partenaire d'interopérabilité privilégié de BTCFi. Les données et le financement sont également bons : plus de 325 millions de transactions sur le testnet, 97 % de TVL externe sur Babylon Genesis, et un TVL de plus de 50 millions de dollars sur le mainnet ; un financement de 16 millions de dollars, soutenu par des institutions de premier plan comme gumi, LongHash, Foresight, etc., avec des investisseurs providentiels tels que Polygon, Berachain, Celestia et d'autres grands noms.

Actuellement, la capitalisation boursière est seulement de 38 millions de dollars, avec une FDV de 200 millions, comparée à Succinct à 895 millions de dollars, ce qui est relativement sous-évalué. Avec une telle bonne tendance, il n'y a pas de doute qu'il pourrait y avoir des nouvelles positives à venir ?

De plus, la capacité de création de richesse de Binance Alpha a été largement reconnue récemment, pensez-vous que $U pourrait être le prochain cheval noir à décoller depuis Alpha ? Un spot ou un contrat ?

***

Ce tweet ne constitue pas un avis d'investissement, DYOR.

Guides

Découvrez comment acheter Sui

On peut vite se sentir dépassé lorsque l’on se lance dans les cryptos. Cependant, apprendre où et comment acheter des cryptos est plus simple que vous ne l’imaginez.

Prédire les cours de Sui

Combien vaudra Sui au cours des prochaines années ? Découvrez les avis de la communauté et faites vos prédictions.

Afficher l'historique du cours de Sui

Suivez l'historique des cours de vos Sui pour surveiller la performance de vos actifs détenus au fil du temps. Vous pouvez facilement consulter les valeurs d'ouverture et de clôture, les plus hauts, les plus bas et le volume de trading à l'aide du tableau ci-dessous.

Acquérez Sui en 3 étapes

Créez gratuitement un compte OKX.

Approvisionnez votre compte.

Choisissez votre crypto.

FAQ Sui

Actuellement, 1 Sui vaut $3,517. Vous recherchez des informations sur les mouvements de prix du token Sui ? Vous êtes au bon endroit ! Découvrez les graphiques les plus récents sur le token Sui et tradez de manière responsable avec OKX.

Les cryptomonnaies, telles que les Sui, sont des actifs numériques fonctionnant sur un registre public appelé blockchain. En savoir plus sur les jetons proposés sur OKX et leurs différents attributs, notamment le cours en direct et les graphiques en temps réel.

En raison de la crise financière de 2008, l’intérêt porté à la finance décentralisée a explosé. Le Bitcoin offrait une solution novatrice en tant qu’actif numérique sécurisé sur un réseau décentralisé. De nombreux jetons tels que les Sui ont également été créés depuis lors.

Consultez notre Page de prédiction des cours de Sui pour prévoir les cours à venir et déterminer vos objectifs de cours.

Plongez dans l’univers Sui

Sui (ou Sui Network) est la première blockchain de Couche 1 conçue dès le départ pour permettre aux créateurs et aux développeurs d’élaborer des expériences qui s’adressent au milliard d’utilisateurs à venir du Web3. Sui se caractérise par une évolutivité horizontale pour prendre en charge le développement d’un large éventail de DApps à une vitesse élevée et de faibles coûts. Cette plateforme offre aux utilisateurs une blockchain polyvalente : débit élevé, règlements instantanés, actifs on-chain abondants et expériences Web3 conviviales. Sui représente une avancée par paliers dans la blockchain, conçue de bas en haut pour répondre aux besoins de tous ceux qui s’impliquent dans les cryptos.

Déclaration ESG

Les réglementations ESG (approche environnementale, sociale et de gouvernance) relatives aux actifs crypto visent à réduire leur impact environnemental (par exemple : l'extraction minière à forte intensité énergétique), à promouvoir la transparence et à garantir des pratiques de gouvernance éthiques afin d'aligner le secteur des cryptos sur des objectifs plus larges en matière de durabilité et de société. Ces réglementations encouragent le respect de normes qui atténuent les risques et favorisent la confiance dans les actifs numériques.

Cap. boursière

$12,54 Md

Approvisionnement en circulation

3,57 Md / 10 Md

Sommet historique

$5,368

Volume sur 24 h

$1,29 Md

4.0 / 5