有趣的BSC交易利用了EIP-7702的EOA代码委托。

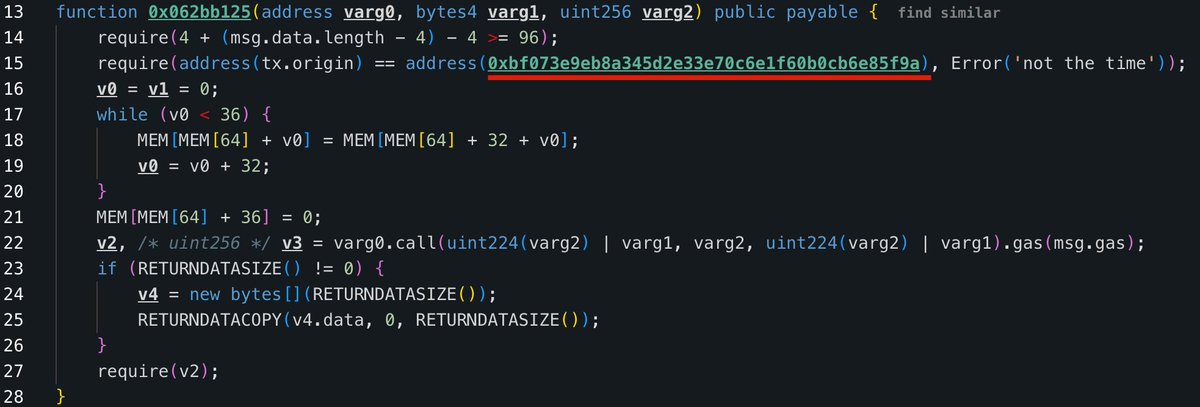

以下是利用EIP-7702的EOA代码委托进行的有趣BSC交易。初步分析显示通过疑似强制交换攻击造成了35万美元的损失,但合约中硬编码的tx.origin(0xbf073e9eb8a345d2e33e70c6e1f60b0cb6e85f9a)验证揭示了一个可能自我策划的蜜罐。

通过tx.origin执行的关键步骤:

1. 初始价格操控:在多个EIP-7702 EOA之间进行多次CSM→USDT交换(每次绕过单笔交易金额限制)以贬值CSM。

2. CSM积累:使用USDT购买CSM。

3. 反向价格操控:在多个EIP-7702 EOA之间进行多次USDT→CSM交换以抬高CSM。

4. 利润实现:将积累的CSM转换为USDT以获利。

其中一笔交易:

0

665

本页面内容由第三方提供。除非另有说明,欧易不是所引用文章的作者,也不对此类材料主张任何版权。该内容仅供参考,并不代表欧易观点,不作为任何形式的认可,也不应被视为投资建议或购买或出售数字资产的招揽。在使用生成式人工智能提供摘要或其他信息的情况下,此类人工智能生成的内容可能不准确或不一致。请阅读链接文章,了解更多详情和信息。欧易不对第三方网站上的内容负责。包含稳定币、NFTs 等在内的数字资产涉及较高程度的风险,其价值可能会产生较大波动。请根据自身财务状况,仔细考虑交易或持有数字资产是否适合您。