مانوس يجلب فجر الذكاء الاصطناعي العام ، وتغير أمان الذكاء الاصطناعي مرة أخرى

حققت Manus درجة SOTA (أحدث ما توصلت إليه التقنية) في معيار GAIA ، مما يدل على أن أدائها يتجاوز أداء نماذج الذكاء الاصطناعي المفتوح واسعة النطاق من نفس المستوى. بمعنى آخر ، يمكنه إكمال المهام المعقدة بشكل مستقل ، مثل المفاوضات التجارية عبر الحدود ، والتي تتضمن تقسيم شروط العقد ، والتنبؤ بالاستراتيجيات ، وتوليد الحلول ، وحتى تنسيق الفرق القانونية والمالية. بالمقارنة مع الأنظمة التقليدية ، تتمتع مانوس بمزايا تفكيك الكائنات الديناميكي ، والتفكير متعدد الوسائط ، والتعلم المعزز بالذاكرة. يمكنه تقسيم المهام الكبيرة إلى مئات المهام الفرعية القابلة للتنفيذ ، ومعالجة أنواع متعددة من البيانات في نفس الوقت ، واستخدام التعلم المعزز لتحسين كفاءة اتخاذ القرار باستمرار وتقليل معدلات الخطأ.

بالإضافة إلى الإعجاب بالتطور السريع للتكنولوجيا ، أثار مانوس مرة أخرى خلافا في الدائرة على طريق تطور الذكاء الاصطناعي: هل سيهيمن الذكاء الاصطناعي العام على العالم في المستقبل ، أم أن MAS سيكون مهيمنا بشكل تآزري؟

يبدأ هذا بفلسفة تصميم مانوس ، والتي تنطوي على احتمالين:

واحد هو مسار AGI. من خلال التحسين المستمر لمستوى الذكاء الفردي ، فإنه قريب من القدرة الشاملة على اتخاذ القرار للبشر.

هناك أيضا مسار MAS. بصفتك منسقا فائقا ، قم بقيادة الآلاف من العملاء الرأسيين للعمل معا.

ظاهريا ، نناقش مسارات مختلفة ، لكننا في الواقع نناقش التناقض الأساسي لتطوير الذكاء الاصطناعي: كيف يجب تحقيق التوازن بين الكفاءة والأمن؟ كلما اقترب الذكاء المتجانس من الذكاء الاصطناعي ، زاد خطر اتخاذ قرارات الصندوق الأسود. ومع ذلك ، على الرغم من أن التعاون متعدد الوكلاء يمكن أن ينوع المخاطر ، إلا أنه قد يفقد نوافذ صنع القرار الرئيسية بسبب تأخيرات الاتصال.

أدى تطور مانوس إلى تضخيم المخاطر الكامنة في تطوير الذكاء الاصطناعي بشكل مرئي. على سبيل المثال ، الثقوب السوداء لخصوصية البيانات: في السيناريوهات الطبية ، يحتاج مانوس إلى الوصول في الوقت الفعلي إلى البيانات الجينومية للمريض. أثناء المفاوضات المالية ، قد تلمس المعلومات المالية غير المعلنة للشركة ؛ على سبيل المثال ، فخ التحيز الخوارزمي ، حيث يقدم مانوس توصيات براتب أقل من المتوسط للمرشحين من عرق معين في مفاوضات التوظيف. ما يقرب من نصف شروط الصناعات الناشئة يساء تقديرها عند مراجعة العقود القانونية. مثال آخر هو ثغرة الهجوم الخصومي ، حيث قام المتسلل بزرع تردد صوتي معين لجعل مانوس يسيء تقدير نطاق عرض الخصم أثناء التفاوض.

علينا أن نواجه نقطة ألم رهيبة لأنظمة الذكاء الاصطناعي: فكلما كان النظام أكثر ذكاء ، كان سطح الهجوم أوسع.

ومع ذلك ، فإن الأمان هو كلمة تم ذكرها باستمرار في web3 ، وقد تم اشتقاق مجموعة متنوعة من طرق التشفير من إطار المثلث المستحيل ل V God (لا يمكن لشبكات blockchain تحقيق الأمان واللامركزية وقابلية التوسع في نفس الوقت):

-

نموذج أمان الثقة المعدومة: الفكرة الأساسية لنموذج أمان الثقة المعدومة هي "لا تثق بأحد ، تحقق دائما" ، مما يعني أنه لا ينبغي الوثوق بالأجهزة افتراضيا ، بغض النظر عما إذا كانت على شبكة داخلية أم لا. يؤكد هذا النموذج على المصادقة والتفويض الصارمين لكل طلب وصول لضمان أمان النظام.

-

الهوية اللامركزية (DID): DID هي مجموعة من معايير المعرفات التي تمكن من تحديد الكيانات بطريقة يمكن التحقق منها ومستمرة دون الحاجة إلى سجل مركزي. يتيح ذلك نموذجا جديدا للهوية الرقمية اللامركزية ، غالبا ما تتم مقارنته بالهوية ذات السيادة الذاتية ، وهو جزء مهم من Web3.

-

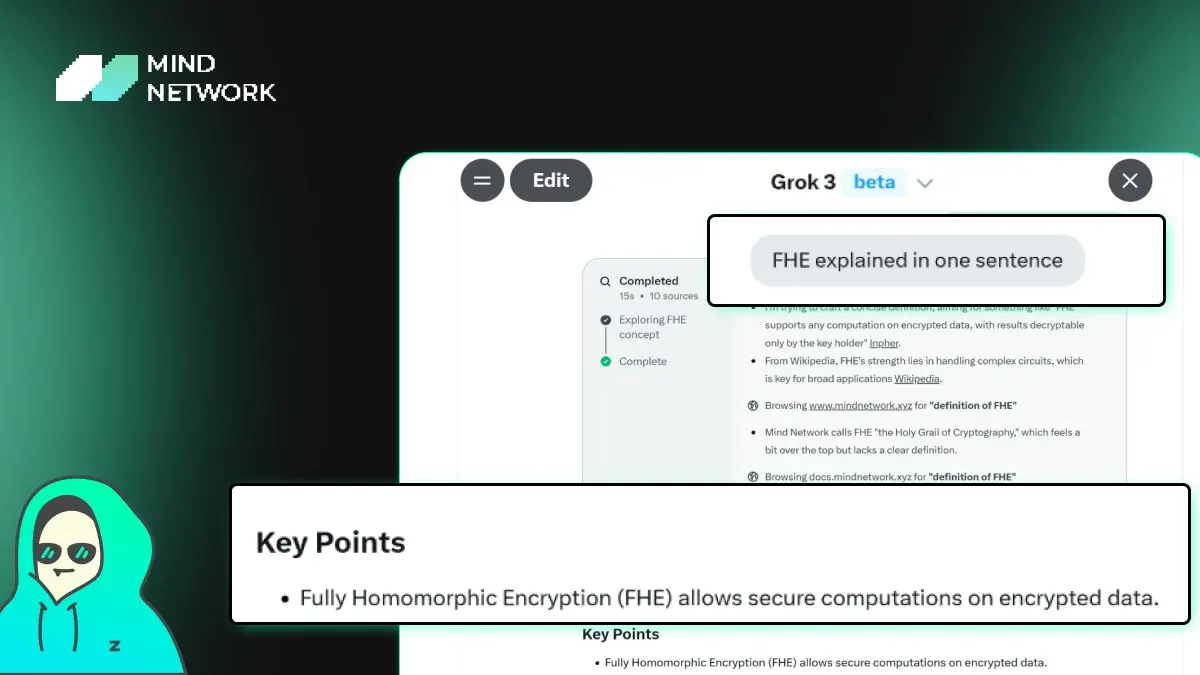

التشفير المتماثل بالكامل (FHE): هي تقنية تشفير متقدمة تسمح بإجراء حساب تعسفي على البيانات المشفرة دون فك تشفيرها. هذا يعني أنه يمكن لطرف ثالث إجراء عمليات على النص المشفر ، والنتيجة التي تم الحصول عليها بعد فك التشفير هي نفس نتيجة نفس العملية على النص العادي. هذه الميزة مهمة للسيناريوهات التي تتطلب الحساب دون الكشف عن البيانات الأولية ، مثل الحوسبة السحابية والاستعانة بمصادر خارجية للبيانات.

يمتلك نموذج أمان انعدام الثقة و DID عددا معينا من المشاريع في جولات متعددة من الأسواق الصاعدة ، وقد نجحوا أو غرقوا في موجة التشفير ، وكأصغر طريقة تشفير: التشفير المتماثل بالكامل (FHE) هو أيضا قاتل كبير لحل المشكلات الأمنية في عصر الذكاء الاصطناعي. التشفير المتماثل بالكامل (FHE) هو تقنية تسمح بإجراء الحساب على البيانات المشفرة.

كيفية إصلاحه؟

أولا ، مستوى البيانات. تتم معالجة جميع المعلومات التي يدخلها المستخدم (بما في ذلك القياسات الحيوية ونبرة الصوت) في حالة مشفرة ، وحتى Manus نفسها لا يمكنها فك تشفير البيانات الأصلية. على سبيل المثال ، في حالة التشخيص الطبي ، يتم تحليل البيانات الجينومية للمريض في نص مشفر طوال العملية لتجنب تسرب المعلومات البيولوجية.

المستوى الخوارزمي. يجعل "التدريب على نموذج التشفير" الذي حققته FHE من المستحيل على المطورين إلقاء نظرة خاطفة على مسار صنع القرار في الذكاء الاصطناعي.

على مستوى التآزر. يتم استخدام تشفير العتبة لاتصالات الوكلاء المتعددة، ولن يتم اختراق عقدة واحدة دون التسبب في تسرب البيانات العالمية. حتى في هجمات سلسلة التوريد وتدريبات الدفاع ، لا يمكن للمهاجمين الحصول على رؤية كاملة للأعمال بعد التسلل إلى العديد من العملاء.

نظرا للقيود التقنية ، قد لا يرتبط أمان web3 ارتباطا مباشرا بمعظم المستخدمين ، ولكنه مرتبط ارتباطا وثيقا بالاهتمامات غير المباشرة ، وفي هذه الغابة المظلمة ، إذا لم تبذل قصارى جهدك للتسليح ، فلن تفلت أبدا من هوية "الكراث".

تم إطلاق uPort على شبكة Ethereum الرئيسية في عام 2017 وربما كان أول مشروع هوية لامركزية (DID) يتم إصداره على الشبكة الرئيسية.

فيما يتعلق بنموذج أمان انعدام الثقة ، أصدرت NKN شبكتها الرئيسية في عام 2019.

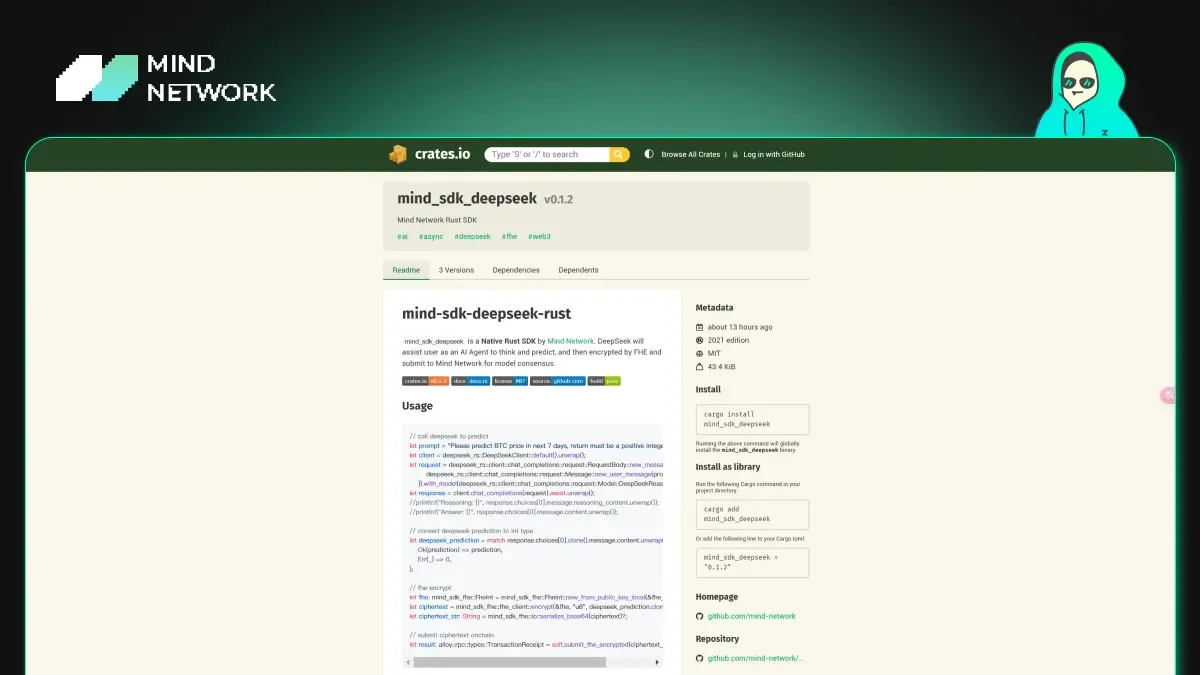

Mind Network هو أول مشروع FHE يتم إطلاقه على الشبكة الرئيسية ، وقد أخذ زمام المبادرة في التعاون مع ZAMA و Google و DeepSeek وما إلى ذلك.

uPort و NKN هما بالفعل مشاريع لم أسمع بها من قبل ، ويبدو أن المشاريع الأمنية لا تهتم حقا بالمضاربين ، لذلك دعونا ننتظر ونرى ما إذا كان بإمكان Mind network الهروب من هذه اللعنة وتصبح رائدة في المجال الأمني.

المستقبل هنا. كلما اقترب الذكاء الاصطناعي من الذكاء البشري ، زادت احتياجه إلى أنظمة دفاع غير بشرية. لا تكمن قيمة أمن معلومات الشبكة في حل المشكلات الحالية فحسب ، بل تمهيد الطريق أيضا لعصر الذكاء الاصطناعي القوي. على هذا الطريق شديد الانحدار إلى AGI ، الأمن السيبراني ليس خيارا ، ولكنه ضرورة للبقاء على قيد الحياة.