GMX 黑客事件的詳細分析。

🧵

II. "等等,發生了什麼事?"

在7月9日,@GMX_IO V1在@arbitrum上被駭客攻擊,約有4000萬美元從GLP池中被盜。

@GMX_IO迅速停止了V1的交易,並禁用了在@arbitrum和@avax上鑄造或贖回GLP代幣,以防止進一步的損失。

GMX V1 在 Arbitrum 的 GLP 池遭遇了攻擊。大約有 4000 萬美元的代幣已從 GLP 池轉移到一個未知的錢包。

安全一直是 GMX 的核心優先事項,GMX 智能合約經過了頂級安全專家的多次審計。因此,在這個緊急時刻,所有核心貢獻者都在調查操縱是如何發生的,以及可能使其發生的漏洞。

我們的安全合作夥伴也深度參與,以確保我們能夠徹底了解發生的事件,並儘快減少任何相關風險。我們的主要重點是恢復並確定問題的根本原因。

已採取的行動:

為了防止進一步的攻擊向量並保護用戶免受額外的負面影響,GMX V1 的交易,以及 GLP 的鑄造和贖回,已在 Arbitrum 和 Avalanche 上禁用。

漏洞範圍:

請注意,此次攻擊不影響 GMX V2、其市場或流動性池,也不影響 GMX 代幣本身。

根據可用的信息,漏洞僅限於 GMX V1 及其 GLP 池。

一旦我們有更完整和經過驗證的信息,將會發佈詳細的事件報告。

IV. 使用自動化保管人(軟體機器人),攻擊者在執行過程中觸發了大量的短期訂單(使用 timelock.enableLeverage),以抬高 GLP 價格,然後將其兌換為實際資產。

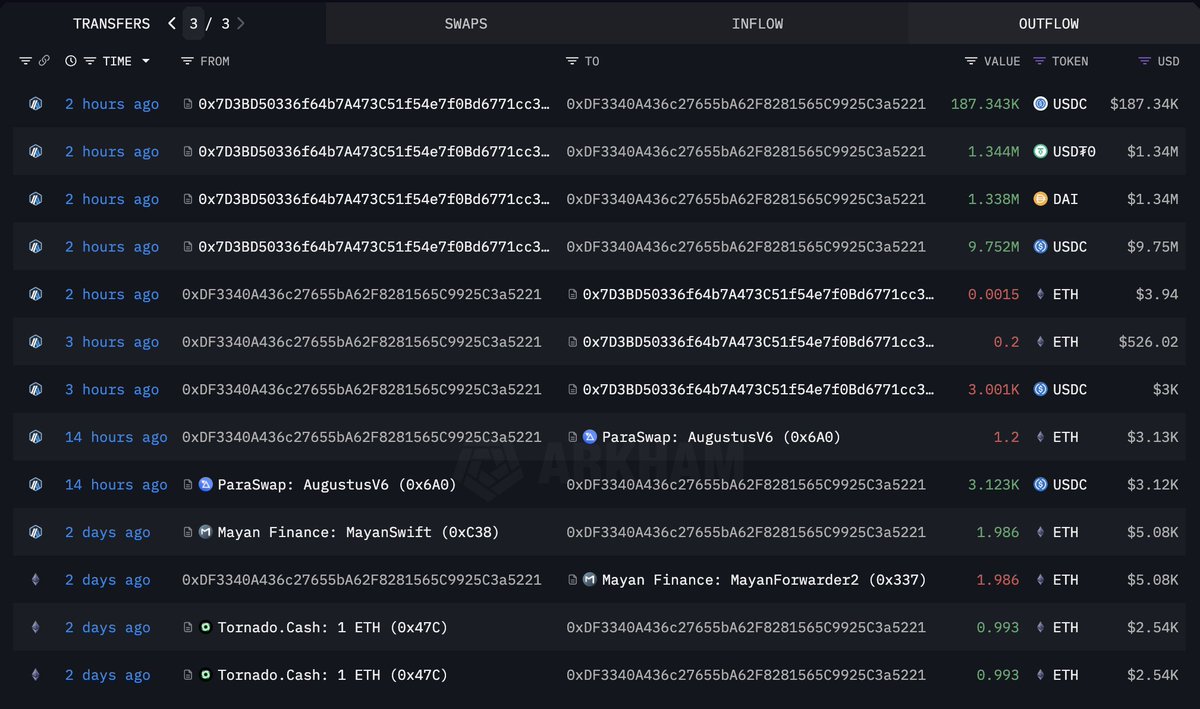

V. 所有被盜資產都被轉移到一個單一的錢包 (0xDF3340a436c27655bA62F8281565C9925C3a5221)。

約有 1000 萬美元被橋接到 @ethereum 並兌換成 $ETH 和 $DAI;其餘的 (~3200 萬美元) 則留在 @arbitrum,持有的代幣包括 $wBTC、$FRAX、$LINK、$USDC 和 $USDT。

部分資金通過 @TornadoCash 進行了混合。

VI. "審計怎麼會漏掉這個?"

@GMX_IO V1 合約曾經接受過 @Quantstamp 和 @ABDKconsulting 的審計,還有 @GuardianAudits 的漏洞獎勵和監控。

然而這些並沒有發現涉及短期交易的即時價格更新的協議特定邏輯缺陷。

VII. 即使是經過審計的代碼,當微妙的協議行為未經徹底測試時,也可能會失敗。

VIII. "@GMX_IO 為了減輕損失做了什麼?"

暫停所有 V1 交易和 GLP 操作,以防止進一步的利用。

此外,@GMX_IO 還向攻擊者提供了 10% 的賞金(約 420 萬美元),以便及時歸還資金。

你們這些兄弟對 @GMX_IO 的黑客事件有什麼看法?

@splinter0n @0xDefiLeo @the_smart_ape @0xCheeezzyyyy @DOLAK1NG @YashasEdu @0xAndrewMoh @eli5_defi @_SmokinTed @RubiksWeb3hub @kenodnb @lstmaximalist

2.81萬

60

本頁面內容由第三方提供。除非另有說明,OKX 不是所引用文章的作者,也不對此類材料主張任何版權。該內容僅供參考,並不代表 OKX 觀點,不作為任何形式的認可,也不應被視為投資建議或購買或出售數字資產的招攬。在使用生成式人工智能提供摘要或其他信息的情況下,此類人工智能生成的內容可能不準確或不一致。請閱讀鏈接文章,瞭解更多詳情和信息。OKX 不對第三方網站上的內容負責。包含穩定幣、NFTs 等在內的數字資產涉及較高程度的風險,其價值可能會產生較大波動。請根據自身財務狀況,仔細考慮交易或持有數字資產是否適合您。