最高奖励1000美金 OKTC开通漏洞提交通道

为了向广大用户提供更稳定、更可靠的交易系统,近日OKTC面向全网白帽子和开发者,正式上线OKTC漏洞提交页面。当用户在使用过程中,发现OKTC的系统漏洞时,可及时向社区提交建议,以助力OKTC生态的进一步稳定运行。

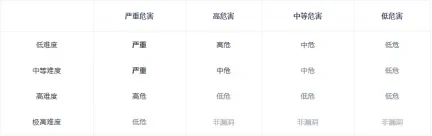

据了解,根据漏洞在危害程度、利用难度两个维度的特征,辅以其他综合因素,OKTC将漏洞分为「严重」、「高危」、「中危」、「低危」、「非漏洞」五个等级,并对应不同的奖励金额。

其中,提交严重等级漏洞的用户可获得700-1000 USDT的奖励;高危漏洞提交者可获得500-700USDT的奖励。此外中危和低危分别给予200-500 USDT、50-200USDT的奖励金额。

⼀旦漏洞确认,客服跟⽩帽⼦确认漏洞审核详情,待漏洞修复完成后,1-2个⼯作⽇发放奖励到欧易的账户中。

漏洞具体评判标准如下:

1、危害程度

【严重危害】

严重危害是指漏洞发生在核心系统业务逻辑(区块、交易、资金、共识验证处理等涉及核心资产与数据的逻辑),对整个区块链体系造成大量经济损失、大面积混乱、或获取节点宿主机权限等严重且多数不可逆的危害。

包括但不限于:

- 任意节点远程命令执行

- 区块链网络分叉

- 篡改历史区块数据

- 伪造、重放任意交易或区块并大量获益

- 获取任意节点托管的私钥

- 任意铸币、盗币

- 给任意账户造成资金损失

- 篡改鉴权、收费、转账等核心系统逻辑

- 破坏链上保密设计

【高危害】

高危害是指漏洞对部分节点或账户造成较严重危害,可以使部分区块链系统停滞,造成较大混乱或经济损失的问题。

包括但不限于:

- 任意节点程序崩溃或无响应

- 任意节点宿主机崩溃或无响应

- 使任意节点无法验收合法交易

- 使任意节点无法与其他节点维持任何有效连接

- 断开任意节点与其他节点的连接

- 伪造、重放任意交易或区块但无法大量获益

- 伪造签名、获得使用他人私钥给任意数据签名的能力

- 获取某些账户的私钥

- 获得少量非预期资金收益

- 给某些账户造成资金损失

- 越权修改账户地址或权限设置

【中等危害】

中等危害是指漏洞对部分节点或账户造成一定程度的混乱或经济损失的问题。

包括但不限于:

- 重放特定交易或区块

- 使任意节点启动失败

- 使任意节点无法与其他节点建立有效连接

- 显著降低其他攻击的利用难度

- 使服务端RPC接口失效

【低危害】

低危害是指漏洞不会对区块链系统、节点或账户造成实质性损害,但依然需要改进,具有潜在风险的问题。

- 不会直接造成经济损失的敏感信息泄漏

- 一定程度降低其他攻击的利用难度

2、利用难度

【低难度】

- 无利用门槛

- 成本较低或0成本

- 需要概率触发,但触发概率很大(>80%)

【中等难度】

- 需要概率触发,但触发概率较大(20%-80%)

- 需要攻击者达成某些正常条件。比如被动态票选为BP,或主动成为出块节点

- 需要受害者达成某些正常条件。比如需要未建立某些p2p连接

- 需要与非本程序中的常见攻击手段结合。比如CSRF、任意文件上传下载等

- 需要与本程序中的已知攻击手段结合

- 需要付出一定量或小于收益的资金成本

- 需要付出一定时间成本。比如数天

- 需要使用一定量网络/计算资源

【高难度】

- 需要概率触发,但触发概率较小(<20%)

- 需要用户达到某些低频条件,比如需要重启客户端

- 需要与本程序中的未知攻击手段结合

- 需要付出大量时间成本

- 需要使用大量网络/计算资源

【极高难度】

- 需要达到某些正常情况下不易出现的特殊条件。比如获取受到特别保护的特定数据

- 需要付出正常情况下不易达到的成本,但低于系统设计的预期成本。比如拥有全网30%以上算力,但不需要达到PoW预期的50%算力成本

3、漏洞提交规范

- 漏洞请求包或url(⽂字,⾮截图)或操作步骤

- 漏洞payload。

- 漏洞危害证明(根据危害进⾏评级)

4、评分标准通⽤原则

- 同⼀个漏洞源产生的多个漏洞计漏洞数量为⼀。

- 通常,同⼀漏洞,⾸位报告者给予奖励,其他报告者均不计;

- 同⼀漏洞,后提交的利⽤⽅式比第一个提交的利⽤造成的影响差距过⼤时,两个漏洞都通过,从第⼆个漏洞中分⼀部分奖⾦给第⼀个提交的同学。

- 不可公开已提交的漏洞细节,⽹上已公开的漏洞不适⽤本规则。

- 以测试漏洞为借⼝,利⽤漏洞进⾏损害⽤户利益、影响业务运作、盗取⽤户数据等⾏为的,OK会取证并采取进⼀步法律⾏动的权利。

- 对于提交描述不清的漏洞,我们会主动联系⼤⽜,确认详细信息;每个漏洞需要明确产⽣漏洞的URL地址、⽂字细节、完整的截图、清晰的语⾔表达,并附件提交。

© 2025 OKX。本文可以全文复制或分发,也可以使用本文 100 字或更少的摘录,前提是此类使用是非商业性的。整篇文章的任何复制或分发亦必须突出说明:“本文版权所有 © 2025 OKX,经许可使用。”允许的摘录必须引用文章名称并包含出处,例如“文章名称,[作者姓名 (如适用)],© 2025 OKX”。不允许对本文进行衍生作品或其他用途。